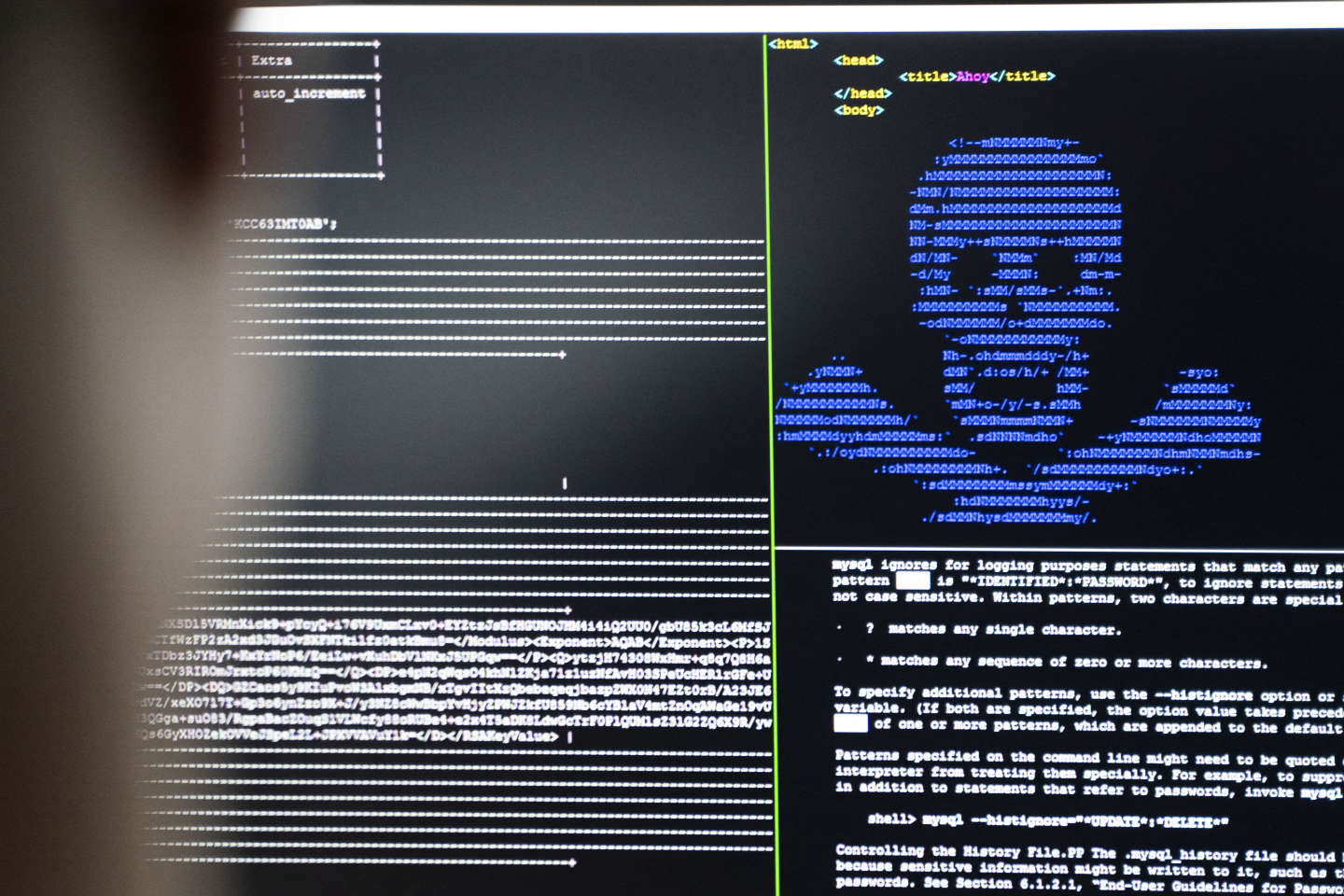

Il y a six ans, le 9 février 2018, pendant la cérémonie d’ouverture des Jeux olympiques d’hiver de Pyeongchang, plusieurs composantes du système informatique de la compétition ont subi une cyberattaque. Il s’agissait en l’occurrence d’un logiciel malveillant, un ver conçu pour se propager rapidement d’une machine à l’autre. Parmi ses fonctionnalités, des attributs variés comme le vol d’identifiants et la suppression de fichiers.

Le long récit tissé un an plus tard par le magazine Wired a raconté la panique causée par cette attaque : certains réseaux wifi ne fonctionnaient plus, des écrans de télévision au sein des stades s’étaient éteints, et il était impossible d’imprimer des billets d’entrée pour la cérémonie.

L’attaque avait d’abord été attribuée au groupe Lazarus, surnom donné à une entité soupçonnée d’opérer pour le compte de la Corée du Nord. Mais, différentes enquêtes ont par la suite révélé que les hackers avaient tenté de brouiller les pistes. Fin 2020, les Etats-Unis accusaient formellement des membres de l’Unité 74455 des renseignements militaires russes (GRU), rendue tristement célèbre sous le nom de Sandworm.

Ce logiciel malveillant, « Olympic Destroyer », reste aujourd’hui l’offensive numérique la plus sévère ayant touché les Jeux. Elle est dans tous les esprits alors que la capitale française s’apprête, dans moins de deux ans, à recevoir les Jeux d’été. « 2018 est un marqueur dans l’histoire technologique des JO. Pour beaucoup de gens que l’on a pu croiser, ça a été un traumatisme, raconte Franz Regul, responsable de la sécurité des systèmes d’information de Paris 2024. Parmi les équipes de réponse à incident qui vont travailler pour nous, il y a d’ailleurs des vétérans de 2018. »

Une surveillance quotidienne

Des exercices ont déjà été organisés pour se prémunir d’attaques et pour rétablir des systèmes importants en cas de problème. A Pyeongchang, « Olympic Destroyer » avait par exemple eu « des conséquences dramatiques sur l’Active Directory », sorte d’annuaire central d’un réseau informatique. « Le premier exercice que j’ai mené a été un exercice de restauration » de ce système, souligne M. Regul.

Le défi est de taille : protéger les infrastructures informatiques et les réseaux d’une compétition internationale qui va se dérouler sur quinze sites de compétition pour les Jeux olympiques et onze pour les Jeux paralympiques, au pied de lieux iconiques de la capitale mais aussi s’étaler sur quatre départements voisins dont la Seine-Saint-Denis qui accueillera le village olympique et celui des médias. Sans compter les stades de province ou même Tahiti qui reçoit l’épreuve de surf.

Tout au long des jeux, le comité s’appuiera sur un centre opérationnel, en partenariat avec les géants de l’informatique Atos et Cisco, dont les équipes se relaieront 24 heures sur 24. Pour parer à tous les cas de figure, plusieurs forces sont prévues. D’abord, une équipe d’urgence et d’intervention en cas d’attaque informatique. A ses côtés, un pôle d’analyse de la menace, chargé d’anticiper les risques potentiels pourra surveiller l’activité et le mode opératoire de certains acteurs malveillants. Côté institutionnel, un lien est maintenu avec l’Agence nationale de sécurité des systèmes d’information (Anssi), mais aussi le commandement cyber de la gendarmerie.

Les menaces théoriques qui visent les Jeux sont multiples. Le premier scénario craint est celui d’une attaque destructrice visant à mettre hors service certains équipements dans les stades. « Si on prend le cas d’un pays qui pour des raisons de commission antidopage ne peut plus envoyer d’athlètes, son but va être de faire en sorte par exemple que les JO se passent le plus mal possible », analyse Ivan Kwiatkowski, expert au sein de l’entreprise de sécurité Kaspersky.

Intégrité sportive

« La première inquiétude, c’est tout scénario qui aurait des conséquences sur la sécurité des personnes, comme la compromission d’un système en lien avec le contrôle d’accès » aux sites, explique Franz Regul. Les autres systèmes clés qui seront surveillés sont ceux qui ont un lien avec la captation et la retransmission des épreuves, mais aussi avec l’intégrité sportive. « Omega a quasiment doublé tous ses processus, donc si par exemple le système de “photo finish” lâche, il y a une deuxième “photo finish” et un juge qui sont là pour intervenir », explique le responsable cybersécurité de Paris 2024.

L’espionnage est, en raison de la portée internationale des Jeux, un autre volet sensible. « Certains acteurs vont être intéressés non pas par les JO mais par les journalistes. Ils vont chercher les applications officielles installées sur les téléphones, les réseaux WiFi utilisés par les journalistes, mais aussi des infrastructures techniques qu’ils peuvent compromettre pour pirater les gens », souligne Ivan Kwiatkowski.

Enfin, si les enjeux géopolitiques liés aux JO font redouter les groupes de pirates plus ou moins liés à des Etats, la menace criminelle est elle aussi dans tous les esprits, d’autant plus qu’explosent, depuis plusieurs années, les attaques par rançongiciel, dont la spécialité est de paralyser des réseaux entiers.

Si, pour l’heure, il ne s’agit que de scénarios de travail à long terme pour les équipes techniques, quelques offensives crapuleuses sont à craindre. En surveillant les réseaux sociaux et les réservations de noms de domaine pour des sites Internet, le comité espère endiguer dès à présent les tentatives d’usurpation et la vente de faux billets pour les épreuves.