Le 20 août dernier, le Centre Hospitalier Sud Francilien (CHSF) situé à Corbeil-Essonnes en Île-de-France a été la victime d’une cyberattaque par ransomware. Comme souvent dans ce genre d’attaque, le chiffrement du système d’information – et autres – pour le rendre inaccessible s’est accompagné d’une exfiltration de données.

Cette tactique permet aux cybercriminels d’avoir un moyen de pression quand une victime refuse de payer afin d’obtenir des clés de déchiffrement. Dans le cadre de l’extorsion, les données exfiltrées deviennent un enjeu.

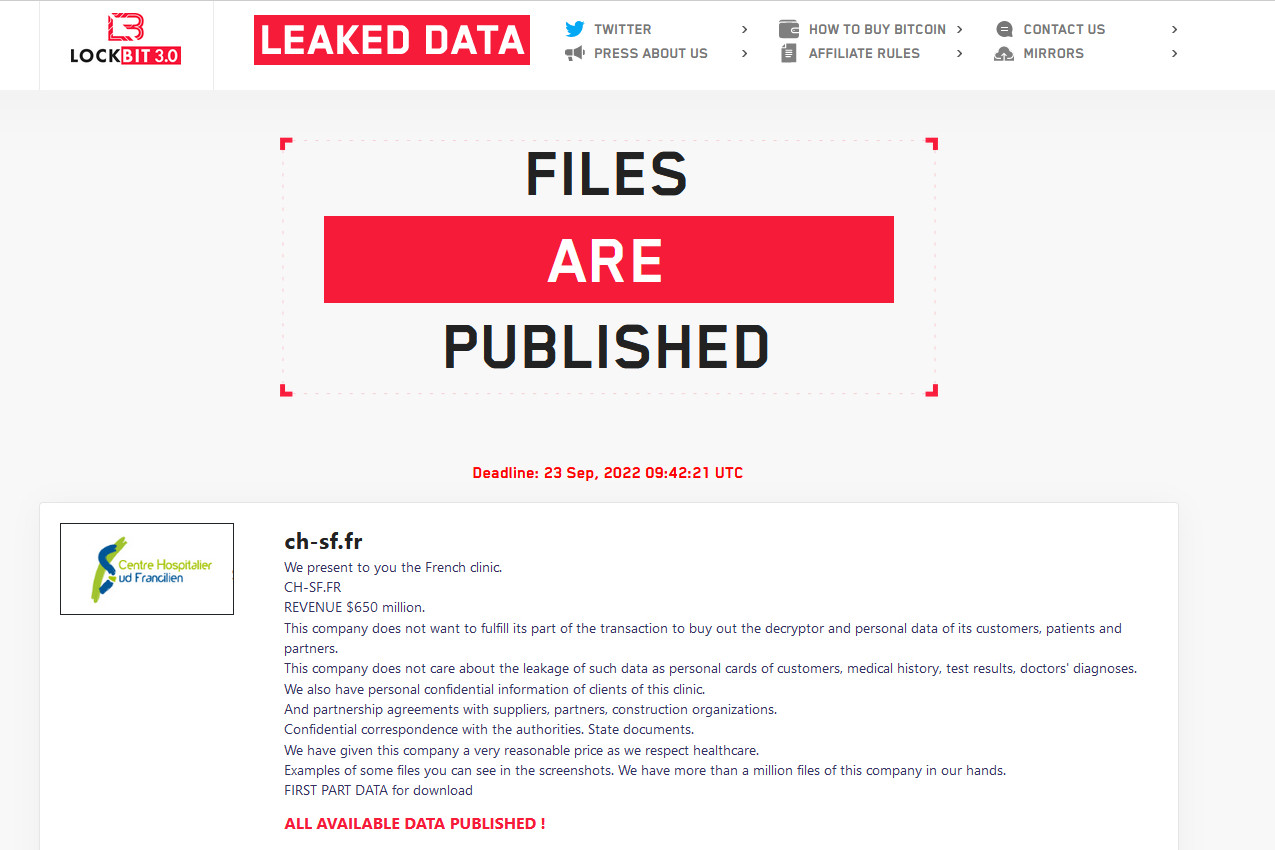

Via leur site caché sur le réseau Tor (adresse en .onion) et la publication de preuves d’exfiltration de données, les » hackers » ont ainsi lancé un ultimatum le 12 septembre et avaient donné jusqu’au 23 septembre pour le paiement d’une rançon. Ils n’ont pas obtenu ce qu’ils voulaient et ont mis à exécution leur menace de divulgation des données exfiltrées.

Le CHSF confirme la publication de données

Dans un communiqué, le CHSF indique que les données publiées semblent concerner les usagers, le personnel et les partenaires du centre hospitalier.

» Il convient de considérer que certaines de leurs données administratives dont le NIR (numéro de sécurité sociale) et de leurs données santé telles que des comptes-rendus d’examen et en particulier des dossiers externes d’anatomocytopathologie, de radiologie, laboratoires d’analyse, médecins figurent potentiellement parmi les données divulguées sur le site des attaquants. «

Selon le CHSF, qui travaille avec les autorités compétentes sur cette affaire, la cyberattaque a été circonscrite aux serveurs virtuels et à environ 10 % de l’espace de stockage du centre hospitalier. Les bases de données métiers où figurent notamment les dossiers personnels des patients et les dossiers sur la gestion des ressources humaines n’auraient pas été compromises.

Source : Centre Hospitalier Sud Francilien

Reste que le CHSF appelle désormais à la plus grande vigilance au regard de tentatives d’escroquerie avec par exemple du phishing ciblé, ou des tentatives d’usurpation d’identité. Une menace qui ne sera pas forcément immédiate et se profile à long terme.

Une rançon toujours exigée par les cybercriminels

Les pirates ne lâchent pas la pression pour autant. Ils réclament la somme d’un million de dollars pour supprimer les données de leur site et leur destruction. Un autre million de dollars est exigé pour la restauration de l’accès au système d’information du CHSF et aux données chiffrées. En rappelant que le CHSF a activé un plan blanc résultant de la cyberattaque, avec son fonctionnement qui est toujours altéré.

» Je condamne avec la plus grande fermeté la divulgation inqualifiable de données piratées issues du CHSF. Nous ne céderons pas face à ces criminels. L’ensemble des services de l’État sont mobilisés aux côtés du Centre hospitalier Sud Francilien de Corbeil-Essonnes « , a réagi le ministre de la Santé François Braun.

Je condamne avec la plus grande fermeté la divulgation inqualifiable de données piratées issues du @CHSF91. Nous ne céderons pas face à ces criminels. L’ensemble des services de l’État sont mobilisés aux côtés du Centre hospitalier Sud Francilien de Corbeil-Essonnes.

— François Braun (@FrcsBraun) September 25, 2022

Des affiliés de LockBit v3.0

Sur le Dark Web, c’est par l’entremise du site pour le ransomware LockBit version 3.0 que l’on trouve trace du chantage exercé à l’encontre du CHSF. En date du 23 septembre, on peut lire : » Nous vous présentons la clinique française. Le CHSF a un chiffre d’affaires de 650 millions de dollars. Cette société ne veut pas remplir sa part de la transaction pour acheter le décrypteur et les données personnelles de ses clients, patients et partenaires. «

En annonçant la publication de toutes les données, le message poursuit : » Cette société ne se soucie pas de la fuite de données comme les cartes personnelles des clients, les antécédents médicaux, les résultats des tests, les diagnostics des médecins. […] Nous avons donné à cette société un prix très raisonnable car nous respectons les soins de santé. «

La cyberattaque à l’encontre du CHSF est sans doute l’œuvre d’affiliés, avec le groupe derrière LockBit v3.0 qui fournit les services de chiffrement de données sur le principe d’un ransomware-as-a-service (ransomware en tant que service). En l’occurrence, des affiliés chargés de lancer des attaques qui ne soucient guère du type de victime.

Le groupe LockBit avait surpris cet été en lançant un programme de bug bounty. À la clé, des primes de mille à un million de dollars afin de récompenser les hackers de tout poil qui aident à améliorer le fonctionnement et la protection du ransomware et de sa plateforme.

Reste qu’un désaccord avec un développeur mécontent ayant travaillé pour le groupe LockBit serait à l’origine d’une récente fuite du kit de création du ransomware. Un outil qui dans l’absolu permettrait à quiconque de créer un groupe de ransomware…