C’est le retour d’un Patch Tuesday copieux. Pour le mois d’octobre, Microsoft corrige un total de 103 vulnérabilités de sécurité, dont une douzaine avec un niveau de dangerosité critique. La vulnérabilité la plus critique est CVE-2023-35349.

De type exécution de code à distance, CVE-2023-35349 affecte MSMQ (Microsoft Message Queuing) et touche ainsi la communication entre des ordinateurs Windows sur différents réseaux, avec une file d’attente de messages.

Si le service Windows Message Queuing est activé, une exploitation permet à un attaquant non authentifié d’exécuter du code à distance sur un serveur cible. Un risque est la propagation de vers informatiques entre des machines vulnérables et sans interaction de l’utilisateur.

Aussi des vulnérabilités 0-day

À souligner qu’en tout, une vingtaine de vulnérabilités en rapport avec Microsoft Message Queuing sont comblées. Sans être considérées critique, trois vulnérabilités font en outre l’objet d’une exploitation active dans des attaques.

Avec en prime des divulgations publiques, CVE-2023-36563 et CVE-2023-41763 affectent WordPad et Skype Entreprise. Elles sont respectivement de type divulgation d’information et élévation de privilèges.

CVE-2023-36563 semble être du même acabit qu’une vulnérabilité CVE-2023-36761 corrigée pour Word le mois dernier. Son exploitation entraîne la divulgation de hachages NTLM (New Technology LAN Manager).

Rappelons au passage que l’application de traitement de texte WordPad est considérée comme une fonctionnalité dépréciée de Windows. Elle n’est plus mise à jour et elle sera supprimée dans une prochaine version de Windows.

Un cas particulier avec l’implémentation de HTTP/2

CVE-2023-44487 est une vulnérabilité 0-day de type déni de service (DoS) qui affecte les serveurs web HTTP/2. Elle n’est pas spécifique aux serveurs de Microsoft et touche au multiplexage de flux du protocole HTTP/2 pour une utilisation plus intensive de chaque connexion TCP.

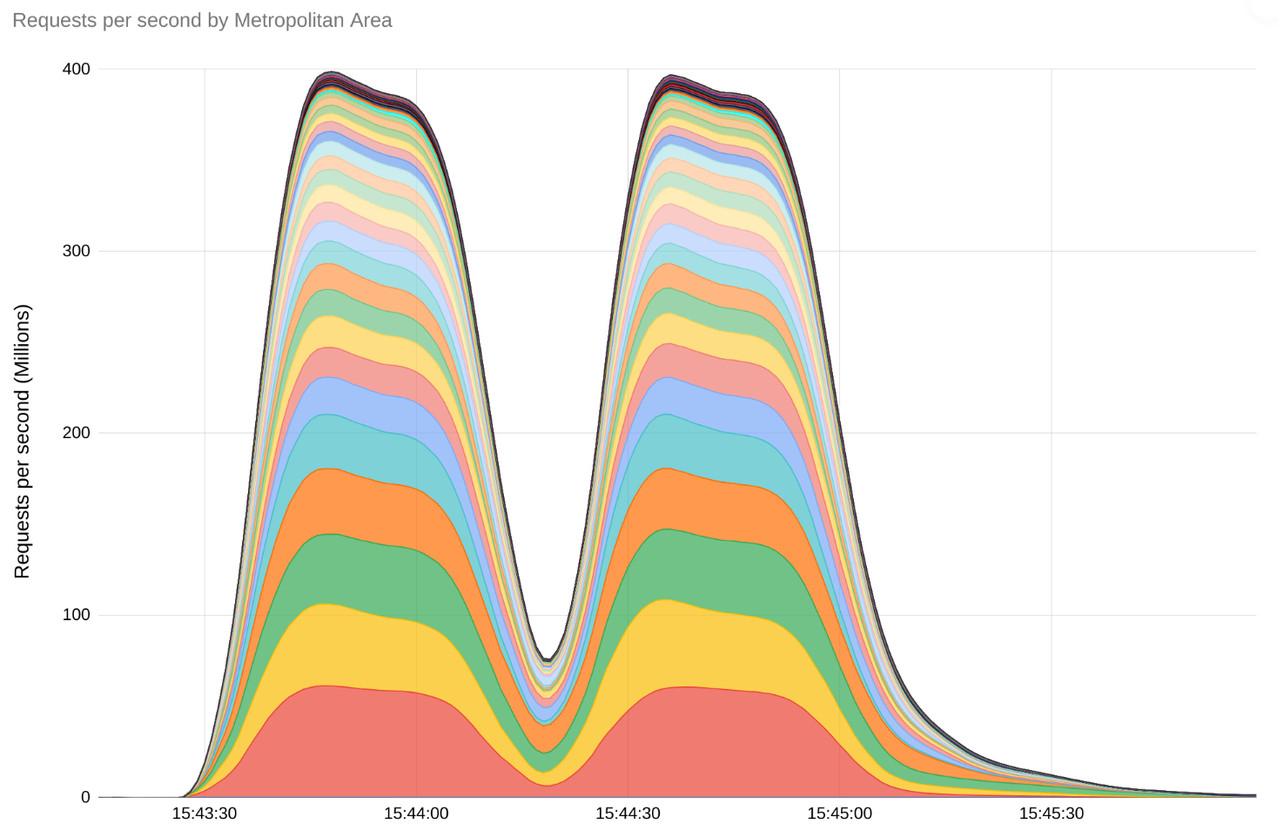

Une technique d’attaque dite HTTP/2 Rapid Reset est activement exploitée depuis le mois d’août pour des DDoS. Elle s’appuie sur la fonction d’annulation de flux de HTTP/2 afin d’envoyer et annuler de manière incessante des requêtes, et provoquer une charge supplémentaire pour mener à un déni de service.

Microsoft propose des mesures d’atténuation. Diverses mesures ont aussi été mises en œuvre du côté de fournisseurs de services cloud. Pour les serveurs web dans leur ensemble, des correctifs seront prochainement disponibles.

Cloudflare et Google Cloud publient des articles détaillés sur l’attaque HTTP/2 Rapid Reset. Elle a pu atteindre un énorme pic de 398 millions de requêtes par seconde pour Google Cloud.