Faisant l’objet d’une publicité sur le Dark Web et des forums fréquentés par des cybercriminels, l’entreprise de cybersécurité Resecurity rapporte avoir identifié un outil de hacking portant le nom de EvilProxy ou plus rarement Moloch. Il propose du phishing en tant que service et s’appuie sur des méthodes de proxy inverse et d’injection de cookie afin de contourner l’authentification à deux facteurs de services en ligne.

Selon Resecurity, de telles méthodes étaient auparavant surtout observées et exploitées dans le cadre de campagnes d’attaques de groupes APT et de cyberespionnage, mais pas des cybercriminels plus classiques.

L’existence de EvilProxy démontre ainsi une certaine démocratisation avec de l’automatisation pour être à la portée d’un plus grand nombre.

Attaque de type AiTM

EvilProxy peut générer des liens de phishing afin d’usurper l’identité de services en ligne légitimes. À la manière d’une attaque de type adversary-in-the-middle (AiTM), c’est l’association d’une attaque de phishing avec un serveur proxy qui s’intercale avec la session d’une victime, tout en se connectant au site réel.

» Le proxy inverse peut récupérer tout le contenu légitime auquel l’utilisateur s’attend, y compris les pages de connexion. Il renifle le trafic lorsqu’il passe par le proxy. De cette façon, il est possible de récolter des cookies de session valides et contourner la nécessité de s’authentifier avec des noms d’utilisateur, des mots de passe et / ou des jetons 2FA (ndlr : double authentification) « , explique Resecurity.

Un tarif accessible pour EvilProxy

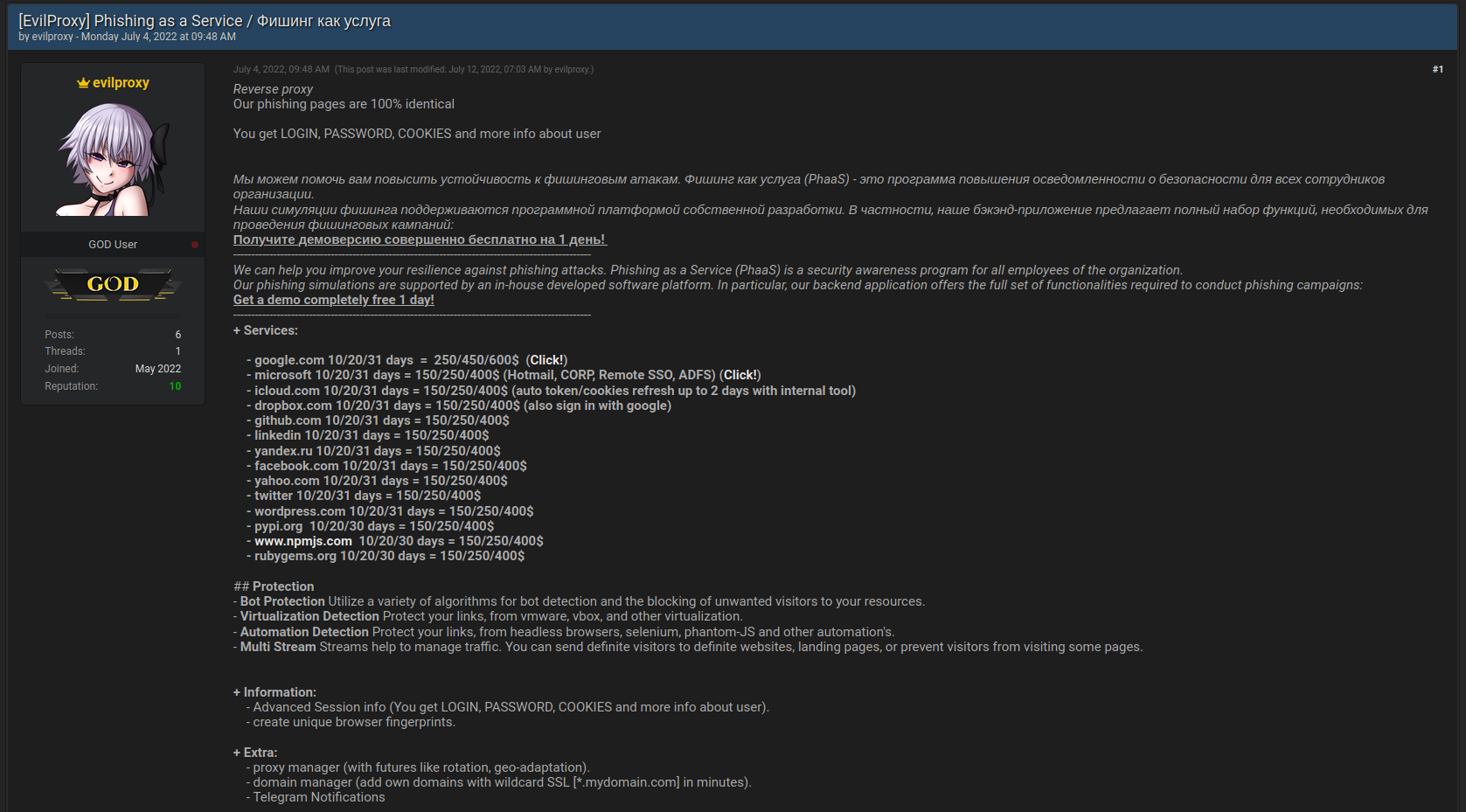

Proposé sur la base d’un abonnement, EvilProxy permet de choisir des comptes à attaquer et appartenant à des marques comme Apple, Facebook, GitHub, Google, Dropbox, Instagram, Microsoft, Twitter, Yahoo et d’autres. Quand un cybercriminel fait son choix, il dispose d’une activation pour un laps de temps spécifique allant de 10, 20 ou 31 jours selon ce qu’il projette de faire pour sa campagne d’attaque.

Ce sera ainsi en moyenne 150 $ pour 10 jours, 250 $ pour 20 jours et 400 $ pour 31 jours. D’après les annonces publiées sur des forums de hacking, une attaque visant des comptes Google est plus chère à respectivement 250 $, 450 $ et 600 $. Le paiement est organisé de manière manuelle par le biais d’un opérateur sur Telegram.

» Bien que la vente de EvilProxy nécessite un contrôle, les cybercriminels disposent désormais d’une solution rentable et évolutive pour réaliser des attaques de phishing avancées visant à compromettre les utilisateurs de services en ligne populaires où l’authentification à plusieurs facteurs est activée « , écrit Resecurity qui anticipe donc une augmentation de telles attaques.

À garder en tout cas en mémoire qu’il y a d’abord du phishing en prélude à une attaque. Mieux vaut prendre la peine de saisir une adresse connue dans un navigateur, plutôt que de suivre un lien.

N.B. : Source images : Resecurity.