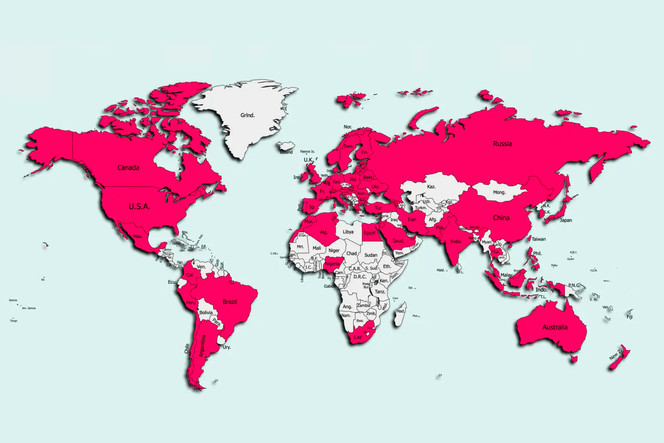

D’après un rapport de l’entreprise de sécurité mobile Zimperium, qui propose une plateforme pour les environnements d’entreprise, un cheval de Troie pour Android baptisé Schoolyard Bully a été utilisé dans le cadre d’une campagne d’attaque ayant infecté au moins 300 000 appareils dans plus de 70 pays.

La découverte de l’attaque est récente, mais elle est active depuis 2018. Elle a principalement pour objectif de dérober des identifiants Facebook. Près d’une quarantaine d’applications Android ont dissimulé Schoolyard Bully et son code malveillant.

Les applications ont été supprimées du Google Play Store, mais les chercheurs de l’équipe zLabs de Zimperium soulignent qu’elles demeurent toujours disponibles sur des boutiques d’applications Android tierces. Ce sont des applications vietnamiennes qui sont surtout ciblées et dans le domaine de l’éducation.

Via une WebView

Le cheval de Troie vole des identifiants par l’entremise d’une page de connexion Facebook légitime dans l’application qui est ouverte dans une WebView. Du code JavaScript malveillant est injecté afin d’extraire le numéro de téléphone, l’adresse email et le mot de passe de l’utilisateur. Ils sont envoyés vers un serveur de commande et de contrôle Firebase.

Zimperium souligne que Schoolyard Bully a recours à des bibliothèques natives afin d’éviter la détection par des solutions antivirus et des détections par machine learning. Une bibliothèque native libabc.so permet de stocker des données de commande et de contrôle. Ces dernières sont ensuite codées.

Un risque à ne pas prendre à la légère

» En volant les mots de passe Facebook, les attaquants peuvent se faire passer pour un utilisateur à partir d’un compte Facebook existant, il est ensuite extrêmement facile pour eux d’hameçonner des amis ou des contacts pour leur demander de l’argent ou des informations sensibles« , déclare Richard Melick, directeur de Mobile Threat Intelligence chez Zimperium.

Il existe par ailleurs le risque habituel que de mêmes mots de passe soient réutilisés pour d’autres comptes et potentiellement plus sensibles. D’autres applications que celles identifiées par Zimperium sont en outre susceptibles de faire partie de la campagne d’attaque.