Comme beaucoup de vraies révolutions informatiques, l’arrivée d’un standard de chiffrement n’a pas fait beaucoup de bruit. Pourtant, la validation du futur standard de protection résistant à la puissance des ordinateurs quantique est une nouvelle majeure. Une digue théoriquement indestructible face au tsunami de computing que représentent ces machines du futur.

Ce qui est extraordinaire avec ce mur numérique, théoriquement imperméable à une puissance de calcul dont nous n’avons même pas encore pleine conscience, c’est qu’il a mis plus de deux décennies à être érigé. Bloc mathématique après bloc algorithmique, de papiers scientifiques en conférences académiques, des spécialistes du monde entier de différent univers y ont travaillé d’arrache-pied. Avec comme centre de gravité le géant américain IBM, dont les centres de recherche ont accouché de trois des quatre algorithmes retenus par l’Institut américain des standards technologiques (NIST pour National Institute of Standards and Technology).

Une menace théorique qui plane sur notre vie numérique

« On sait depuis un moment que si un ordinateur quantique assez puissant arrive sur le marché, il pourra casser toutes les fondations de la sécurité de notre vie numérique », nous explique Michael Osborne, chercheur chez IBM. Une entreprise qui est à la fois dans les camps de la « défense » et de « l’attaque », puisque ce travail de sécurité se fait en parallèle de son activité de développement de l’ordinateur quantique. Une position qui lui a fait prendre conscience, dès le départ, de son rôle à part.

« Une nouvelle technologie apporte souvent beaucoup de bonnes choses, mais en la mettant au monde, nous avons aussi d’importantes responsabilités », développe M. Osborne. « S’il est facile de la rendre disponible, il faut se poser la question de comment la contrôler », pose le scientifique qui dirige les travaux de chiffrement à Zürich en Suisse. « Et puisque nous développons l’ordinateur quantique d’un côté, il nous faut aussi participer à l’autre aspect de cette technologie : la défense. »

Une défense qui doit s’élever contre une menace d’un genre nouveau. « Nous comprenons le principe de fonctionnement de l’ordinateur quantique, une machine qu’il ne faut pas voir comme un remplaçant de l’ordinateur classique mais comme un coprocesseur dédié à des calculs spécifiques », explique Vadim Lyubashevsky, chercheur pour IBM, qui travaille avec M. Osborne.

« Le souci de cette machine, c’est qu’il est trop fort sur les problèmes mathématiques sur lesquels nous avons basé les fondations de la cryptographie dans les années 80/90 ». Tellement fort, que des protections qui mettraient parfois des millions d’années à être cassées par un ordinateur classique, se retrouveront pulvérisées en l’espace de quelques minutes. Voire moins.

Et la puissance quantique est bien pire que l’attente de l’arrivée d’un tsunami à un instant T, c’est aussi une menace contre les attaques… du passé. De nombreuses fuites de données et autres piratages ont vu des hackers (parfois commandités par des Etats, des services de renseignement, des entreprises criminelles, etc.) mettre la main sur des données chiffrées. Qui sont stockées « pour le jour où », ce jour où une machine pourrait casser le chiffrement en un temps humainement acceptable…

Vingt ans de travail académique pour quelques formules magiques

Cela fait maintenant trois ans qu’IBM appuie sur le champignon côté annonces quantiques : sa feuille de route méthodique le voit décupler la puissance de ses puces tous les ans, l’entreprise commence à signer ses premiers contrats d’exportation, etc. De quoi penser que le développement de ce standard suit cette phase d’accélération ? Raté.

Il s’agit en effet d’un travail de longue, très longue haleine. « Le travail sur la protection contre le quantique a commencé il y a 20 ans quand ce domaine a commencé à se structurer. Petit à petit des chercheurs, des mathématiciens, des concepteurs, etc. ont commencé à créer l’écosystème », relate M. Lyubashevsky. Vingt ans, vraiment ? « J’ai commencé à travailler dessus dans les années 2000 quand je suis arrivé à l’université de San Diego ! », s’amuse le quadragénaire passé par l’INRIA, avant de rejoindre IBM.

« La recherche en cryptographie est un processus très long, et, oui, il faut parfois 20 ans pour que quelque chose en ressorte. Les procédés de validation sont longs, mais cette lenteur participe aussi de la solidité de ce que nous construisons », décrit M. Lyubashevsky.

Le chercheur, qui se réjouit que « IBM possède sans doute le plus gros laboratoire de travail dans le domaine avec des projets longs termes à cinq voire 10 ans », insiste sur le fait qu’il s’agit tout de même d’un « travail académique global avec des chercheurs du monde entier. Un très grand nombre de personnes ont pris part au travail : c’est ainsi qu’avance la science ! ».

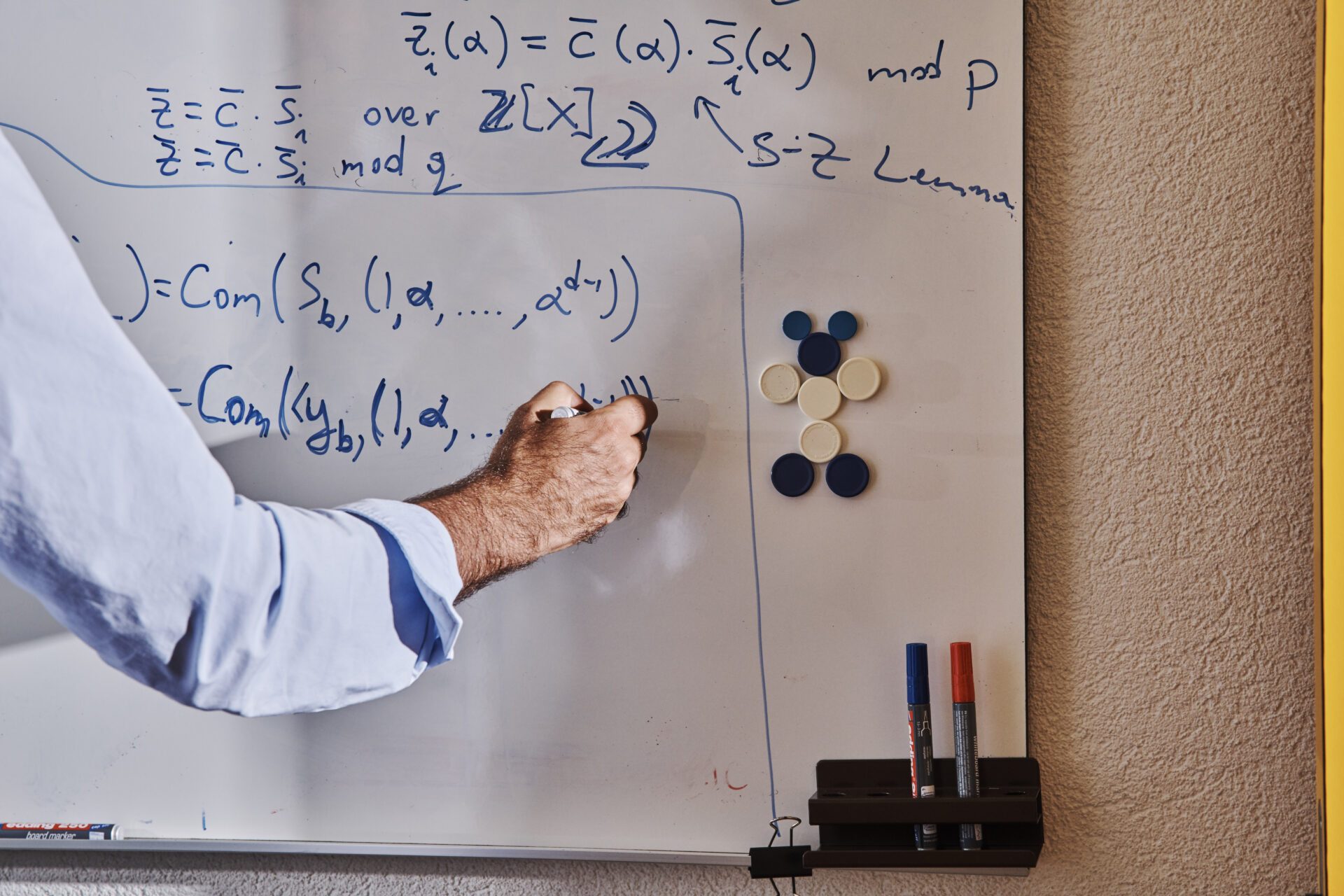

Un travail qui commence tout de même avec un truc aussi effrayant que puissant : des maths.

De (très) gros nombres

Sur le papier, le chiffrement classique comme les briques du standard en cours de finalisation par le NIST sont basés sur la manipulation de nombres. De nos jours, le mécanisme principal s’appuie sur la factorisation de nombres premiers. Un casse-tête pour lequel l’ordinateur quantique est bien trop fort. Ce qui peut faire craindre que sa puissance fantasmée soit impossible à canaliser. Heureusement, s’il est « très fort », il n’est pas omnipotent.

« Quand l’ordinateur est arrivé, l’outil de calcul en place était le boulier. Et on a eu l’impression que l’ordinateur était magique par rapport à lui et pouvait tout faire », rappelle Vadim Lyubashevsky. « Mais on s’est vite rendu compte qu’il y avait des problèmes qu’il ne pouvait pas résoudre. Et bien pour l’ordinateur quantique c’est pareil. Aussi puissant soit-il sur certains calculs, il est bien moins efficace sur d’autres », poursuit le scientifique. « Oui, il y a de la magie et même de la philosophie dans ce que le quantique représente, mais à la fin, il y a une manière de modéliser ce qu’ils peuvent faire. Il va accélérer bien des calculs, mais pour certains problèmes connus tels que les NP-complets comme le fameux ‘’Problème du voyageur de commerce’’, il n’a aucun avantage technique par rapport à un ordinateur classique », ajoute-t-il.

Comment rentrer dans les détails des algorithmes concoctés pour contrer cette machine, sans vous tartiner de formules glyphiques ? En parlant de leur fondement. « Supposez que je vous donne des milliers de très grand nombres choisis au hasard. Quelqu’un en choisit disons 500 et obtient une somme. Trouver les nombres à la source de cette addition est extrêmement dur, autant pour les ordinateurs classiques que quantiques », décrit M. Lyubashevsky.

Et quand le matheux parle de gros nombres, il veut dire vraiment gros, aux alentours de « plusieurs milliers de chiffres ». L’avantage de cette défense est qu’elle est adaptable, comme nous l’explique M. Osborne. « En cas de complexification des attaques, nous pouvons étendre la puissance de nos algorithmes en ajoutant des bits ». Ce bouclier complexe se compose donc de quatre algorithems. « Deux algorithmes principaux, deux algorithmes de secours, le tout ouvert et open-source pour que toute la communauté puisse jouer avec », ajoute M. Osborne. Et c’est cette transparence dans ces outils mathématiques qui a permis de mettre en place un standard.

Car, pour nous prémunir de cette épée de Damoclès, quatre formules magiques ne suffisent pas. Il faut mettre en place des algorithmes, des procédures, des protocoles de communication, etc. Bref, un standard. Un machin qui prend des années à développer, dont le nom même est ennuyeux, mais qui est pourtant un bijou de travail et de coopération.

Un standard qui va s’imposer partout (mais en silence)

C’est en 2016 que le NIST a pris la mesure de l’urgence d’accélérer le développement des défenses face à l’avènement prochain de l’ordinateur quantique. L’autorité américaine a alors ouvert une compétition pour dégager non seulement les algorithmes de protection, mais aussi lancer le chantier de la conception d’un standard. Soixante neuf schémas cryptographiques ont été soumis et quatre ont été retenus. Les deux principaux ont des noms semblant venir de l’univers Star Wars : le chiffrement de clés publiques « CRYSTALS-Kyber » et la signature numérique des algorithmes appelée « CRYSTALS-Dilithium ».

Ecrire ces algorithmes fut loin, très loin d’être la tâche la plus dure. « Il est facile de créer un algorithme. Mais il est vraiment très dur d’en écrire un qui soit vraiment sécurisé », confie M. Osborne. Et derrière les premières versions, se sont enchaînées les corrections, les confrontations avec la communauté, etc. Mais aussi et surtout, le travail de normalisation et de standardisation.

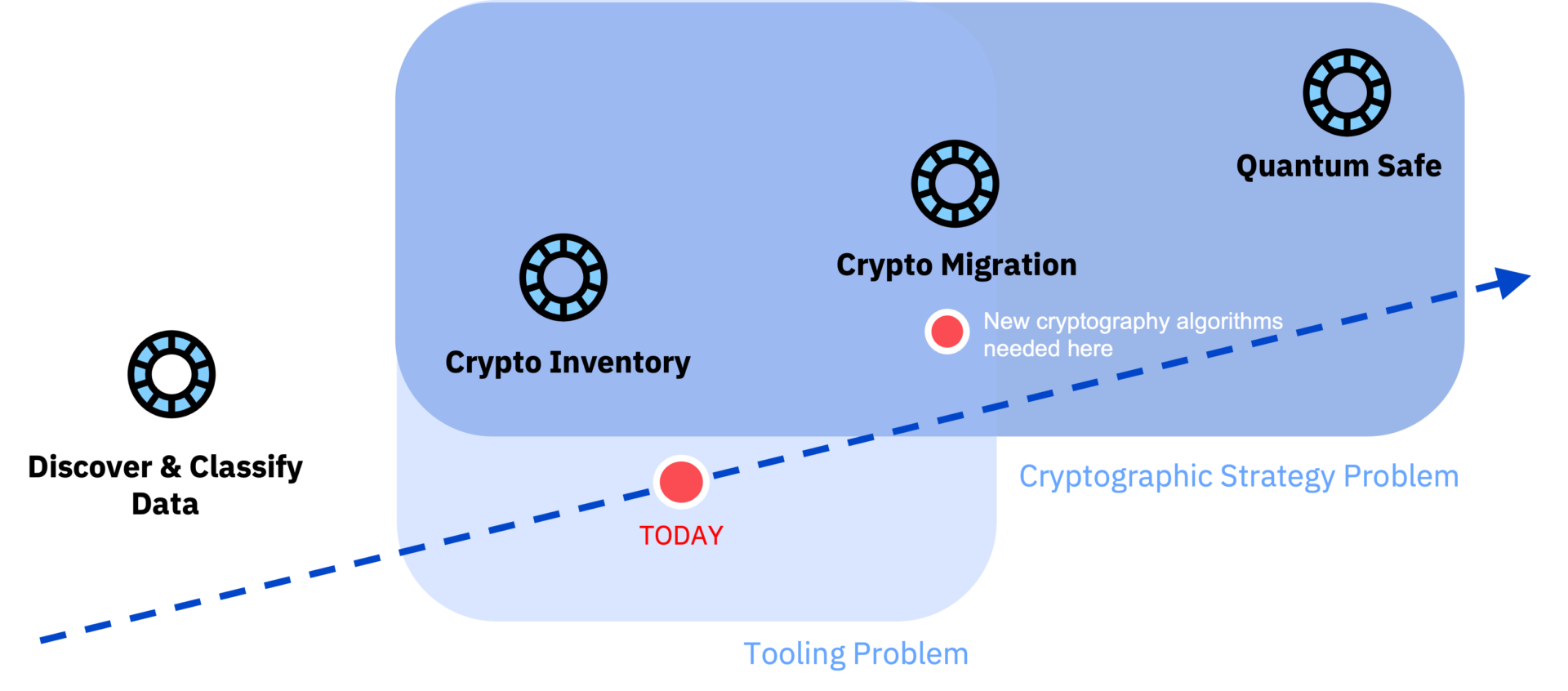

Plus éloignée de la conception « les mains dans le cambouis », cette tâche est pourtant critique. C’est elle qui assure la confiance dans les outils, qui garantit l’interopérabilité et l’implémentation. La question qui vous anime est peut-être de savoir quand est-ce que vous allez utiliser pour la première fois un algorithme protégé contre les attaques quantiques ?

Et bien jamais, ou plutôt sans doute jamais directement. « En 2024, dans 19 mois, le standard sera validé. Chez IBM, nous avons déjà commencé à l’implémenter dans nos serveurs mainframe et les acteurs comme AWS le font aussi », explique M. Osborne. Ces boucliers numériques ne seront pas utilisés dans un premier temps pour les paiements en ligne, « suffisamment sécurisés et avec une date de validité courte dans le temps ». Les premiers clients de cette protection seront les banques centrales, les agences gouvernementales, le monde des télécoms, les services de renseignements, les acteurs de l’énergie.

Mais aussi, plus près de notre vie à nous, les services de santé et les hôpitaux. « Dans le passé, le traitement des données médicales était tout simplement mauvais : rien n’était correctement protégé. Mais avec l’ère numérique, la vie privée est devenue un sujet de discussion central », affirme Vadim Lyubashevsky.

Mettre de l’ordre et continuer le travail

Cette prise de conscience a aussi été l’occasion, pour la communauté du chiffrement de revoir l’implémentation des outils de cryptographie. « La façon dont était conçue la cryptographie par le passé était un chaos total », s’amuse M. Lyubashevsky. « Les mots clés sont désormais agilité et simplicité. Un système de chiffrement doit être plug and play, pas intégré aussi profondément dans le code. Il doit être modulaire et facile à changer en cas de soucis », ajoute le chercheur.

Et quand on lui demande, ce qu’il se passerait si jamais des acteurs, comme le gouvernement chinois (dont toute la stratégie quantique œuvre dans l’ombre et est pilotée par les militaires), trouvaient une arme fatale pour casser les protections qu’il développe depuis 20 ans, il répond sobrement : « D’une part, si sur le papier il est évidemment possible que cela arrive, cela reste très improbable. La NSA et les services secrets israéliens ont validé nos algorithmes et ils joueraient un jeu vraiment très dangereux s’ils mentaient à ce sujet. Ensuite, toute la communauté internationale tente de trouver des failles depuis des années et les algorithmes tiennent bon », continue-t-il. Avant d’ajouter « Et puis si un ordinateur quantique arrive à casser nos algos, cela signifie qu’on a réussi à lui faire faire des calculs qui seront très utiles à la communauté scientifique ».

Loin d’être un achèvement, l’arrivée prochaine du standard n’est qu’une étape de l’arsenal anti-quantique. « En 2024 ce ne seront que les premières briques de la défense quantique qui seront posées. La communauté travaille toujours sur les suivantes, comme les preuves à divulgation nulles (zero knowledge proof) qui permettent d’authentifier des identités et à l’authentification », ajoute M. Lyubashevsky. « Dans le domaine cryptographique, le travail n’est jamais fini ».