L’équipe du Threat Analysis Group de Google offre un coup de projecteur sur les tactiques déployées pour viser les ukrainiens dans le conflit qui oppose le pays à la Russie, en mettant notamment en lumière le développement d’une fausse application baptisée CyberAzov. Comme l’expliquent les chercheurs dans un post de blog, cette application se présente comme un outil permettant à un utilisateur d’envoyer des attaques de type Ddos sur des sites web et services russes.

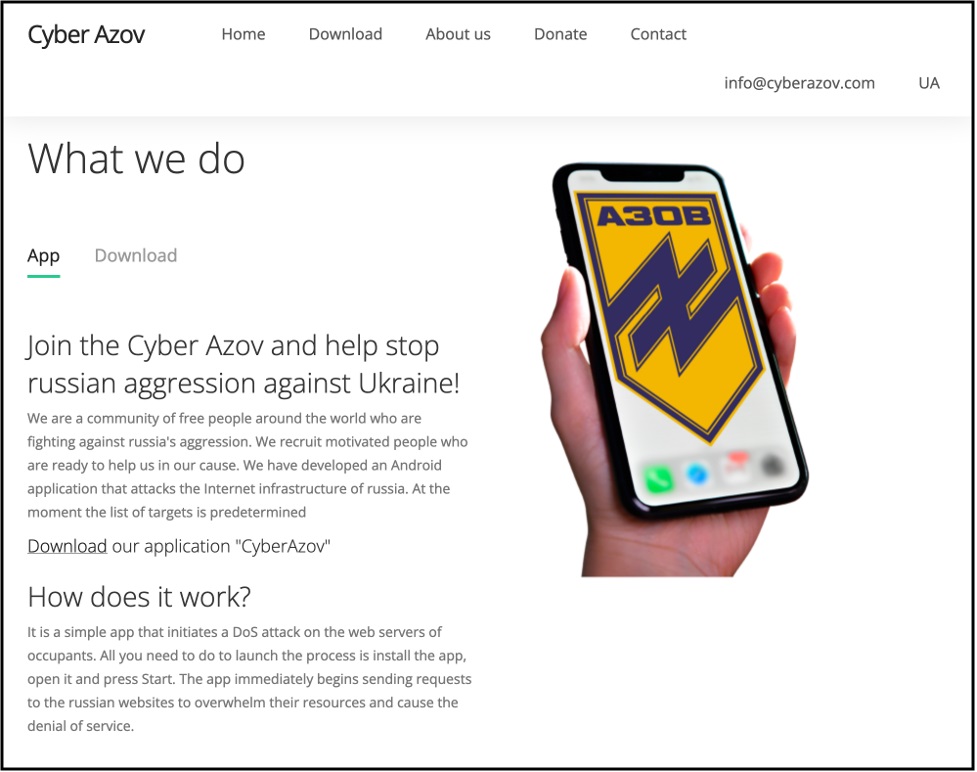

Distribuée sur un site aux couleurs du régiment Azov, un régiment ukrainien engagé dans les combats et fréquemment mis en lumière dans le conflit, par un camp comme par l’autre, cette application promet de simplifier le lancement d’attaques Ddos contre les sites du gouvernement russe et invite les opposants à l’invasion de l’Ukraine à la télécharger. Le site offre également a possibilité de faire des dons pour soutenir le projet, notamment sur une adresse de porte-monnaie de cryptomonnaie. Pour l’instant, celle ci n’affiche aucune transaction.

Heureusement, peu de téléchargements

Mais il faut se méfier des apparences : comme le révèle l’équipe Google TAG, les fonctionnalités de l’application sont toutes autres. Selon les chercheurs, la fonctionnalité de l’application permettant de lancer des attaques Ddos est défaillante : « L’application est distribuée sous le prétexte d’effectuer des attaques par déni de service (DoS) contre un ensemble de sites Web russes. Cependant, le « DoS » ne consiste qu’en une seule requête GET vers le site Web cible, ce qui n’est pas suffisant pour être efficace » indique ainsi le post de blog de Google TAG sur le sujet. Pire : selon The Verge, l’application contiendrait un logiciel malveillant, détecté par plusieurs logiciel antivirus comme un malware de type cheval de Troie.

Une bonne nouvelle néanmoins : l’application n’etait distribuée que sur un site web dédié, dont le lien circulait sur plusieurs messagerie et dans des groupes de discussion. L’application n’était donc pas proposée sur le Google Play Store officiel d’Android et les chercheurs estiment que le nombre de téléchargements est resté minime.

Pour les chercheurs de Google TAG, les auteurs de cette application sont liés au groupe Turla, un groupe de cyberattaquants soupçonnés de travailler directement pour le compte des services de renseignement russe. Turla est un groupe actif depuis 2008 et dont l’activité se concentre principalement sur l’espionnage de cibles au sein d’organisations gouvernementales ou stratégiques.

Selon Google TAG, les développeurs de Turla se sont inspiré d’une initiative authentique pour préparer et diffuser leur application piégée. En mars 2022, l’application Stop War proposait en effet à ses utilisateurs de participer au conflit en bombardant les sites russes de requêtes afin de les mettre hors ligne. « Sur la base de notre analyse, nous pensons que l’application StopWar a été développée par des développeurs pro-ukrainiens et a été l’inspiration sur laquelle les développeurs de Turla ont basé leur fausse application CyberAzov DoS » écrivent les analystes de Google TAG.