Les pirates s’appuient toute une panoplie d’outils pour forcer les accès vers vos comptes en ligne. Voici une sélection de ce qui se fait le mieux en la matière.

Le vol et le trafic de mots de passe est – on le sait – l’un des piliers de l’activité cybercriminelle. D’après les chercheurs en sécurité de Digital Shadows, plus de 24 milliards de couples identifiant-mot de passe ont été ainsi été subtilisés durant ces six dernières années avant de se retrouver dans les forums de hackers et autres magasins illégaux.

Mais comment les pirates font-ils pour récupérer tous ces mots de passe ? Quelles techniques utilisent-ils ? D’après le rapport de Digital Shadows, le phishing par e-mail reste évidemment la voie royale pour accéder aux codes secrets des internautes. Mais il existe aussi des outils plus spécialisés et moins connus que les pirates utilise pour arriver à leurs fins.

Redline, l’aspirateur à données

Comme la méthode du phishing ne fonctionne pas toujours ou n’est pas forcément adaptée, les pirates peuvent utiliser un code malveillant pour siphonner les mots de passe stockés sur un système. L’un des logiciels les plus utilisés dans ce cas est Redline Information Stealer. Il coûte environ 200 dollars et se déploie assez facilement. Les pirates l’envoient souvent par le biais de messages piégés, sous la forme d’une extension Excel (XLL).

Une fois installé sur un ordinateur, il va le fouiller de fond en comble. Il va tout particulièrement racler les données stockées dans les navigateurs web, où il peut récupérer des cookies ou, justement, des mots de passe. Redline est également capable de détecter l’existence de certains processus, comme ceux des antivirus. Ce qui permet de créer des stratégies d’attaques relativement complexes. Si ça marche, c’est le jackpot. Car par rapport au phishing, le malware permet en effet de récupérer de nombreux identifiants d’un coup.

OpenBullet, le spécialiste du « credential stuffing »

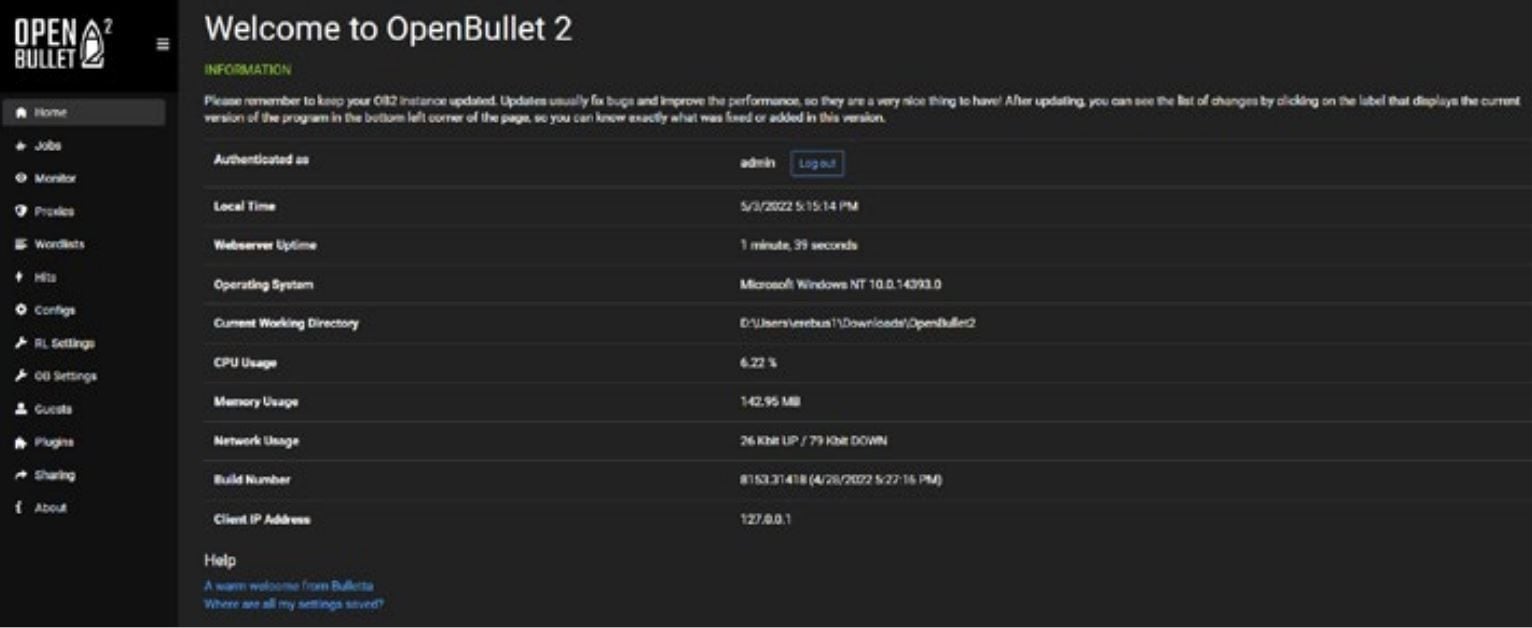

Le pirate qui détient un lot d’identifiants va essayer de rentabiliser cet actif au maximum. Comment ? En appliquant ces identifiants sur d’autres sites. Tout le monde sait, en effet, que beaucoup d’internautes utilisent le même mot de passe sur plusieurs sites. Évidemment, il n’est pas question de faire cela à la main. Selon Digital Shadows, le logiciel le plus populaire pour automatiser cette tâche est OpenBullet. Il est souvent utilisé conjointement avec un service de proxy, pour pouvoir changer d’adresse IP à chaque tentative de connexion. Cela permet aux pirates de rester discrets, et d’éviter qu’un service en ligne les bloque.

Disponible gratuitement sur GitHub, Open Bullet a été créé à l’origine par des chercheurs en sécurité pour faciliter les tests d’intrusion. Pour que ça fonctionne bien, l’utilisateur doit néanmoins définir des « configs » qui permettent au logiciel de bien gérer le processus d’authentification. Concrètement, il faut que l’outil sache où mettre l’identifiant et le mot de passe et qu’il soit capable de détecter une réussite de connexion. Mais pas de panique : ces configs se vendent dans les forums de hackers. Les pirates n’ont donc vraiment pas à se casser la tête.

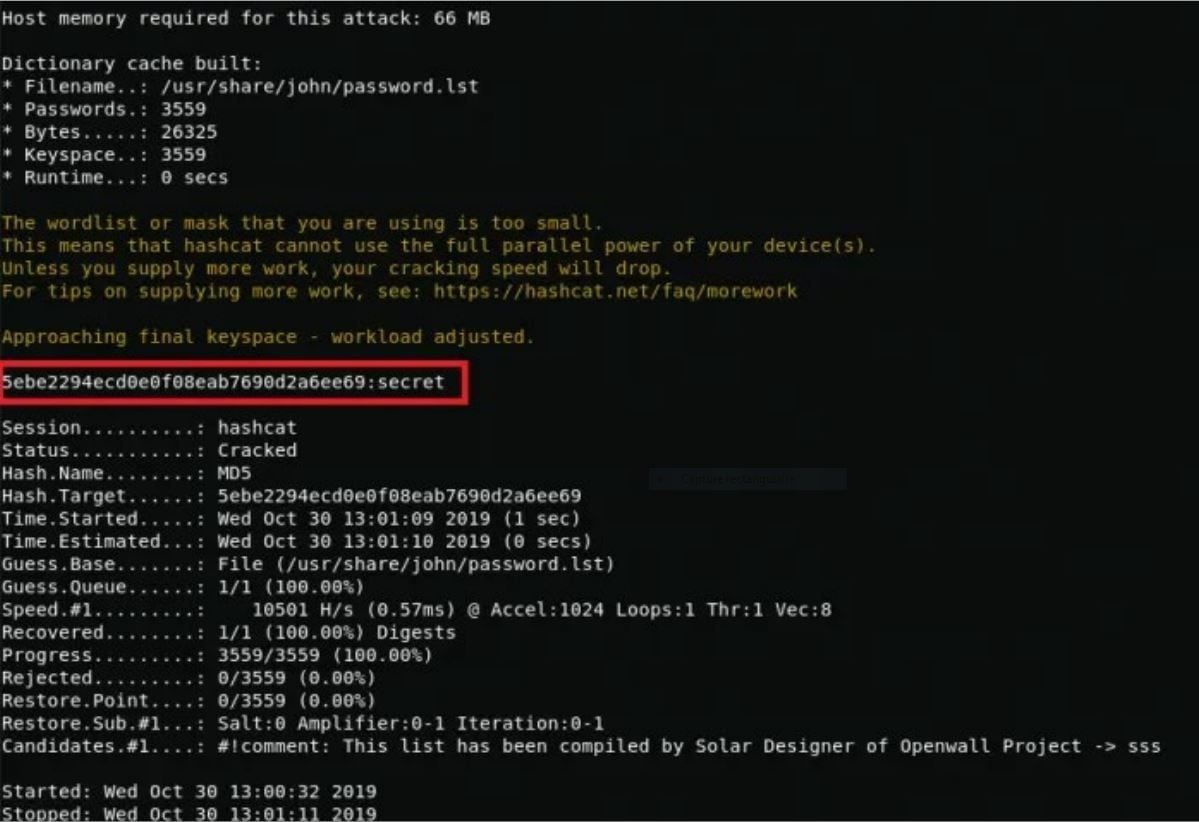

HashCat, le casseur d’empreintes

Quand les pirates arrivent à accéder à des bases de données d’utilisateurs, ils ne récupèrent généralement pas des mots de passe en clair, mais seulement leurs empreintes cryptographiques (« hash » en anglais). Il s’agit là d’une transformation mathématique à sens unique qui permet de valider une entrée de mot de passe sans avoir à manipuler le véritable mot de passe. En théorie, aucun service en ligne ne devrait stocker des mots de passe en clair, mais seulement des empreintes cryptographiques.

Par définition, il n’existe pas de méthode simple pour retrouver un mot de passe à partir de son hash. La seule façon de faire, c’est de calculer les hashs de nombreux mots de passe et de les comparer avec celui du mot de passe qu’on cherche. C’est souvent long et fastidieux, c’est pourquoi les pirates utilisent, là aussi, un logiciel, en occurrence HashCat.

Son avantage, c’est qu’il permet de définir des stratégies de calcul pour aller plus vite. On peut, par exemple, charger un ou plusieurs « dictionnaires », c’est-à-dire de grandes compilations de mots de passe fréquemment utilisés. Les pirates peuvent également définir des « masques » pour ces dictionnaires, autrement dit des motifs de construction de mots de passe. Exemple : un mot qui commence par une lettre capitale et qui se termine par un nombre et un caractère spécial. C’est l’un des motifs les plus utilisés par les internautes. Mais il est possible de programmer des motifs beaucoup plus complexes. Le but, c’est d’éviter au maximum le calcul par force brute, bête, méchant et très lent.

Source :

Digital Shadows