Dans un rapport couvrant le dernier trimestre 2025, le Google Threat Intelligence Group (GTIG) tire la sonnette d’alarme pour le modèle d’IA Gemini. Il met en lumière des menaces distinctes : une vague d’attaques visant à dérober la technologie, l’intégration de Gemini pour du cyberespionnage et dans l’arsenal des cybercriminels.

Un vol de propriété intellectuelle par distillation

Google a identifié une augmentation significative des attaques par distillation, également connues sous le nom d’extraction de modèle.

Cette technique, décrite comme une forme de vol de propriété intellectuelle, consiste à sonder systématiquement un modèle d’IA via son accès légitime, par exemple une API, pour en extraire les processus de raisonnement internes et la logique sous-jacente.

L’objectif final est de transférer cette connaissance à un nouveau modèle » étudiant « , permettant ainsi d’accélérer son développement à moindre coût. Une campagne particulièrement agressive a été déjouée, impliquant plus de 100 000 requêtes dans diverses langues, dans le but de répliquer les capacités de raisonnement de Gemini.

Des groupes étatiques exploitent Gemini

Le rapport détaille comment des groupes de cybermenaces étatiques, notamment affiliés à la Chine (APT31), l’Iran (APT42) et la Corée du Nord (UNC2970), instrumentalisent Gemini.

L’IA sert de » multiplicateur de force stratégique » pour optimiser la phase de reconnaissance d’une attaque, la génération de campagnes de phishing personnalisées, la traduction, ou encore le développement et le débogage d’outils malveillants.

Le groupe APT31 a été observé utilisant Gemini avec une personnalité d’expert en cybersécurité pour automatiser l’analyse de vulnérabilités. Cette approche lui a permis de générer des plans de test ciblés contre des organisations américaines spécifiques.

Au-delà de l’espionnage, des malwares basés sur l’IA

Les cybercriminels ne se contentent pas d’utiliser l’IA comme un simple assistant, ils expérimentent également son intégration directe dans leurs malwares.

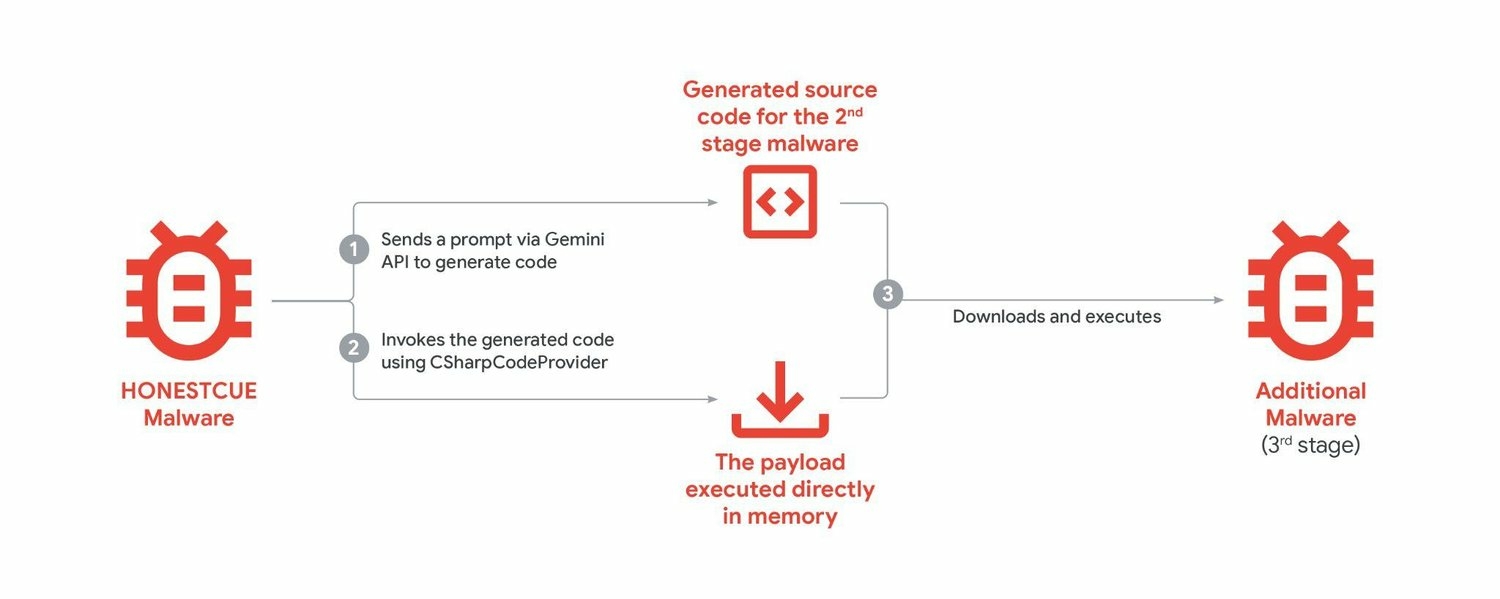

Le rapport cite le cas de HONESTCUE, un framework qui interroge l’API de Gemini pour générer à la volée le code C# de sa charge utile secondaire, qui est ensuite compilée et exécutée directement en mémoire.

Un autre exemple est le kit de phishing COINBAIT, dont le développement a été accéléré par des outils IA de génération de code. Il usurpe l’identité de plateformes de cryptomonnaies afin de recueillir des identifiants.