Des chercheurs en cybersécurité de ReversingLabs ont identifié une campagne de recrutement frauduleuse. Active depuis au moins mai 2025, elle est attribuée au groupe APT Lazarus qui est aligné avec la Corée du Nord. Baptisée Graphalgo, elle vise les développeurs JavaScript et Python en utilisant des tests de code piégés pour distribuer un malware.

Comment les attaquants parviennent-ils à tromper des développeurs ?

Les attaquants créent de fausses entreprises dans le secteur de la blockchain, comme Veltrix Capital, avec des sites web et des présences sur GitHub pour parfaire l’arnaque.

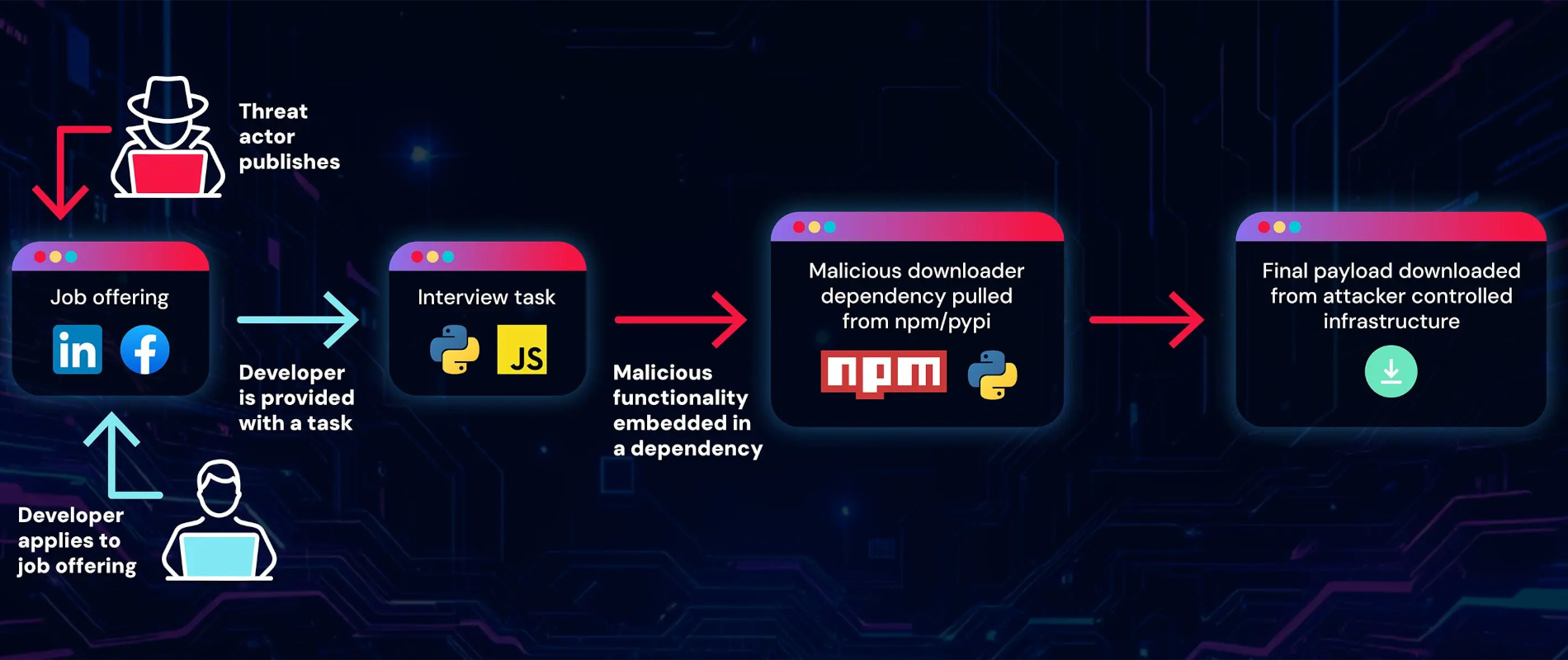

Ils publient des offres d’emploi sur des plateformes telles que LinkedIn, Reddit et Facebook, contactant parfois directement les candidats. Le piège se referme lorsque le développeur doit effectuer un test technique.

» Les acteurs de la menace n’ont qu’à prendre un projet de base légitime et à y ajouter une dépendance malveillante, et il est prêt à être diffusé à leurs cibles « , explique ReversingLabs. L’infection ne se produit pas via le code du projet lui-même, mais par le biais des dépendances cachées.

Quelle est la nature de la menace et son objectif ?

Une fois le projet exécuté, la dépendance malveillante est installée, déployant un cheval de Troie d’accès à distance (RAT) sur la machine de la victime. Ce RAT est capable d’exécuter des commandes arbitraires, de lister les processus en cours, d’exfiltrer des fichiers et de télécharger des charges utiles supplémentaires.

L’objectif est financier. Le malware vérifie systématiquement si l’extension de portefeuille de cryptomonnaies Metamask est installée sur le navigateur de la victime. Cette focalisation sur les actifs numériques est une signature attribuée aux activités du groupe Lazarus.

Des attaquants qui savent être patients

La campagne Graphalgo se distingue par sa modularité et la patience de ses opérateurs. Par exemple, le paquet bigmathutils sur npm a été téléchargé plus de 10 000 fois dans sa version saine, avant qu’une mise à jour n’introduise discrètement le code malveillant.

Les chercheurs notent également que » la communication avec le serveur de commande et de contrôle est protégée par un token « , une technique avancée pour déjouer les analyses.

L’attribution au groupe Lazarus repose sur plusieurs indices concordants : l’utilisation de tests de code comme vecteur, le ciblage du secteur crypto, et même des commits Git effectués dans le fuseau horaire correspondant à celui de la Corée du Nord… très friande du vol de cryptomonnaies.