Le stockage dans le cloud a permis une plus grande efficacit pour les sites web ainsi que la cration de bases de donnes plus scurises pour les entreprises et les entits commerciales, mais ils ont galement donn lieu un nouveau type de menace de cyberscurit. Les acteurs malveillants crent des exploits natifs du cloud pour… Poursuivre la lecture Amazon Web Services a t confront 10 des 53 exploits bass sur le cloud dtects en 2022, soit 18,9 % Ce qui fait de l’entreprise la cible la plus courante de ces acteurs malveillants

Catégorie : Sécurité

Sécurité

Ces chercheurs ont trouvé un moyen infaillible de protéger l’intégrité matérielle d’un ordinateur

Des antennes intégrées permettent d’établir une empreinte électromagnétique des entrailles d’un équipement informatique. C’est suffisamment précis pour détecter les intrusions physiques les plus minimes. Pour pirater des ordinateurs, certains hackers de haut vol n’hésitent pas à mettre la main dans le cambouis et implantent des mouchards directement sur la carte mère ou les interfaces d’entrée-sortie.… Poursuivre la lecture Ces chercheurs ont trouvé un moyen infaillible de protéger l’intégrité matérielle d’un ordinateur

Comment les Five Eyes vous ont espionn pendant des dcennies et continuent travailler pour tendre leur emprise

Des pays travers le monde entretiennent des alliances pour espionner leurs citoyens. Collusions avec des vendeurs de dispositifs de chiffrement, cartes mres vroles, etc. Voici comment lalliance Five Eyes (qui est la plus ancienne de toutes) et ses descendantes vous ont espionn pendant des dcennies et continuent travailler pour tendre leur emprise. Lalliance Five Eyes… Poursuivre la lecture Comment les Five Eyes vous ont espionn pendant des dcennies et continuent travailler pour tendre leur emprise

Le cheval de Troie Emotet peut aussi siphonner des données de cartes bancaires

Les auteurs de ce malware mettent les bouchées doubles pour retrouver l’ampleur d’antan, avant le démantèlement par les forces de l’ordre. Et malheureusement, ça marche. De retour sur la scène depuis novembre dernier, le cheval de Troie Emotet continue de progresser et de gagner en capacités. Ainsi, les chercheurs en sécurité de Proofpoint viennent de… Poursuivre la lecture Le cheval de Troie Emotet peut aussi siphonner des données de cartes bancaires

Le processeur Apple M1 est vulnérable à une attaque hardware impossible à patcher

Des chercheurs du MIT utilisent une technique inspirée de Meltdown et Spectre pour contourner une protection fondamentale de l’espace mémoire du processeur M1. Vous vous souvenez peut-être de Meltdown et Spectre, ces incroyables attaques qui s’appuyaient sur une caractéristique fondamentale des processeurs récents : l’exécution spéculative. Les processeurs pré-exécutent des instructions qui ont une haute probabilité… Poursuivre la lecture Le processeur Apple M1 est vulnérable à une attaque hardware impossible à patcher

vos documents Word peuvent cacher une toute nouvelle famille de logiciels malveillants

Le nouveau malware SVCReady s’active en ouvrant un simple document Word et peut télécharger d’autres programmes malveillants sur votre ordinateur, voire vous voler des informations sur votre configuration. Les chercheurs en sécurité de HP Wolf Security viennent de découvrir une nouvelle famille de logiciels malveillants (malware) qui permet de voler des informations. Cette menace, baptisée… Poursuivre la lecture vos documents Word peuvent cacher une toute nouvelle famille de logiciels malveillants

seuls 11 % des utilisateurs se servent de VPN sur cinq appareils distincts ou plus, selon une tude de Future

Que disent les utilisateurs propos de leurs connexions VPN ? Les meilleures caractristiques de scurit sont toujours un point qui mrite considration. Accompagnes d’un chiffrement fort et de politiques qui garantissent des connexions plus strictes, elles peuvent vraiment renforcer la scurit sur diffrents appareils et tout moment. Mais ces dernires annes, la multiplication des appareils… Poursuivre la lecture seuls 11 % des utilisateurs se servent de VPN sur cinq appareils distincts ou plus, selon une tude de Future

Dcouverte de Symbiote, un malware Linux extrmement dangereux et presque impossible dtecter Il existe depuis au moins novembre 2021 et semble avoir t dvelopp pour cibler le secteur financier

Les adeptes des systmes d’exploitation bass sur Linux invoquent souvent une plus grande scurit pour justifier leur amour de la distro qu’ils ont choisie. Si les distros Linux ont un meilleur bilan de scurit que les systmes Windows 11 et macOS parce qu’elles sont intrinsquement plus sres ou parce qu’elles ne sont tout simplement pas… Poursuivre la lecture Dcouverte de Symbiote, un malware Linux extrmement dangereux et presque impossible dtecter Il existe depuis au moins novembre 2021 et semble avoir t dvelopp pour cibler le secteur financier

Une faille dans les voitures Tesla permet aux voleurs d’avoir leur propre cl et de s’emparer de la voiture en seulement 130 secondes, L’exploit tire parti du lecteur de carte NFC des voitures Tesla

Malgr leur popularit, les voitures Tesla sont notoirement piratables, et une nouvelle vido montre comment un cybercriminel habile pourrait esprer s’introduire dans le systme de votre voiture et la voler en un rien de temps. En exploitant une faille supposment introduite par une mise jour publie par Tesla l’anne dernire pour faciliter le dmarrage de… Poursuivre la lecture Une faille dans les voitures Tesla permet aux voleurs d’avoir leur propre cl et de s’emparer de la voiture en seulement 130 secondes, L’exploit tire parti du lecteur de carte NFC des voitures Tesla

47 % des responsables de la scurit ne pensent pas qu’ils seront victimes d’une intrusion Malgr la sophistication et la frquence croissantes des attaques, selon Illumio

L’enqute, mene par The Enterprise Strategy Group pour Illumio auprs de 1 000 professionnels de l’informatique et de la scurit dans huit pays, rvle qu’au cours des deux dernires annes seulement, 76 % d’entre eux ont t attaqus par des ransomwares et 66 % ont subi au moins une attaque de la chane logistique logicielle.… Poursuivre la lecture 47 % des responsables de la scurit ne pensent pas qu’ils seront victimes d’une intrusion Malgr la sophistication et la frquence croissantes des attaques, selon Illumio

Des alertes de qualit mdiocre entravent l’automatisation efficace de la dtection des menaces Alors que l’automatisation profiterait grandement aux organisations qui manquent de ressources

Selon un nouveau rapport, 85 % des professionnels de la scurit informatique ont t confronts des impacts commerciaux vitables rsultant de procdures de rponse insuffisantes, tandis que 97 % affirment que des alertes plus prcises augmenteraient leur confiance dans l’automatisation des actions de rponse aux menaces. Le rapport State of the Modern SOC de Deepwatch… Poursuivre la lecture Des alertes de qualit mdiocre entravent l’automatisation efficace de la dtection des menaces Alors que l’automatisation profiterait grandement aux organisations qui manquent de ressources

Des chercheurs dcouvrent qu’il est possible de pister les smartphones en passant par les signaux Bluetooth

Une nouvelle recherche entreprise par un groupe d’universitaires de l’Universit de Californie San Diego a rvl pour la premire fois que les signaux Bluetooth peuvent tre enregistrs pour suivre les smartphones (et donc les individus). L’identification, la base, repose sur les imperfections du matriel du chipset Bluetooth introduites au cours du processus de fabrication, ce… Poursuivre la lecture Des chercheurs dcouvrent qu’il est possible de pister les smartphones en passant par les signaux Bluetooth

Ce hacker a trouvé un nouveau moyen de pirater une Tesla… et de partir avec

Une faille dans les dispositifs d’accès des voitures Tesla permet aux pirates de créer un double des clés numérique, à condition d’être là au bon endroit et au bon moment. Les scénarios de piratage de voitures Tesla se multiplient ces derniers temps. En mai dernier, le chercheur en sécurité Sultan Qasim Khan de NCC a… Poursuivre la lecture Ce hacker a trouvé un nouveau moyen de pirater une Tesla… et de partir avec

Les paiements biomtriques devraient augmenter de 365 % d’ici 5 ans, pour atteindre environ 1 200 milliards de dollars, selon Juniper Research

L’authentification biomtrique a permis aux gens d’effectuer des paiements par l’intermdiaire de leur tlphone, et cette technologie a connu un taux d’adoption assez lev. La valeur totale des transactions effectues par le biais de paiements mobiles authentification biomtrique s’lve environ 332 milliards de dollars, ce qui rvle la prvalence de ce mode de paiement et… Poursuivre la lecture Les paiements biomtriques devraient augmenter de 365 % d’ici 5 ans, pour atteindre environ 1 200 milliards de dollars, selon Juniper Research

Le volume des offres d’emploi cadre exigeant des comptences dans le champ de la cyberscurit a quasiment doubl entre 2017 et 2021 Passant de 3 650 7 000, selon Apec

Cyberscurit : un march de lemploi cadre diversifi et de plus en plus porteur. Cette tude a t ralise en partenariat avec le Ple dexcellence cyber (PEC). Elle sinscrit dans le cadre dun programme de rflexion plus ample, portant sur les enjeux en matire de cyberscurit. LApec, la DREETS (Direction rgionale de lconomie, de lemploi,… Poursuivre la lecture Le volume des offres d’emploi cadre exigeant des comptences dans le champ de la cyberscurit a quasiment doubl entre 2017 et 2021 Passant de 3 650 7 000, selon Apec

En France, la menace cyber est importante et s’installe dans le temps

La cybercriminalité et l’espionnage étatique continuent d’affecter lourdement l’économie française, même si des progrès ont été faits au niveau de la défense des systèmes d’information. Certes, nous avons amélioré nos défenses, mais les pirates ont optimisé leurs attaques, et ce sont surtout les entreprises de taille moyenne (ETI) qui en pâtissent. Voilà en substance le… Poursuivre la lecture En France, la menace cyber est importante et s’installe dans le temps

Le FBI a annonc la fermeture de SSNDOB, une plateforme d’changes d’infos personnelles sur le darkweb Utilises pour mener des attaques de phishing, des campagnes d’escroquerie par chantage, etc.

Les forces de l’ordre amricaines ont annonc le retrait de SSNDOB, un march notoire utilis pour changer les informations personnelles – y compris les numros de scurit sociale ou SSN – de millions d’Amricains. L’opration a t mene par le FBI, l’Internal Revenue Service (IRS) et le Department of Justice (DOJ), avec l’aide de la… Poursuivre la lecture Le FBI a annonc la fermeture de SSNDOB, une plateforme d’changes d’infos personnelles sur le darkweb Utilises pour mener des attaques de phishing, des campagnes d’escroquerie par chantage, etc.

L’ANSSI poursuit sa stratgie de long terme au niveau local, national et europen, plus de 600 organisations avaient bnfici d’un accompagnement la fin de l’anne 2021

loccasion du Forum International de la Cyberscurit 2022, lAgence nationale de la scurit des systmes dinformation (ANSSI) rappelle son attachement dfendre une dynamique prenne dlvation du niveau global de scurit. En effet, face une menace omniprsente et dans un contexte de tensions internationales accrues, alors que prs de 3 intrusions avres sont signales lANSSI chaque… Poursuivre la lecture L’ANSSI poursuit sa stratgie de long terme au niveau local, national et europen, plus de 600 organisations avaient bnfici d’un accompagnement la fin de l’anne 2021

Google corrige 41 failles de sécurité dans Android, dont 5 jugées critiques : mettez-vite votre smartphone à jour !

Les vulnérabilités découvertes par Google peuvent conduire à l’exécution d’un code à distance ou à une élévation des privilèges, sans que les pirates aient besoin de disposer initialement de privilèges importants. Si vous êtes équipé d’un smartphone ou d’une tablette avec Android 10, 11, 12 ou 12L, il est indispensable de mettre à jour votre… Poursuivre la lecture Google corrige 41 failles de sécurité dans Android, dont 5 jugées critiques : mettez-vite votre smartphone à jour !

La ville de Palerme à l’arrêt après une cyberattaque d’une ampleur inédite

La ville sicilienne a été contrainte de déconnecter ses systèmes, provoquant un chaos administratif. L’origine de l’attaque n’est pas connue pour l’instant. Rien ne va plus à Palerme, la capitale de la Sicile. En raison d’une cyberattaque, la municipalité est numériquement à l’arrêt : les services aux 1,3 million d’administrés ne sont plus accessibles, la gestion… Poursuivre la lecture La ville de Palerme à l’arrêt après une cyberattaque d’une ampleur inédite

Darknet : le célèbre supermarché illégal AlphaBay ressurgit au premier plan

Démantelée en 2017, la plus grosse place de marché illégale de tous les temps refait surface et retrouve la première place du podium. Mais à une moindre échelle. Les temps changent, mais pas vraiment. Le 20 juillet 2017, les forces de l’ordre étaient fiers d’annoncer le démantèlement d’AlphaBay, la plus grande place de marché illégale… Poursuivre la lecture Darknet : le célèbre supermarché illégal AlphaBay ressurgit au premier plan

Plus de 46 000 personnes ont dclar avoir perdu plus d’un milliard de dollars dans des arnaques aux crypto-monnaies depuis le dbut de 2021 A indiqu la Federal Trade Commission dans un rapport

Prs de la moiti des personnes qui ont dclar avoir perdu des devises numriques dans une arnaque ont dit que cela avait commenc par une annonce, un post ou un message sur une plateforme de mdias sociaux. L’engouement pour les crypto-monnaies tait son comble l’anne dernire, le bitcoin ayant atteint le niveau record de 69… Poursuivre la lecture Plus de 46 000 personnes ont dclar avoir perdu plus d’un milliard de dollars dans des arnaques aux crypto-monnaies depuis le dbut de 2021 A indiqu la Federal Trade Commission dans un rapport

Anonymous affirme avoir pirat un site Web ducatif chinois pour commmorer le massacre de Tiananmen, Le groupe demande Pkin d’en faire plus pour mettre fin la guerre en Ukraine

Le groupe hacktiviste international dcentralis Anonymous a affirm le samedi 4 juin avoir pirat un site Web ducatif du gouvernement chinois pour commmorer le massacre de la place Tiananmen. Un membre prsum d’Anonymous a annonc que le groupe a pirat le rseau d’ducation professionnelle et d’ducation des adultes de la province du Jiangsu, en Chine,… Poursuivre la lecture Anonymous affirme avoir pirat un site Web ducatif chinois pour commmorer le massacre de Tiananmen, Le groupe demande Pkin d’en faire plus pour mettre fin la guerre en Ukraine

Les « passkeys » d’Apple pourraient enfin mettre un terme aux mots de passe pour de bon Apple a fait la dmonstration de sa nouvelle norme de connexion biomtrique l’occasion de la WWDC

Apple a prsent ses passkeys l’dition 2022 de la WWDC, une nouvelle norme de connexion biomtrique qui pourrait enfin mettre un terme aux mots de passe pour de bon. Comme Apple l’explique : les passkeys utilisent les informations d’identification de la cl publique iCloud Keychain, liminant ainsi le besoin de mots de passe. Au lieu… Poursuivre la lecture Les « passkeys » d’Apple pourraient enfin mettre un terme aux mots de passe pour de bon Apple a fait la dmonstration de sa nouvelle norme de connexion biomtrique l’occasion de la WWDC

Pourquoi des pirates russes sèment le chaos au Costa Rica ?

Conti, un groupe de pirates russes proches de Moscou, déploie une vague de cyberattaques contre le Costa Rica. Les services publics du pays sont actuellement paralysés. Ce 31 mai 2022, la CCSS (Caja Costarricense de Seguro Social), le système de sécurité sociale du Costa Rica, a été victime d’une cyberattaque. Contacté par les médias nationaux,… Poursuivre la lecture Pourquoi des pirates russes sèment le chaos au Costa Rica ?

L’application d’une chane de restauration surprise en train de collecter des donnes de golocalisation des utilisateurs quelques minutes d’intervalle durant toute la journe

Les rgulateurs canadiens ont dcouvert mercredi que Tim Hortons, une chane de restauration rapide populaire appartenant la mme multinationale que Burger King, avait modifi son application mobile en 2019 pour suivre et collecter des donnes de localisation sensibles sur ses clients. Une enqute mene par le commissaire la protection de la vie prive du Canada… Poursuivre la lecture L’application d’une chane de restauration surprise en train de collecter des donnes de golocalisation des utilisateurs quelques minutes d’intervalle durant toute la journe

Un systme sans mot de passe donnera-t-il trop de pouvoir aux grandes entreprises technologiques ? La FIDO Alliance tente de rendre les mots de passe obsoltes

La protection par mot de passe a t l’aspect fondamental de la cyberscurit en ligne pendant des dcennies, mais l’volution rapide des techniques de piratage et des logiciels malveillants a ncessit l’arrive d’une nouvelle faon de faire : l’authentification plusieurs facteurs. De nombreuses entreprises sont passes ce mode d’authentification en raison du fait que c’est… Poursuivre la lecture Un systme sans mot de passe donnera-t-il trop de pouvoir aux grandes entreprises technologiques ? La FIDO Alliance tente de rendre les mots de passe obsoltes

Le nombre d’attaques par ransomware a augment de 13 % par rapport l’anne dernire L’lment humain est impliqu dans 82 % des infractions analyses, selon Verizon

Data Breach Investigations Report 2022 de Verizon : le nombre dattaques par ransomware a fortement augment par rapport lanne dernire, et il est aussi plus important quau cours des 5 dernires annes combines. Le rapport met en lumire une anne singulire en matire de cyberscurit. Le Data Breach Investigations Report (DBIR 2022), qui fte son… Poursuivre la lecture Le nombre d’attaques par ransomware a augment de 13 % par rapport l’anne dernire L’lment humain est impliqu dans 82 % des infractions analyses, selon Verizon

Les Etats-Unis reconnaissent mener des cyberattaques contre la Russie en soutien à l’Ukraine

Le directeur de la NSA a confirmé – grande première – que les Etats-Unis mènent des cyberattaques contre la Russie dans le cadre de leur soutien à l’Ukraine. Un effort qui illustre la stratégie de hunt forward mise en place depuis 2018. Alors que l’invasion et la guerre en Ukraine durent depuis le 24 février… Poursuivre la lecture Les Etats-Unis reconnaissent mener des cyberattaques contre la Russie en soutien à l’Ukraine

82 % des DSI estiment que leur entreprise est vulnrable aux cyberattaques visant les chanes d’approvisionnement en logiciels Suite au passage au dveloppement en mode cloud natif, selon Venafi

L’tude mene par Venafi, spcialiste de l’identit machine, auprs de 1 000 DSI, suggre que le passage au dveloppement en mode cloud natif, ainsi que la vitesse accrue rsultant de l’adoption des processus DevOps, ont rendu les dfis lis la scurisation des chanes d’approvisionnement en logiciels infiniment plus complexes. L’augmentation du nombre et de la… Poursuivre la lecture 82 % des DSI estiment que leur entreprise est vulnrable aux cyberattaques visant les chanes d’approvisionnement en logiciels Suite au passage au dveloppement en mode cloud natif, selon Venafi

Murena, le smartphone Android respectueux de la vie prive, arrive, Un tlphone Android inactif communique des informations de localisation Google 340 fois au cours d’une priode de 24 heures

/e/ est un systme dexploitation open source bas sur Android, exempt des produits Google et dot de ses propres services Web (non obligatoires), cr par le dveloppeur de logiciels franais et fondateur de la distribution Linux Mandrake, Gal Duval. Ces derniers ont lanc le Murena One X2. Il s’agit du premier tlphone Android haut de… Poursuivre la lecture Murena, le smartphone Android respectueux de la vie prive, arrive, Un tlphone Android inactif communique des informations de localisation Google 340 fois au cours d’une priode de 24 heures

Une vulnrabilit de type « zero-day » permettant d’excuter du code distance sous Windows serait activement exploite depuis 7 semaines, Selon des chercheurs en cyberscurit

Des chercheurs en scurit ont dcouvert une nouvelle vulnrabilit « zero-day » de Microsoft Office qui permet aux cybercriminels d’excuter distance des commandes PowerShell malveillantes via Microsoft Diagnostic Tool (MSDT) simplement en ouvrant un document Word. Elle offre ainsi aux attaquants un moyen fiable d’installer des logiciels malveillants sans dclencher Windows Defender et une srie d’autres produits… Poursuivre la lecture Une vulnrabilit de type « zero-day » permettant d’excuter du code distance sous Windows serait activement exploite depuis 7 semaines, Selon des chercheurs en cyberscurit

Plus de 3,6 millions de serveurs MySQL dcouverts exposs sur Internet, ce qui constitue une surface d’attaque potentielle pour les cybercriminels

Des chercheurs en cyberscurit ont rcemment dcouvert qu’il y avait pas moins de 3,6 millions de serveurs MySQL exposs sur Internet et accessibles dans le monde sur le port 3306/TCP. Plus prcisment, ils ont trouv environ 2,3 millions de serveurs MySQL connects sur IPv4 et environ 1,3 million sur IPv6 (mme s’ils estiment que la… Poursuivre la lecture Plus de 3,6 millions de serveurs MySQL dcouverts exposs sur Internet, ce qui constitue une surface d’attaque potentielle pour les cybercriminels

146 des 164 mthodes d’apprentissage distance utilises dans 48 pays diffrents collectent et vendent les donnes des enfants Selon un rapport de Human Rights Watch

Selon un nouveau rapport publi rcemment par Human Rights Watch, des statistiques alarmantes rvlent que de nombreux jeunes tudiants ont t exposs la menace croissante de violations de leur vie prive sans leur consentement. L’tude prsente des chiffres de 2021 o des donnes ont t collectes auprs d’enfants qui taient trop occups ou trop jeunes… Poursuivre la lecture 146 des 164 mthodes d’apprentissage distance utilises dans 48 pays diffrents collectent et vendent les donnes des enfants Selon un rapport de Human Rights Watch

Des dizaines de sites Web fort trafic vulnrables au pr-piratage de compte . Dropbox, WordPress, Instagram, LinkedIn et Zoom taient concerns et ont procd des corrections

Selon une nouvelle tude soutenue par le Microsoft Security Response Center (MSRC), des acteurs malveillants peuvent s’approprier sans autorisation des comptes en ligne avant mme que leurs victimes ne s’inscrivent des services. Surnomme pr-piratage de compte , la classe d’attaque implique qu’un attaquant lance un exploit de prise de contrle de compte avant mme que… Poursuivre la lecture Des dizaines de sites Web fort trafic vulnrables au pr-piratage de compte . Dropbox, WordPress, Instagram, LinkedIn et Zoom taient concerns et ont procd des corrections

Les attaques bases sur l’identit et les techniques « living off the land » (LotL) taient les principales menaces auxquelles les organisations taient confrontes en 2021 Selon Blumira

Les ransomwares, les attaques de la chane d’approvisionnement logicielle, les violations de donnes et bien d’autres sont devenus un vnement presque quotidien dans un paysage de menaces de plus en plus difficile. La socit de dtection automatise des menaces Blumira a publi un nouveau rapport bas sur ses dtections de scurit qui rvle que les… Poursuivre la lecture Les attaques bases sur l’identit et les techniques « living off the land » (LotL) taient les principales menaces auxquelles les organisations taient confrontes en 2021 Selon Blumira

49 % des sites contiennent du code externe capable de rcuprer les donnes saisies dans les formulaires

Un nouveau rapport du spcialiste de la protection des applications Web, Source Defense, met en vidence le risque que reprsente l’utilisation de codes tiers et de codes de quatrime partie sur les sites Web des entreprises. La chane d’approvisionnement numrique signifie que des scripts et du code hautement dynamiques et imprvisibles, provenant de tiers et… Poursuivre la lecture 49 % des sites contiennent du code externe capable de rcuprer les donnes saisies dans les formulaires

46 % des responsables informatiques crivent leurs mots de passe d’entreprise sur des documents partags Ce qui les expose de graves risques de compromission de la scurit, d’aprs Hitachi ID

Des vnements rcents ont montr que l’utilisation d’un simple mot de passe n’est pas toujours parfaitement sre, car elle peut permettre des acteurs malveillants d’accder votre compte par force brute. Il est recommand aux utilisateurs d’viter de partager leurs mots de passe et il leur est galement conseill d’utiliser des gnrateurs de mots de passe… Poursuivre la lecture 46 % des responsables informatiques crivent leurs mots de passe d’entreprise sur des documents partags Ce qui les expose de graves risques de compromission de la scurit, d’aprs Hitachi ID

des cybercriminels ont vol les informations de connexion de 100 000 comptes d’utilisateurs de NPM, en utilisant des jetons d’utilisateur OAuth

Le service d’hbergement de rfrentiels bas sur le cloud GitHub a partag vendredi des dtails supplmentaires sur le vol de ses jetons OAuth d’intgration le mois dernier, notant que l’attaquant a pu accder aux donnes internes de NPM et ses informations clients. En utilisant des jetons d’utilisateur OAuth vols, provenant de deux intgrateurs tiers, Heroku… Poursuivre la lecture des cybercriminels ont vol les informations de connexion de 100 000 comptes d’utilisateurs de NPM, en utilisant des jetons d’utilisateur OAuth

90 % des utilisateurs surestiment leurs connaissances en matire de cyberscurit, commettant des erreurs courantes dans certaines des tches les plus faciles Selon Kaspersky

Les statistiques de Kaspersky rvlent des rsultats choquants concernant les connaissances des employs en matire de cyberscurit. De nombreuses personnes utilisant des appareils, des rseaux et des systmes de communication pensent qu’elles connaissent bien la cyberscurit et qu’elles peuvent facilement se protger et protger leurs donnes. Cependant, un rcent rapport de Kaspersky pourrait obliger de… Poursuivre la lecture 90 % des utilisateurs surestiment leurs connaissances en matire de cyberscurit, commettant des erreurs courantes dans certaines des tches les plus faciles Selon Kaspersky

Bitdefender, F-Secure, G DATA, Kaspersky, Microworld obtiennent des notes maximales

AV-TEST a rcemment men ses valuations de la protection contre les menaces avances afin d’valuer l’efficacit de diverses solutions de protection pour les utilisateurs professionnels et privs. Ces tests sont beaucoup plus approfondis que les tests classiques car ils ne se concentrent pas uniquement sur la dtection des menaces. Il ne s’agit que de la… Poursuivre la lecture Bitdefender, F-Secure, G DATA, Kaspersky, Microworld obtiennent des notes maximales

Facebook n’aurait aucune ide de ce qu’il advient des donnes des utilisateurs Et doit maintenant rpondre de nombreuses personnes qui considrent cette question comme fondamentale

Les choses ne s’annoncent pas sous les meilleurs auspices pour Facebook, aprs la publication d’un document qui a fait l’objet d’une fuite et qui indique que l’entreprise n’a aucune ide de la destination des donnes obtenues des utilisateurs et de ce que l’application en fait. La nouvelle est considre comme un tsunami en termes de… Poursuivre la lecture Facebook n’aurait aucune ide de ce qu’il advient des donnes des utilisateurs Et doit maintenant rpondre de nombreuses personnes qui considrent cette question comme fondamentale

83 % des responsables informatiques pensent que la scurit est en retard par rapport aux menaces actuelles 72 % pensent avoir t victimes d’une violation sans le savoir, selon Vectra AI

Une nouvelle tude de Vectra AI rvle que 74 % des personnes interroges ont t confrontes un vnement important en matire de cyberscurit au cours de l’anne coule. L’tude a interrog 1 800 dcideurs en matire de scurit informatique dans des entreprises de plus de 1 000 employs et rvle que 92 % des personnes… Poursuivre la lecture 83 % des responsables informatiques pensent que la scurit est en retard par rapport aux menaces actuelles 72 % pensent avoir t victimes d’une violation sans le savoir, selon Vectra AI

Des dmocrates amricains demandent Google de limiter la golocalisation avant l’abrogation de l’arrt autorisant l’avortement aux tats-Unis, Dans une lettre Sundar Pichai, PDG de Google

Plus de 40 membres du Congrs amricain ont adress mardi une lettre Sundar Pichai, PDG de Google, demandant l’entreprise de restreindre la collecte des donnes de localisation aux tats-Unis, en prvention l’annulation de l’arrt Roe. Ils exhortent Google cesser de collecter et de conserver des donnes de localisation « inutiles » ou « non agrges » qui pourraient tre… Poursuivre la lecture Des dmocrates amricains demandent Google de limiter la golocalisation avant l’abrogation de l’arrt autorisant l’avortement aux tats-Unis, Dans une lettre Sundar Pichai, PDG de Google

65 % des experts en scurit ont constat une augmentation des tentatives de cyberattaques au cours de l’anne coule Le ransomware reprsentant 79 % de toutes les attaques, selon Splunk

Face l’volution constante du paysage de la cybercriminalit et des attaques, les professionnels de la scurit s’efforcent de trouver des moyens d’attnuer ces menaces. Selon un rcent rapport publi par Splunk, environ 65 % des experts en scurit et des leaders du monde industriel ont constat une augmentation des tentatives de cyberattaques au cours de… Poursuivre la lecture 65 % des experts en scurit ont constat une augmentation des tentatives de cyberattaques au cours de l’anne coule Le ransomware reprsentant 79 % de toutes les attaques, selon Splunk

On peut pirater un compte Instagram… avant même qu’il ne soit créé !

Se faire pirater son compte en ligne, c’est déjà moche. Mais se le faire pirater avant même qu’il soit créé, c’est incroyablement pire. Deux chercheurs en sécurité viennent de révéler que des dizaines de services en ligne n’étaient pas assez sécurisés et permettaient à des pirates de réaliser des attaques dites de « pre-hijack ». Munis de… Poursuivre la lecture On peut pirater un compte Instagram… avant même qu’il ne soit créé !

76 % des organisations qui ont t vises par des attaques de ransomware ont pay la ranon Mais seules 52 % ont obtenu le retour de l’accs leurs donnes, 24 % ont estim que payer tait inutile

tre victime d’une attaque par ransomware peut tre un vritable cauchemar pour les propritaires d’entreprise, car ce type d’attaque peut restreindre l’accs une grande partie de leurs donnes vitales. Comme les enjeux sont trs levs, de nombreuses entreprises choisissent de payer la ranon dans l’espoir de retrouver l’accs leurs donnes, mais malgr cela, de nombreuses… Poursuivre la lecture 76 % des organisations qui ont t vises par des attaques de ransomware ont pay la ranon Mais seules 52 % ont obtenu le retour de l’accs leurs donnes, 24 % ont estim que payer tait inutile

Google révèle plusieurs failles zero-day utilisées pour des activités d’espionnage

Les cybermercenaires au service des agences gouvernementales ne connaissent pas la crise. Les chercheurs en sécurité du Google Threat Analysis Group viennent de révéler trois campagnes d’espionnage de terminaux Android, détectées entre août et octobre 2021 et attribuées à l’éditeur Cytrox, fondé en 2017 en Macédoine du Nord. Celui-ci a été épinglé pour la première fois en… Poursuivre la lecture Google révèle plusieurs failles zero-day utilisées pour des activités d’espionnage

Trois organisations sur cinq ont subi une perte ou une exfiltration de donnes cause par une erreur d’un employ sur un courriel au cours des 12 derniers mois Selon une tude de Tessian

Les recherches menes par Tessian, socit spcialise dans la scurit de la messagerie lectronique, et le Ponemon Institute montrent que 65 % des 600 professionnels de la scurit informatique interrogs considrent la messagerie lectronique comme le canal le plus risqu, suivi de 62 % pour le partage de fichiers dans le cloud et de 57… Poursuivre la lecture Trois organisations sur cinq ont subi une perte ou une exfiltration de donnes cause par une erreur d’un employ sur un courriel au cours des 12 derniers mois Selon une tude de Tessian

Les donnes des europens sont vendues aux enchres 376 fois par jour, selon le rapport d’une ONG qui a tent de mesurer la porte des enchres en temps rel

Le systme des enchres en temps rel (RTB) fonctionne dans les coulisses des sites Web et les applications. Il suit ce que vous regardez, que ce soit priv ou sensible, et il enregistre o vous allez. Chaque jour, il diffuse ces donnes vous concernant une foule d’entreprises en continu, leur permettant de vous profiler. Un… Poursuivre la lecture Les donnes des europens sont vendues aux enchres 376 fois par jour, selon le rapport d’une ONG qui a tent de mesurer la porte des enchres en temps rel

Les fraudeurs dbutants gagnent environ 18 700 $ par mois, et les « PDG cybercriminels » gagnent jusqu’ trois fois plus que leurs homologues des entreprises lgitimes Selon Arkose Labs

Le retour sur investissement pour lancer des cyberattaques ou commettre des fraudes en ligne est plus important que jamais. Certains des fraudeurs les mieux rmunrs gagnent environ 7,5 millions de dollars (6 millions de livres) par an, selon les estimations les plus prudentes. C’est presque trois fois le montant que les chefs d’entreprise du FTSE… Poursuivre la lecture Les fraudeurs dbutants gagnent environ 18 700 $ par mois, et les « PDG cybercriminels » gagnent jusqu’ trois fois plus que leurs homologues des entreprises lgitimes Selon Arkose Labs

les risques de scurit lis l’volution de la blockchain et sept recommandations pour scuriser les portefeuilles des utilisateurs, par Check Point Software

En 2021, les crypto-escrocs ont vol un montant record de 14 milliards de dollars, soit une augmentation de 79 % par rapport l’anne prcdente. Au cours des 12 derniers mois, Check Point Research (CPR) a dcouvert de graves failles de scurit au sein de plateformes Web3 majeures telles que OpenSea, Rarible et Everscale Check Point… Poursuivre la lecture les risques de scurit lis l’volution de la blockchain et sept recommandations pour scuriser les portefeuilles des utilisateurs, par Check Point Software

comment des espions américains auraient collecté des données de façon abusive

Développeurs, faites attention à ce que vous insérez dans le code de vos applications Android ! Les chercheurs en sécurité de la société AppCensus viennent de révéler l’existence d’un kit de développement baptisé Coelib.c.couluslibrary, qui siphonne en douce tout un ensemble de données particulièrement sensibles : numéros de téléphone, adresses e-mail, adresses MAC du réseau local, données GPS, données… Poursuivre la lecture comment des espions américains auraient collecté des données de façon abusive

Le harcèlement par Apple AirTag prend de l’ampleur

Espionner son conjoint ou sa conjointe est un phénomène vieux comme le monde, mais les Apple AirTags le remette au goût du jour. Et même de plus en plus. Le site Vice a fait le tour de dizaines de postes de police aux États-Unis à la recherche de plaintes liées à cette balise. Sur les… Poursuivre la lecture Le harcèlement par Apple AirTag prend de l’ampleur

Ils utilisent un ransomware de hackers russes… pour attaquer les Russes

À la guerre comme à la guerre. Les hackers du groupe N65 (« Network Battalion 65 »), qui défendent la cause des Ukrainiens, ont décidé d’infliger un maximum de nuisances au peuple russe en attaquant leurs entreprises avec un rançongiciel. Et pas n’importe lequel. Comme Bleeping Computer a pu le constater, il s’agit d’une variante du ransomware de Conti,… Poursuivre la lecture Ils utilisent un ransomware de hackers russes… pour attaquer les Russes

Microsoft corrige près de 130 failles de sécurité, dont dix critiques et deux zero-day

En avril, ne te découvre pas d’un fil et surtout télécharge les mises à jour des produits Microsoft. L’éditeur vient en effet de publier une pléthore de correctifs dans le cadre de son Patch Tuesday.L’ensemble concerne en tout 128 failles de sécurités. Les correctifs visent principalement Windows 10 et 11, mais aussi d’autres logiciels tels que… Poursuivre la lecture Microsoft corrige près de 130 failles de sécurité, dont dix critiques et deux zero-day

Comment les hackers de l’armée russe se sont attaqués au réseau électrique ukrainien

Le terrible malware Industroyer est de retour. Créé par les hackers du groupe Sandworm, une émanation du service de renseignement militaire russe (GRU), ce logiciel de sabotage avait provoqué une coupure d’électricité d’une heure dans la capitale ukrainienne en décembre 2016. Plus de cinq ans après, une variante de ce logiciel malveillant vient de réapparaître… Poursuivre la lecture Comment les hackers de l’armée russe se sont attaqués au réseau électrique ukrainien

La police démantèle RaidForums, le supermarché des données volées

Clap de fin pour « RaidForums », considéré comme l’un des plus grands forums de hackers. Les forces de police de six pays — Royaume-Uni, États-Unis, Allemagne, Portugal, Roumanie et Suède — ont en effet réussi à démanteler ce site sur lequel on pouvait non seulement glaner des conseils en piratage, mais aussi acheter des données volées.… Poursuivre la lecture La police démantèle RaidForums, le supermarché des données volées

La Justice amricaine ne poursuivra plus les hackers (et tricheurs) de bonne foi , Et la violation des conditions d’utilisation d’un site Web ne sera plus considre comme un crime

Le ministre amricain de la Justice a publi jeudi une nouvelle politique d’inculpation dans le cadre de la loi sur la fraude et l’abus informatiques (Computer Fraud and Abuse Act – CFAA). ce titre, le DOJ a annonc qu’il s’engage ne plus inculper les chercheurs en scurit pour piratage informatique. L’adjointe du procureur gnral des… Poursuivre la lecture La Justice amricaine ne poursuivra plus les hackers (et tricheurs) de bonne foi , Et la violation des conditions d’utilisation d’un site Web ne sera plus considre comme un crime

Comment les hackers nord-coréens sont passés maîtres dans le vol de cryptomonnaies

Le 29 mars dernier, Ronin Network, une plate-forme de cryptomonnaies, annonce la disparition de 173 000 Ethers et 25,5 millions d’US Coins, soit l’équivalent d’environ 500 millions d’euros. C’est le plus grand vol de cryptomonnaies de tous les temps, après celui de Poly Network, qui s’est fait dépouiller de l’équivalent de 554 millions d’euros. Le FBI vient maintenant de déterminer les… Poursuivre la lecture Comment les hackers nord-coréens sont passés maîtres dans le vol de cryptomonnaies

StuxNet réinvente la propagande – ZDNet

Fin septembre, un spécialiste américain de la guerre informatique, Jeffrey Carr, affirmait que le reste du monde se trompait sur StuxNet, et que tout indiquait que ce dernier aurait été conçu non par Israël, non par les Etats-Unis, mais plutôt par la Chine, et destiné à attaquer l’Inde ; en particulier, le malware aurait été… Poursuivre la lecture StuxNet réinvente la propagande – ZDNet

Une faille dans la place de marché Rarible a permis de dérober facilement des NFT

Décidément, le web3 est encore loin du monde idéal que l’on nous promet. Les chercheurs en sécurité de Check Point viennent de révéler une faille incroyablement facile à exploiter sur Rarible, une populaire place de marché NFT. Ils ont montré que l’on pouvait intégrer du code JavaScript dans une image SVG pour créer un NFT… Poursuivre la lecture Une faille dans la place de marché Rarible a permis de dérober facilement des NFT

Combien ça coûte : une formation à la fraude

L’excellent blog de Brian Krebs relate l’apparition d’un service de formation en ligne à la cybercriminalité. Non, pas à la lutte contre la cybercriminalité, mais bien une formation pour devenir un petit criminel informatique en herbe. Il suffit en effet d’accéder à CpuOnline.in pour se voir proposer : pour $50 (1-2h) : une formation… Poursuivre la lecture Combien ça coûte : une formation à la fraude

Google corrige en urgence une faille exploitée par des pirates, mettez vite votre navigateur à jour !

Avant de partir en week-end pascal, faites rapidement une mise à jour de votre navigateur Chrome. Google vient en effet de diffuser en urgence un patch de sécurité qui vient corriger une faille zero-day critique (CVS-2022-1364). Celle-ci résulte d’une confusion de type dans le moteur JavaScript V8 du logiciel, un type de faille qui peut permettre… Poursuivre la lecture Google corrige en urgence une faille exploitée par des pirates, mettez vite votre navigateur à jour !

L’Italie sacrée première source d’attaques mobiles…ou pas ?

Akamai, prestataire de services de streaming et de diffusion de contenus web, vient de publier son rapport sur l’état des lieux d’Internet pour le deuxième trimestre 2010. Ce rapport, qui fournit des données économiques et techniques fort intéressantes, place l’Italie et le Brésil en tête des menaces provenant de réseaux mobiles. Ce constat, en première… Poursuivre la lecture L’Italie sacrée première source d’attaques mobiles…ou pas ?

année record pour la découverte de failles zero-day réellement exploitées

Google Project Zero vient de publier son analyse des failles zero-day détectées et réellement exploitées durant l’année écoulée. Première constatation : avec 58 failles détectées, 2021 a été une année record. Le nombre de failles n’a jamais dépassé la trentaine depuis 2014, quand les chercheurs en sécurité de Google ont commencé à en faire la comptabilité. … Poursuivre la lecture année record pour la découverte de failles zero-day réellement exploitées

Un groupe de ransomware menace de renverser le gouvernement du Costa Rica, et rclame une ranon de 20 millions de dollars contre une cl de dchiffrement

Conti, le groupe de ransomware l’origine d’une attaque contre plusieurs ministres du Costa Rica, a lanc plusieurs avertissements violents contre le pays ce week-end. Il a port la demande de ranon 20 millions de dollars et menace dsormais de « renverser » le gouvernement du nouveau prsident Rodrigo Chaves. Dans deux messages publis sur leur site de… Poursuivre la lecture Un groupe de ransomware menace de renverser le gouvernement du Costa Rica, et rclame une ranon de 20 millions de dollars contre une cl de dchiffrement

La cyber-armée iranienne se constitue un botnet

Après avoir piraté il y a deux mois un bon millier de sites web, l’auto-proclamée cyber-armée iranienne a récidivé en attaquant le mois dernier le très célèbre blog TechCrunch, spécialisé dans les actualités technologiques. Cette fois, l’objectif n’était pas de faire du bruit : les pirates avaient installé sur le site compromis un kit d’exploitation… Poursuivre la lecture La cyber-armée iranienne se constitue un botnet

Lenovo a laissé traîner des backdoors dans des millions de PC portables

C’est un oubli qui fait plutôt mauvais genre. Les chercheurs en sécurité d’Eset viennent de révéler la présence de backdoors dans plus d’une centaine de modèles de PC portables grand public de Lenovo. Parmi les gammes affectées figurent IdeaPad, Legion, Slim et Yoga. Au total, le nombre d’appareils affectés doit se chiffrer en millions. Visiblement,… Poursuivre la lecture Lenovo a laissé traîner des backdoors dans des millions de PC portables

Lacework intgre des fonctionnalits de Kubernetes la plateforme de donnes Polygraph, pour renforcer la scurit dans les environnements multi-clouds

La plateforme de donnes Polygraph intgre la surveillance des logs daudit de Kubernetes, lintgration avec le contrleur daccs de Kubernetes et la scurit de linfrastructure en tant que code (IaC) afin de faciliter lintgration de la scurit dans les flux de travail des dveloppeurs. Lacework, la plateforme de scurit base sur les donnes pour le… Poursuivre la lecture Lacework intgre des fonctionnalits de Kubernetes la plateforme de donnes Polygraph, pour renforcer la scurit dans les environnements multi-clouds

Le botnet de la cyber-armée iranienne se dégonfle

Le blog Last Line of Defense a publié cette semaine une analyse d’un nouveau dispositif de sécurité mis en place par les fraudeurs exploitant le malware ZeuS ; ces derniers disposeraient désormais d’un honeypot (c-a-d un système ouvert, destiné à être piraté pour mieux étudier l’attaquant) destiné à attirer les chercheurs et à les intoxiquer.… Poursuivre la lecture Le botnet de la cyber-armée iranienne se dégonfle

On pouvait pirater des dizaines de millions de smartphones Android grâce à un seul fichier son

Les chercheurs en sécurité de Check Point ont trouvé des failles critiques dans une large gamme de décodeurs audio de Qualcomm (CVE-2021-30351) et MediaTek (CV-2021-0674, CVE-2021-0675).Ces vulnérabilités permettraient de prendre le contrôle à distance d’un smartphone Android. Il suffirait pour cela d’envoyer un fichier son piégé au format Apple Lossless Audio Codec (ALAC). Aussitôt, le… Poursuivre la lecture On pouvait pirater des dizaines de millions de smartphones Android grâce à un seul fichier son

Le prsident du Costa Rica dclare que le pays est en guerre contre le groupe de ranongiciels Conti Dont la cyberattaque a dsactiv les systmes gouvernementaux pendant prs d’un mois

L’attaque du ranongiciel a empch le gouvernement de percevoir efficacement les impts, et les salaires de certains employs publics sont soit surpays, soit sous-pays, a dclar Chaves, le prsident du Costa Rica. Il a reproch au gouvernement prcdent de ne pas avoir investi pleinement dans la cyberscurit, et a galement dclar que l’affaire avait t… Poursuivre la lecture Le prsident du Costa Rica dclare que le pays est en guerre contre le groupe de ranongiciels Conti Dont la cyberattaque a dsactiv les systmes gouvernementaux pendant prs d’un mois

Le déni de service politique se banalise en Asie du Sud-Est

Dans certains pays, on a compris que le déni de service pouvait faire taire les opposants. L’actualité nous offre deux exemples intéressants à mettre en perspective : le 2 novembre dernier, la presse se faisait l’écho d’une attaque contre un site web de défenseurs des droits de la tribu des Papous, en Indonésie. Le… Poursuivre la lecture Le déni de service politique se banalise en Asie du Sud-Est

certaines applis continuent à vous surveiller même si vous refusez le tracking

Depuis la sortie d’iOS 14.5 en avril 2021, les utilisateurs d’iPhone et d’iPad peuvent dire s’ils acceptent ou non des mouchards publicitaires dans leurs applications. Baptisée « App Tracking Transparency » (ATT), cette fonctionnalité a provoqué un tremblement de terre dans le milieu publicitaire, où l’on craignait un écroulement des revenus. À juste titre d’ailleurs, car seule une… Poursuivre la lecture certaines applis continuent à vous surveiller même si vous refusez le tracking

76 % des entreprises reconnaissent payer les auteurs de ransomwares Nanmoins un tiers d’entre elles ne parvient pas rcuprer ses donnes, selon une tude de Veeam

loccasion de VeeamON 2022, Veeam dvoile les rsultats de son tude 2022 Ransomware Trends Report, selon laquelle les cybercriminels russissent chiffrer en moyenne 47 % des donnes de production et les victimes ne parviennent rcuprer que 69 % des informations touches. Les entreprises sont en train de perdre la bataille contre les attaques de ransomwares.… Poursuivre la lecture 76 % des entreprises reconnaissent payer les auteurs de ransomwares Nanmoins un tiers d’entre elles ne parvient pas rcuprer ses donnes, selon une tude de Veeam

Les cartes à puces piratées par ZeuS ?

L’éditeur anti-virus ESET a publié cette semaine une analyse très intéressante : ZeuS serait désormais capable d’interagir avec un lecteur de carte à puce connecté au PC infecté. Cette souche aurait été identifiée lors d’une analyse forensics d’une machine infectée. Le module permettant à ZeuS de piloter le lecteur de carte à puce interroge directement… Poursuivre la lecture Les cartes à puces piratées par ZeuS ?

pourquoi la sécurisation du code source devient un nouveau champ de bataille

Avec le piratage répété de plusieurs groupes high-tech, les pirates de Lapsus$ ont réussi — en ce début d’année 2022 — à attirer l’attention aussi bien médiatique que policière. Mais leurs actions ont également mis en exergue un problème relativement peu connu : les risques liés aux codes sources.En effet, parmi toutes les données que le groupe… Poursuivre la lecture pourquoi la sécurisation du code source devient un nouveau champ de bataille

Le rapport de Red Hat sur la scurit de Kubernetes rvle que l’homme est le problme, L’entreprise estime que la complexit de Kubernetes dconcerte le cerveau humain

Un nouveau rapport de Red Hat indique que Kubernetes continue d’tre un cauchemar de scurit parce qu’il est « extrmement » complexe utiliser et que les personnes charges de les configurer ont du mal s’en sortir. L’entreprise a interrog 300 professionnels du dveloppement, de l’ingnierie et de la scurit pour ce document, et a constat que 55… Poursuivre la lecture Le rapport de Red Hat sur la scurit de Kubernetes rvle que l’homme est le problme, L’entreprise estime que la complexit de Kubernetes dconcerte le cerveau humain

ZeuS refuse les processeurs de moins de 2Ghz

ZeuS aurait-il pris la grosse tête ? La société F-Secure vient de découvrir une variante qui possède un bien curieux comportement : au début de son exécution, le virus chronomètre la vitesse de la machine sur laquelle il s’exécute ; s’il détecte une fréquence d’horloge inférieure à 2Ghz, alors il suspend son exécution et stoppe… Poursuivre la lecture ZeuS refuse les processeurs de moins de 2Ghz

Plusieurs hôpitaux français victimes de piratage, des données sensibles de patients en vente sur le dark web

Dans le groupement hospitalier de territoire de la région Grand Est (GHT Cœur Grand Est), l’heure est au confinement informatique. Toutes les liaisons internet entrantes et sortantes des neuf établissements du GHT ont été coupées « afin de protéger et sécuriser les systèmes d’information et les données », comme le précise un communiqué. En effet, des pirates… Poursuivre la lecture Plusieurs hôpitaux français victimes de piratage, des données sensibles de patients en vente sur le dark web

La Chine lance un smartphone « inviolable » quip d’une scurit quantique, Qui chiffre les donnes de l’utilisateur l’aide de la distribution de cls quantiques

Lanc par l’oprateur de tlcommunications China Telecom, le Tianyi No 1 2022 est un smartphone quip d’un module de chiffrement scurit quantique et d’une carte SIM spcialement conue pour chiffrer et dchiffrer les appels vocaux sur le tlphone l’aide de la distribution de cls quantiques. Grce cette technologie, le smartphone rendrait les conversations de l’utilisateur… Poursuivre la lecture La Chine lance un smartphone « inviolable » quip d’une scurit quantique, Qui chiffre les donnes de l’utilisateur l’aide de la distribution de cls quantiques

WikiLeaks, héros ou escrocs ?

J’ai résisté pendant plusieurs semaines aux sirènes du buzz « Wikileaks » ; mais mes fils RSS se sont inexorablement remplis à 80% d’articles directement ou indirectement liés à ce sujet. J’ai donc décidé de boire la tasse jusqu’au bout, et de m’offrir une cure intensive de Wikileaks avant de passer à autre chose. Le lecteur légitimement… Poursuivre la lecture WikiLeaks, héros ou escrocs ?

Cette entreprise peut géolocaliser 3 milliards de smartphones en permanence

Pas besoin d’être la NSA pour avoir des capacités de surveillance de masse. Les entreprises privées peuvent aussi y parvenir. La preuve par l’exemple nous est fournie par le site d’information The Intercept, qui nous révèle les extraordinaires possibilités de la société américaine Anomaly Six, un très discret sous-traitant d’agences fédérales américaines. Dans une présentation commerciale… Poursuivre la lecture Cette entreprise peut géolocaliser 3 milliards de smartphones en permanence

Le FBI met en garde contre l’embauche accidentelle d’un pirate nord-coren, Car ils utiliseraient leurs salaires pour soutenir les programmes d’armes nuclaires de la Core du Nord

Le FBI et d’autres entits du gouvernement amricain prviennent que la Rpublique populaire dmocratique de Core (RPDC) envoie ses informaticiens occuper des emplois en freelance dans des entreprises du monde entier afin d’obtenir un accs privilgi qui est parfois utilis pour faciliter les cyberintrusions. Les rapports du gouvernement amricain indiquent que « les supposs espions sont… Poursuivre la lecture Le FBI met en garde contre l’embauche accidentelle d’un pirate nord-coren, Car ils utiliseraient leurs salaires pour soutenir les programmes d’armes nuclaires de la Core du Nord

Un malware sous Android se propage en Chine

La société Lookout Inc vient de publier l’analyse d’un nouveau cheval de Troie fonctionnant sur l’OS Android et donc destiné à infecter des téléphones mobiles. Ce n’est pas la première fois que ce système est ciblé par des malwares, mais ce cheval de Troie possède des caractéristiques inédites. Tout d’abord, ce malware dispose d’une fonction… Poursuivre la lecture Un malware sous Android se propage en Chine

Des chercheurs ont développé un malware pour attaquer votre iPhone même quand il est éteint

Y a-t-il une sorte de loi karmique qui veut que quand une nouvelle technologie ou fonction est lancée pour faciliter la vie des utilisateurs, il y a quelque part quelqu’un qui cherche à la détourner de son usage premier pour causer encore plus de dégâts ? On pourrait être tenté de le croire. Un progrès pour les… Poursuivre la lecture Des chercheurs ont développé un malware pour attaquer votre iPhone même quand il est éteint

Les employs du classement Fortune 1000 ont des pratiques de cyberscurit moyennes mdiocres Avec un taux moyen de rutilisation des mots de passe de 64 %, selon Spycloud

Peu d’individus travers le monde ont de bonnes pratiques en matire de cyberscurit. Les mots de passe se rptent d’une plateforme l’autre, ils sont assez simples pour tre mmoriss et peuvent tre forcs relativement facilement. Peu d’entre eux ont des anti-virus actifs ou des VPN qui se dchanent sur leurs ordinateurs de bureau et autres… Poursuivre la lecture Les employs du classement Fortune 1000 ont des pratiques de cyberscurit moyennes mdiocres Avec un taux moyen de rutilisation des mots de passe de 64 %, selon Spycloud

Les antivirus « dans les nuages » attaqués par un virus

Microsoft vient d’annoncer la découverte d’un malware, Bohu, possédant à ce jour deux variantes recensées. Ce malware a l’originalité d’embarquer des contre-mesures ciblant spécifiquement les logiciels antivirus effectuant certains de leurs traitements à distance, dans une infrastructure de cloud computing. Beaucoup d’antivirus font en effet désormais appel à ce type de procédé et transmettent à… Poursuivre la lecture Les antivirus « dans les nuages » attaqués par un virus

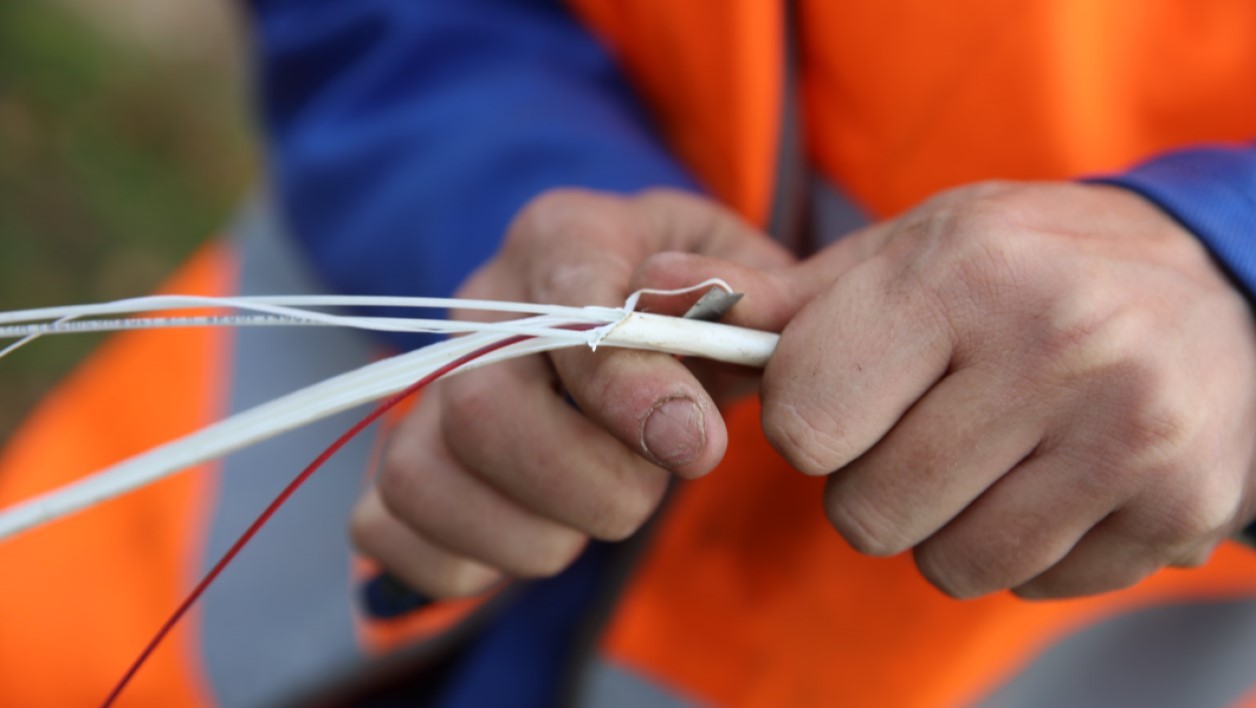

Des câbles sabotés provoquent des problèmes de connexion à Internet dans plusieurs villes de France

Sur Twitter, les ingénieurs réseau se grattent la tête. Trois câbles de réseaux fibre longue distance auraient été sectionnés physiquement durant la nuit du 26 au 27 avril, provoquant des ralentissements et des interruptions de service chez plusieurs opérateurs. Ces coupures physiques se seraient manifestées sur des liaisons Paris-Strasbourg, Paris-Lyon et Paris-Lille à des intervalles… Poursuivre la lecture Des câbles sabotés provoquent des problèmes de connexion à Internet dans plusieurs villes de France

Des escrocs sur Internet demandent aux utilisateurs d’investir dans leurs startups via des crypto-monnaies en se faisant passer pour des personnages clbres Selon une tude de McAfee

Les escroqueries sur Internet font leur chemin, passant des princes nigrians demandant des transactions lectroniques Elon Musk vous demandant d’investir dans Twitter. Elon Musk se glissant lui-mme dans les messages et demandant d’investir dans Twitter est une ide vraiment trange. Cela justifie vraiment le surnom de « mauvais acteur » pour beaucoup des cybercriminels. La socit de… Poursuivre la lecture Des escrocs sur Internet demandent aux utilisateurs d’investir dans leurs startups via des crypto-monnaies en se faisant passer pour des personnages clbres Selon une tude de McAfee

A vendre : sites militaires américains piratés

Depuis vendredi soir, un curieux site web fait parler de lui : il propose en effet à la vente rien moins que des sites web piratés ; parmi eux, plusieurs universités américaines et taiwanaises, des sites gouvernementaux italiens, et aussi plusieurs sites militaires américains — dont le site du CECOM (Communications Electronic Command), celui de… Poursuivre la lecture A vendre : sites militaires américains piratés

le parquet de Paris lance une enquête

Les forces de l’ordre vont désormais se pencher sur les actes de malveillance qui ont provoqué une série de coupures physiques de câbles fibre longue distance dans la nuit du 26 au 27 avril. Selon l’AFP, le parquet de Paris a ouvert une enquête préliminaire pour « détérioration de bien de nature à porter atteinte aux… Poursuivre la lecture le parquet de Paris lance une enquête

Apple, Google et Microsoft ont annonc leur intention de supprimer les mots de passe et simplifier les connexions, Votre tlphone pourrait bientt remplacer plusieurs de vos mots de passe

l’occasion de la Journe mondiale du mot de passe qui s’est mardi 5 mai, les grandes enseignes technologiques Google, Apple et Microsoft ont annonc vouloir bientt supprimer les mots de passe. Pour les utilisateurs, la connexion devrait tre simplifie sur tous les appareils, sites web et applications, indique Google dans un communiqu. C’est par le… Poursuivre la lecture Apple, Google et Microsoft ont annonc leur intention de supprimer les mots de passe et simplifier les connexions, Votre tlphone pourrait bientt remplacer plusieurs de vos mots de passe

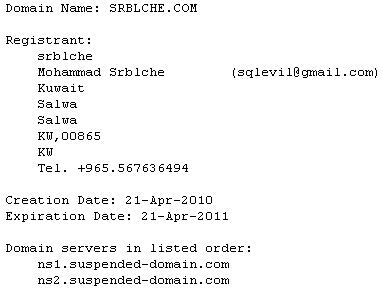

Le voile se lève sur le pirate qui vendait des sites compromis

Je bloggais il y a quelques jours sur cette fameuse affaire de site web qui proposait à la vente des sites gouvernementaux et militaires compromis ; le site web en question, qui était hébergé sur le domaine Srblche.com, vient d’être suspendu par son registraire. Il se trouve également que le registraire en question, une société… Poursuivre la lecture Le voile se lève sur le pirate qui vendait des sites compromis

Apple, Google et Microsoft s’unissent pour précipiter la fin des mots de passe

À l’occasion de la journée mondiale du mot de passe, le trio Apple, Google et Microsoft vient de faire une annonce majeure en matière de sécurité informatique. Ils vont prendre en charge la norme ouverte Fido au cours de l’année prochaine au sein de leurs systèmes d’exploitation et navigateurs respectifs : iOS, macOS, Safari, Chrome,… Poursuivre la lecture Apple, Google et Microsoft s’unissent pour précipiter la fin des mots de passe

Les organisations ne sont pas quipes pour faire face l’augmentation des risques lis aux tiers 45 % d’entre elles utilisent encore des feuilles de calcul manuelles pour valuer les risques

Une nouvelle tude sur la gestion des risques lis aux tiers montre que 45 % des entreprises ont subi un incident de scurit li un tiers au cours de l’anne coule. Mais le rapport de Prevalent rvle galement que 8 % des entreprises n’ont pas mis en place de programme de rponse aux incidents impliquant… Poursuivre la lecture Les organisations ne sont pas quipes pour faire face l’augmentation des risques lis aux tiers 45 % d’entre elles utilisent encore des feuilles de calcul manuelles pour valuer les risques

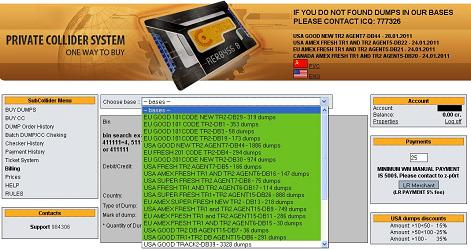

Le piratage de cartes bancaires passe au web 2.0

Il y a de ces sites dont la longévité laisse rêveur. Et pourtant, le « Private Collider System« , place de marché en ligne de cartes bancaires volées (en bonne place sur Google, mais on évitera d’en divulguer l’adresse), est disponible depuis mars 2010. Ce qui rend ce site original, c’est que l’inscription y est possible sans… Poursuivre la lecture Le piratage de cartes bancaires passe au web 2.0

Comment certains trackers publicitaires enregistrent vos frappes de clavier en douce

Supposez que vous avez un compte en ligne chez Marriott, le groupe hôtelier. Vous allez sur la page de connexion et entrez votre adresse e-mail dans le champ d’identifiant, puis vous positionnez votre curseur sur le champ de mot de passe. À ce moment précis, votre adresse e-mail a déjà été transmise à la société… Poursuivre la lecture Comment certains trackers publicitaires enregistrent vos frappes de clavier en douce

La Russie subirait des violations de donnes « sans prcdent » de la part de pirates informatiques pro-ukrainiens, Des dizaines de traoctets de donnes auraient t divulgus jusqu’ prsent

La Russie serait aux prises avec une vague de piratage sans prcdent qui mle activit gouvernementale, volontarisme politique et action criminelle. Plusieurs sources indiquent que les assaillants numriques auraient vol les donnes financires du pays, dfigur des sites Web et transmis des dcennies d’emails gouvernementaux des militants anti-secrets l’tranger. Une tude rcente a montr que… Poursuivre la lecture La Russie subirait des violations de donnes « sans prcdent » de la part de pirates informatiques pro-ukrainiens, Des dizaines de traoctets de donnes auraient t divulgus jusqu’ prsent