YouTube fera tout son possible pour que vous regardiez le plus de publicité, le plus longtemps possible, ou que vous passiez à la version payante. Voici la dernière trouvaille de l’entreprise pour y parvenir. Le modèle économique de YouTube repose en grande partie sur l’affichage de publicités pour rémunérer les créateurs de contenus. Un enjeu… Poursuivre la lecture YouTube vient de rendre les publicités encore plus difficiles à ignorer

Catégorie : Sécurité

Sécurité

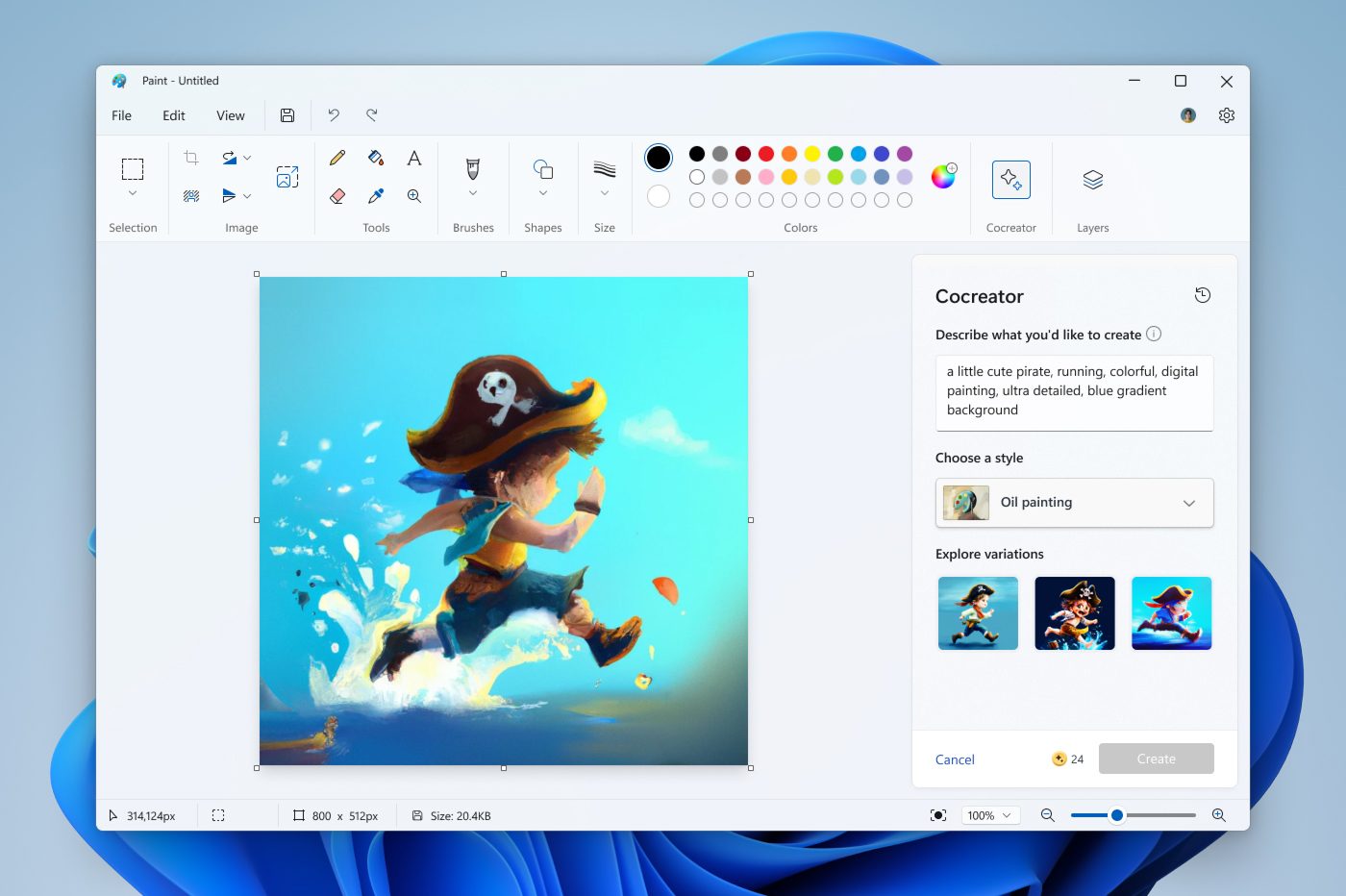

comment Microsoft améliore Paint grâce à l’IA

Windows 11 hérite d’une nouvelle version de Paint. Enrichie par l’IA générative, cette itération embarque Dall-E, le générateur d’images d’OpenAI. Elle est désormais accessible à tous. Microsoft a bien l’intention d’améliorer tous ses produits et services avec l’intelligence artificielle. Fort d’un partenariat à plusieurs milliards de dollars avec OpenAI, le géant de Redmond a ajouté… Poursuivre la lecture comment Microsoft améliore Paint grâce à l’IA

92 % des responsables informatiques estiment avoir fait les bons investissements en matire de scurit Mais la moiti d’entre eux s’inquitent encore de la scurit de leur entreprise

Alors que 92 % des responsables informatiques estiment avoir fait les bons investissements en matire de scurit et que 88 % dclarent rpondre toutes les exigences de conformit, la moiti d’entre eux s’inquitent encore de la scurit de leur entreprise. Une nouvelle tude mene par Propeller Insights pour AppDirect montre que les principaux domaines d’inquitude… Poursuivre la lecture 92 % des responsables informatiques estiment avoir fait les bons investissements en matire de scurit Mais la moiti d’entre eux s’inquitent encore de la scurit de leur entreprise

une vingtaine d’ONG attaquent Meta

Vous payez, mais on collecte quand même vos données ? Meta est attaqué par 19 associations européennes, dont l’UFC Que Choisir, pour pratiques commerciales déloyales et trompeuses. Depuis début novembre, le groupe de Mark Zuckerberg impose aux utilisateurs d’Instagram et de Facebook de choisir entre un abonnement payant ou le consentement pour la collecte de leurs… Poursuivre la lecture une vingtaine d’ONG attaquent Meta

Les actifs cloud tels que les buckets Amazon S3 et les comptes Azure Storage sont exposs aux attaques de ransomware en raison d’une mauvaise configuration Selon une tude de Dig Security

Une nouvelle tude de Dig Security rvle que les actifs cloud tels que les buckets Amazon S3 et les comptes Azure Storage sont exposs aux attaques de ransomware en raison d’une mauvaise configuration. Seulement 31 % des buckets S3 ont activ le versioning, tandis que seulement deux tiers des buckets sensibles ont activ le logging.… Poursuivre la lecture Les actifs cloud tels que les buckets Amazon S3 et les comptes Azure Storage sont exposs aux attaques de ransomware en raison d’une mauvaise configuration Selon une tude de Dig Security

Microsoft teste un nouveau mode d’économie d’énergie pour les PC portables et fixes

La dernière build insider de Windows 11 introduit un nouveau mode d’économie d’énergie. Plus avancé que le système déjà existant, celui-ci propose de réduire la consommation électrique de toutes les machines branchées sur le secteur. Microsoft veut vous aider à faire des économies d’électricité. Dans la dernière build Insider de Windows 11, estampillée 26002, la… Poursuivre la lecture Microsoft teste un nouveau mode d’économie d’énergie pour les PC portables et fixes

L’app Phone Link de Microsoft pourrait transformer en webcam l’appareil photo d’un smartphone Android

D’un côté, beaucoup de webcams intégrées aux PC ne valent pas tripette, et de l’autre les appareils photo des smartphones rivalisent en qualité. N’y a-t-il pas moyen de créer une passerelle entre ces deux univers ? Oui, répond Microsoft ! Les appareils photo de nos smartphones produisent des photos et des vidéos toujours plus étonnantes, alors qu’en… Poursuivre la lecture L’app Phone Link de Microsoft pourrait transformer en webcam l’appareil photo d’un smartphone Android

Les abonnés Netflix auront droit aux jeux de la trilogie GTA

Netflix frappe un gros coup pour muscler son catalogue de jeux : le service de streaming y ajoute en effet rien moins que la trilogie Grand Theft Auto, qui sera accessible gratuitement aux abonnés ! La télé classique n’est pas nécessairement le plus gros concurrent de Netflix ; la plateforme a identifié depuis longtemps la menace que fait… Poursuivre la lecture Les abonnés Netflix auront droit aux jeux de la trilogie GTA

Apple paie Arm une misère pour ses puces

Apple a beau être un des plus importants clients d’Arm, le constructeur informatique est aussi celui qui paie le moins pour pouvoir utiliser les technologies du concepteur de semi-conducteurs — elles sont pourtant essentielles aux produits Apple. Apple est connue pour pressurer à fond ses fournisseurs et ses sous-traitants afin d’obtenir les prix les plus… Poursuivre la lecture Apple paie Arm une misère pour ses puces

La technologie Smart Home l’intrieur de votre maison est moins sre que vous ne le pensez, selon une nouvelle tude de l’universit Northeastern

Les maisons deviennent de plus en plus intelligentes. La prochaine fois que vous achterez un grille-pain, un rfrigrateur ou un lave-vaisselle, il vous faudra peut-tre vous connecter au rseau WiFi de votre domicile et tlcharger une application sur votre tlphone. Mais cette interconnectivit comporte des risques, explique David Choffnes, professeur agrg d’informatique la Northeastern University.… Poursuivre la lecture La technologie Smart Home l’intrieur de votre maison est moins sre que vous ne le pensez, selon une nouvelle tude de l’universit Northeastern

Google Play interdit une nouvelle fois ce navigateur web, sans raison valable

Google a retiré un navigateur web de son Play Store à la suite d’une requête DMCA qui accuse l’application d’avoir enfreint le droit d’auteur des œuvres appartenant à Warner Bros. Elias Saba, un développeur indépendant, a vu son application retirée du Google Play Store à la suite d’une plainte DMCA (Digital Millennium Copyright Act) qui… Poursuivre la lecture Google Play interdit une nouvelle fois ce navigateur web, sans raison valable

AliExpress vide tout son stock, 7 promos de FOLIE à saisir avant minuit

Alors que le Black Friday devait être terminé chez Amazon et AliExpress, les marchands lancent leurs dernières offres. Voici notre sélection complète. Alors que le Black Friday devait se terminer logiquement hier, ça continue ce mardi. Comme AliExpress a décidé de continuer ses promotions folles jusqu’à minuit ce soir, Amazon, Cdiscount, Fnac et consort tentent… Poursuivre la lecture AliExpress vide tout son stock, 7 promos de FOLIE à saisir avant minuit

7 choses à savoir sur le nouveau Dacia Duster 2024

Depuis l’arrivée d’un nouveau logo, Dacia a de nouvelles idées et force est de constater que celles-ci lui font du bien. Le constat est partagé en interne. Pour la sortie du tout nouveau Duster 2024, le CEO de Dacia, Denis Le Vot a affirmé qu’il s’agissait « du troisième plus important lancement après la première Logan… Poursuivre la lecture 7 choses à savoir sur le nouveau Dacia Duster 2024

Des cybercriminels ont vol les secrets du nerlandais NXP pendant plus de deux ans avant d’tre dtects. Les puces NXP sont prsentes dans de nombreux produits , rappelle un chercheur

Fin 2017, des cyber-espions chinois ont eu accs aux systmes du fabricant nerlandais de puces NXP via les comptes des employs et en utilisant la force brute. NXP est la deuxime plus grande socit europenne de semi-conducteurs derrire ASML et le 18e fabricant mondial de puces en termes de capitalisation boursire. Ce hack est pass… Poursuivre la lecture Des cybercriminels ont vol les secrets du nerlandais NXP pendant plus de deux ans avant d’tre dtects. Les puces NXP sont prsentes dans de nombreux produits , rappelle un chercheur

Un mini PC inspiré du Mac de 1984 pour les fans de retro-gaming

Des prix relativement honnêtes, un design inspiré et une cible bien identifiée : Ayaneo peut se vanter d’avoir su faire parler de son mini PC ! Si l’AM01 rappelle évidemment le Macintosh originel, à l’intérieur c’est un véritable petit ordinateur paré pour les joueurs adeptes du retro-gaming, et plus si affinités. Difficile de rester de glace face… Poursuivre la lecture Un mini PC inspiré du Mac de 1984 pour les fans de retro-gaming

Recevoir une notification sur iPhone ne sera bientôt plus un supplice pour les oreilles

Apple donne parfois l’impression de n’en faire qu’à sa tête, mais il lui arrive parfois d’écouter les doléances de ses utilisateurs. La dernière bêta d’iOS 17.2 apporte ainsi un changement appréciable pour ceux qui avaient du mal avec un son qu’il entendent tout le temps. Parmi les nouveautés d’iOS 17, une au moins ne faisait… Poursuivre la lecture Recevoir une notification sur iPhone ne sera bientôt plus un supplice pour les oreilles

Amazon fait monter la pression et les enchères sur la « taxe streaming »

Le Centre National de la Musique (CNM) a de l’ambition : cette institution créée en 2020 soutient les artistes, promeut la musique française à l’international et garantit la souveraineté culturelle. Un sacré programme qui nécessite des sous. Les autorités veulent que les plateformes de streaming mettent au pot… Reste à savoir de quelle manière : une « taxe »… Poursuivre la lecture Amazon fait monter la pression et les enchères sur la « taxe streaming »

Plus de la moiti des employs de bureau ignorent les alertes et les avertissements importants en matire de cyberscurit en raison de la surcharge d’informations Selon une tude de CybSafe

La surcharge d’informations met en pril la cyberscurit. Plus de la moiti des employs de bureau d’aujourd’hui ignorent les alertes et les avertissements importants en matire de cyberscurit en raison de la surcharge d’informations provenant des communications numriques. Une nouvelle tude de CybSafe, base sur une enqute mene auprs de 1 000 employs de bureau,… Poursuivre la lecture Plus de la moiti des employs de bureau ignorent les alertes et les avertissements importants en matire de cyberscurit en raison de la surcharge d’informations Selon une tude de CybSafe

Même si le Black Friday est passé, le gestionnaire de mots de passe NordPass reste à un prix choc

Si vous n’arrivez plus à retenir vos mots de passe – et que vous souhaitez quand même avoir un niveau de sécurité élevé – les gestionnaires de mots de passe sont un outil incontournable. NordPass affiche encore l’offre folle du Black Friday. NordSecurity est une société lituanienne spécialisée dans la cybersécurité : elle propose son… Poursuivre la lecture Même si le Black Friday est passé, le gestionnaire de mots de passe NordPass reste à un prix choc

Profitez de l’offre prolongée du Black Friday sur Microsoft Office et Windows 11 Pro à partir de 9€

Si vous avez manqué les offres du Black Friday et du Cyber Monday, ne vous inquiétez pas. De nombreuses promotions sont encore disponibles cette semaine chez Godeal24. Vous pouvez toujours obtenir des licences authentiques et abordables pour Microsoft Office ou Windows au meilleur prix pendant les Cyber Week Deals de Godeal24. Personne ne souhaite payer… Poursuivre la lecture Profitez de l’offre prolongée du Black Friday sur Microsoft Office et Windows 11 Pro à partir de 9€

Une nouvelle fonctionnalit de Plex divulgue les habitudes des utilisateurs en matire de pornographie leurs proches, Ils ont reu un mail leur indiquant ce qu’eux et leurs amis avaient regard

Une nouvelle fonctionnalit dploye par Plex au dbut du mois sme la panique parmi les utilisateurs du serveur multimdia. La fonction, active par dfaut, permet aux utilisateurs de partager ce qu’ils ont regard, discut ou valu sur le service avec leurs proches et vice versa. Des utilisateurs affirment avoir t trs surpris lorsqu’ils ont reu… Poursuivre la lecture Une nouvelle fonctionnalit de Plex divulgue les habitudes des utilisateurs en matire de pornographie leurs proches, Ils ont reu un mail leur indiquant ce qu’eux et leurs amis avaient regard

L’application Apple Podcasts bientôt dans les Tesla

Tesla ne veut toujours de CarPlay dans ses voitures, mais qu’à cela ne tienne le constructeur automobile intègre de plus en plus d’applications et de services Apple en natif. Dernier exemple en date : la prise en charge d’Apple Podcasts. L’application Podcasts, que les utilisateurs d’appareils Apple connaissent bien, va être compatible avec le logiciel des… Poursuivre la lecture L’application Apple Podcasts bientôt dans les Tesla

le OnePlus 12 en embuscade, un bug bounty pour FranceConnect, test de bons écouteurs chez Samsung

Bonjour à tous, voici la matinale de 01net ! Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. La citation du jour « Ce ne sont pas les régulateurs qui pensent qu’Instagram est malsain pour les jeunes adolescents, mais tout le monde, des chercheurs aux experts universitaires en passant par les parents ». Karina Newton,… Poursuivre la lecture le OnePlus 12 en embuscade, un bug bounty pour FranceConnect, test de bons écouteurs chez Samsung

Cette offre NordVPN pour le Black Friday court encore, dépêchez-vous d’en profiter

NordVPN joue les prolongations : l’offre Black Friday à 2,99€ par mois est encore accessible, ne la manquez pas. Bien que le Black Friday soit officiellement terminé, NordVPN a décidé de le faire durer encore un peu. Comme son nom l’indique, NordVPN est un VPN : Virtual Private Network. Ces outils rencontrent un grand succès sur le… Poursuivre la lecture Cette offre NordVPN pour le Black Friday court encore, dépêchez-vous d’en profiter

Les tats-Unis et le Royaume-Uni, ainsi que des partenaires internationaux de 16 autres pays, ont publi de nouvelles lignes directrices pour le dveloppement de systmes d’IA scuriss

Le Royaume-Uni et les tats-Unis, ainsi que des partenaires internationaux de 16 autres pays, ont publi de nouvelles lignes directrices pour le dveloppement de systmes d’intelligence artificielle (IA) scuriss. « L’approche privilgie l’appropriation des rsultats en matire de scurit pour les clients, adopte une transparence et une responsabilit radicales et tablit des structures organisationnelles o la… Poursuivre la lecture Les tats-Unis et le Royaume-Uni, ainsi que des partenaires internationaux de 16 autres pays, ont publi de nouvelles lignes directrices pour le dveloppement de systmes d’IA scuriss

Ce vélo électrique urbain tout carbone pèse 16 kg et… coûte plus de 5 000 euros

Le Tesoro Neo Carbon, dernière production de Cannondale, a la particularité de disposer d’un cadre 100% carbone, une propriété assez rare pour un VAE urbain, mais qui a aussi la particularité de faire grimper son tarif. L’ère des vélos électriques légers a commencée. De plus en plus de VAE optent pour des packs moteur/batterie plus… Poursuivre la lecture Ce vélo électrique urbain tout carbone pèse 16 kg et… coûte plus de 5 000 euros

De nombreux sites ont de mauvaises politiques de mots de passe obsoltes, d’aprs une tude du College of Computing de Georgia Tech

Trois des quatre sites web les plus populaires au monde ne respectent pas les normes minimales et permettent des dizaines de millions d’utilisateurs de crer des mots de passe faibles. Ces conclusions font partie d’une nouvelle tude de Georgia Tech sur la cyberscurit qui examine l’tat actuel des politiques de mots de passe sur l’internet.… Poursuivre la lecture De nombreux sites ont de mauvaises politiques de mots de passe obsoltes, d’aprs une tude du College of Computing de Georgia Tech

Google Maps pour Android Auto change d’interface et de couleurs

La dernière mise à jour d’Android Auto change l’interface et les couleurs de l’application. Des changements qui ne seront surement pas du goût de tout le monde. Google Maps a déployé sa nouvelle palette de couleurs, et c’est aujourd’hui Android Auto qui en profite. Des modifications qui ont fait l’objet de beaucoup de réactions négatives.… Poursuivre la lecture Google Maps pour Android Auto change d’interface et de couleurs

Les trois principales craintes des entreprises la suite d’une faille de scurit dans le cloud sont l’atteinte la rputation (39 %), la perte de donnes (36 %) et de revenus (35 %)

la suite d’une violation du cloud, les trois principales inquitudes des entreprises sont l’atteinte la rputation et la perte de confiance du public (39 %), la perte de donnes sensibles (36 %) et la perte de services gnrateurs de revenus (35 %). Un nouveau rapport d’Illumio, bas sur une enqute mene par Vanson Bourne auprs… Poursuivre la lecture Les trois principales craintes des entreprises la suite d’une faille de scurit dans le cloud sont l’atteinte la rputation (39 %), la perte de donnes (36 %) et de revenus (35 %)

Si votre Mac est lent, cette offre de Black Friday est une FOLIE

Avec les années qui passent, il parait normal que les ordinateurs perdent en puissance. Pourtant, en optimisant bien votre espace disque, vous pouvez très bien accélérer de façon significative votre machine. Dès le premier allumage de votre Mac et jusqu’au bout de sa vie, il est important de bien entretenir le disque dur de ce… Poursuivre la lecture Si votre Mac est lent, cette offre de Black Friday est une FOLIE

Les rsultats d’une tude comparative sur les attaques de ransomwares Linux et Windows rvlent les tendances majeures et la recrudescence des attaques sur les systmes Linux

Une tendance la simplification : L’analyse de CPR rvle une tendance marque la simplification au sein des familles de ransomwares qui ciblent Linux, des fonctions essentielles rduites des processus de chiffrement de base qui permettent ces menaces d’tre imperceptibles et difficiles dtecter. Aperus du chiffrement : Un examen comparatif des techniques de chiffrement entre Windows… Poursuivre la lecture Les rsultats d’une tude comparative sur les attaques de ransomwares Linux et Windows rvlent les tendances majeures et la recrudescence des attaques sur les systmes Linux

à -50%, cet aspirateur laveur occupe la tête des ventes d’AliExpress

Depuis le début du Black Friday chez AliExpress, le Tineco Floor One S5 Combo est la meilleure vente du site. En tant que leader mondial du e-commerce, c’est quand même une sacrée prouesse. Le Tineco Floor One S5 Combo est un aspirateur pas comme les autres. Ce produit mixe deux fonctions en une : c’est un… Poursuivre la lecture à -50%, cet aspirateur laveur occupe la tête des ventes d’AliExpress

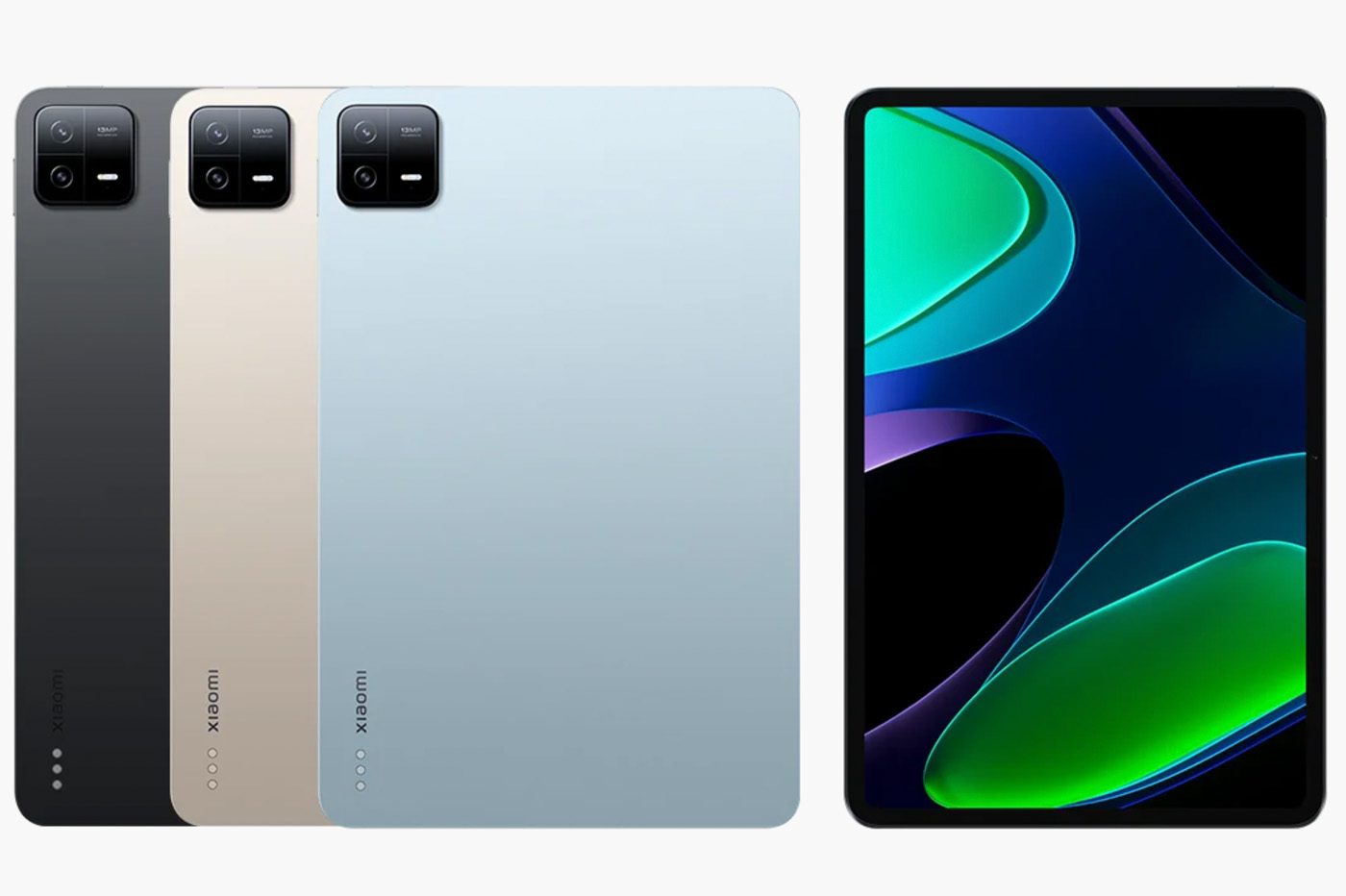

3x moins cher que l’iPad, cette tablette premium a tout pour elle

Le Pad 6 de Xiaomi est une tablette tactile ultra récente, avec une sortie à l’été 2023, et qui tourne sous Android. Concurrente de l’iPad, elle compte sur un rapport qualité-prix de folie qui devient encore meilleur pour Black Friday sur AliExpress. Depuis sa sortie il y a quelques semaines, le Xiaomi Pad 6 est… Poursuivre la lecture 3x moins cher que l’iPad, cette tablette premium a tout pour elle

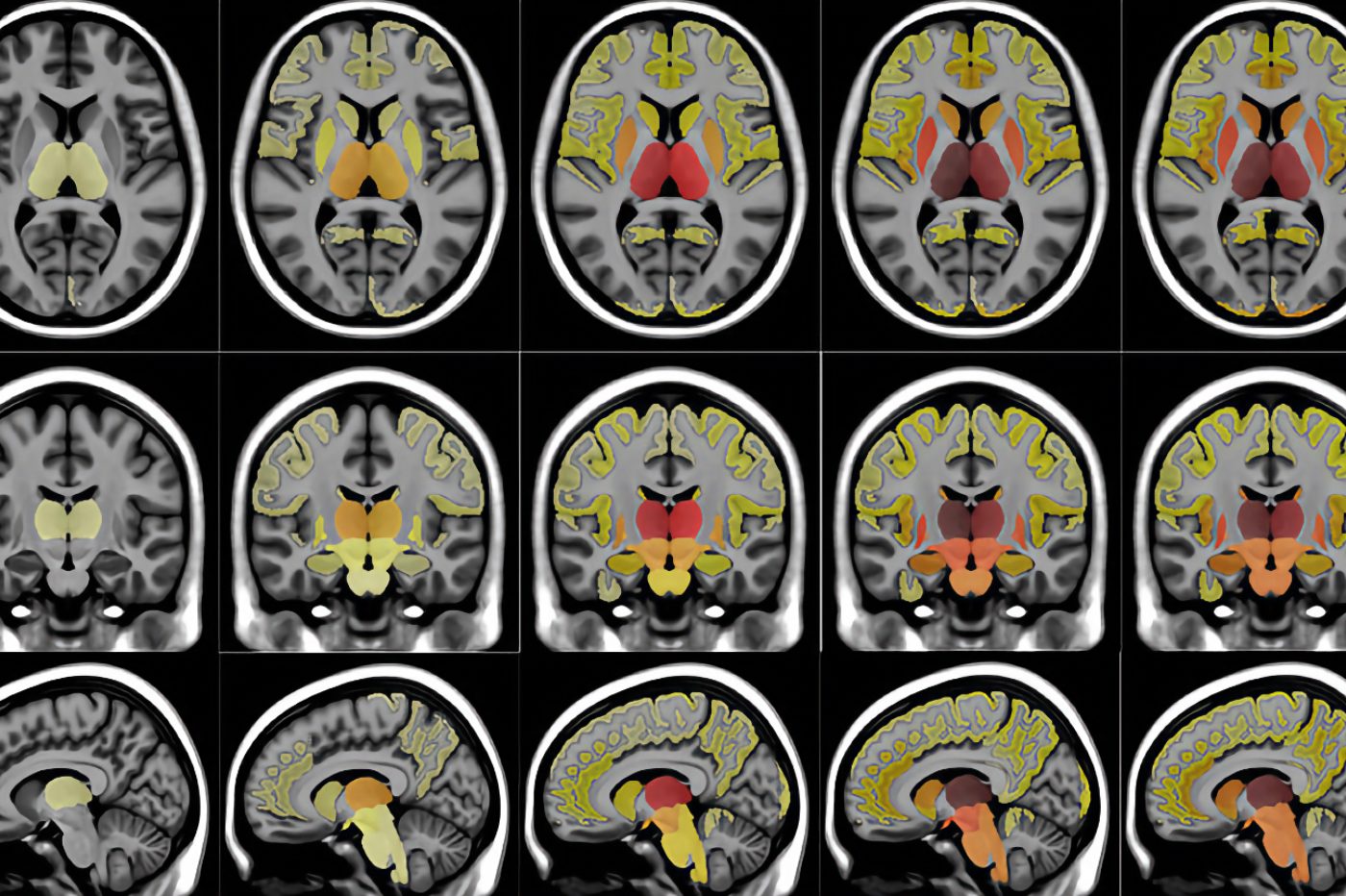

Une intelligence artificielle pour détecter la sclérose en plaques

L’intelligence artificielle ne sert pas qu’à générer des images de chats mignons ou à créer des deepfakes. Entre des mains expertes, cette technologie peut être d’une aide précieuse dans le domaine de la santé, par exemple dans le diagnostic précoce de la sclérose en plaques. C’est généralement au moment des premiers symptômes, après un IRM,… Poursuivre la lecture Une intelligence artificielle pour détecter la sclérose en plaques

c’est le retour de la guerre des prix au Black Friday, RED by SFR met tout le monde KO

L’année 2023 aura été relativement morose pour les opérateurs télécoms. Pour le Black Friday, c’est RED by SFR qui attaque fort avec un forfait 130 Go en 5G qu’on n’a encore jamais vu cette année. Quel bonheur de voir un tel prix ! Depuis quasiment deux ans, les opérateurs ne font quasiment plus aucun cadeau sur… Poursuivre la lecture c’est le retour de la guerre des prix au Black Friday, RED by SFR met tout le monde KO

En rupture chez Amazon, ce casque Bose QC SE est à -36% sur Boulanger ⚡️

Boulanger vient d’attaquer son Black Friday ce matin, alors qu’Amazon tient son opération depuis 10 jours. Ce dernier connait de nombreuses ruptures sur des best-sellers comme le casque Bluetooth Bose QC SE. Bonne nouvelle : Boulanger baisse davantage son prix. Bose est la grande référence quand il s’agit de casques audio sans fil avec réduction de… Poursuivre la lecture En rupture chez Amazon, ce casque Bose QC SE est à -36% sur Boulanger ⚡️

Amazon affiche de la pub vidéo plein écran à l’allumage des télés Fire TV

Les téléviseurs et les sticks TV d’Amazon vendus à prix cassés ne sont pas nécessairement un cadeau : si l’entreprise accepte de vendre ses produits Fire TV à de tels tarifs, c’est parce qu’elle espère rentabiliser l’investissement avec la publicité. Et celle-ci est de plus en plus visible… Des utilisateurs américains de téléviseurs Fire TV ont… Poursuivre la lecture Amazon affiche de la pub vidéo plein écran à l’allumage des télés Fire TV

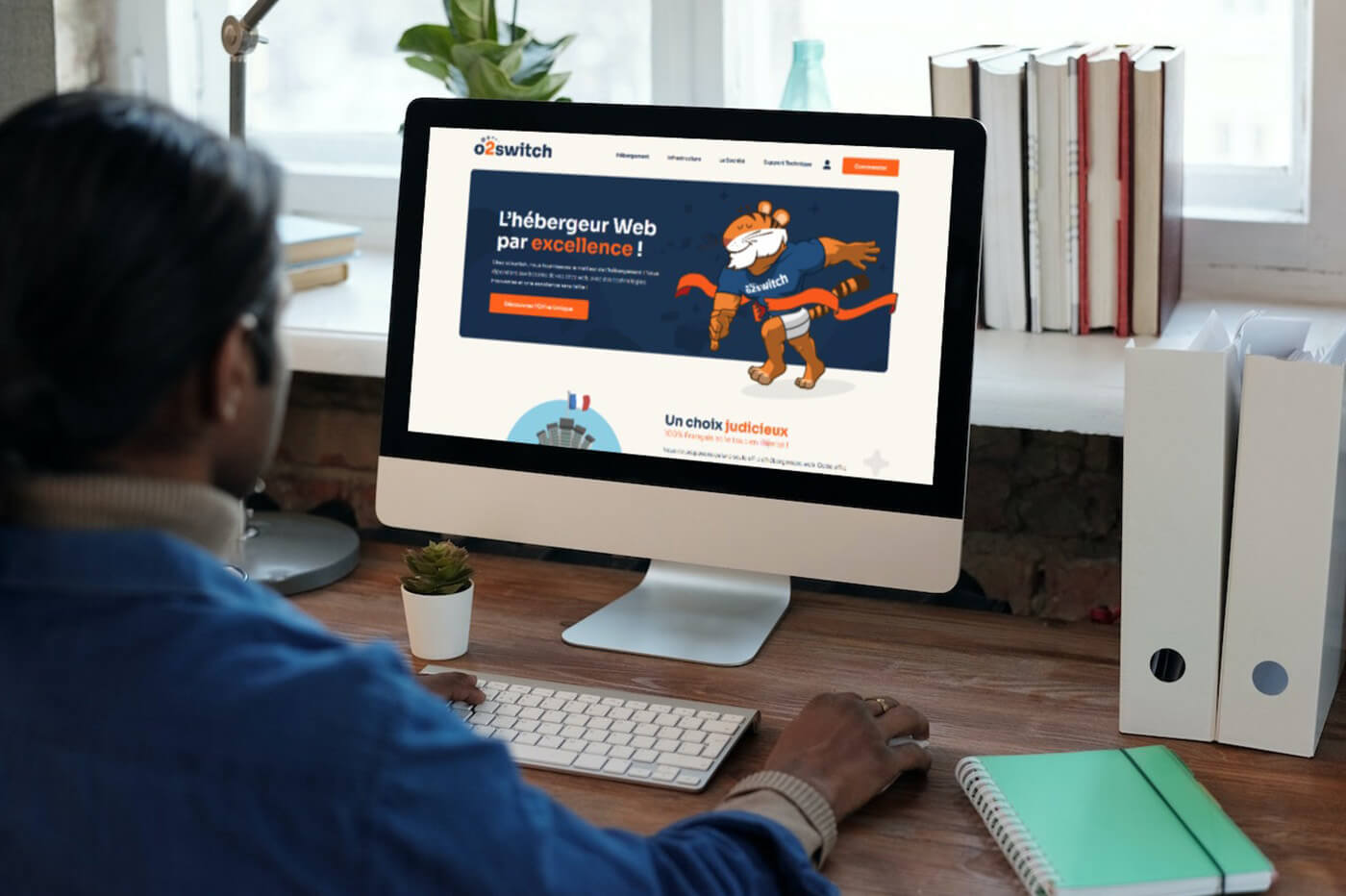

60% de remise sur l’hébergement web d’o2switch

Le Black Friday démarre sur les chapeaux de roues chez o2switch. Toute la journée de vendredi, l’hébergeur 100% français propose son offre unique à 2,80€ HT/mois. Plongez dans l’univers de l’hébergement web avec o2switch et laissez-vous séduire par une offre exceptionnelle. À l’occasion du Black Friday 2023, l’hébergeur français et indépendant applique une réduction de… Poursuivre la lecture 60% de remise sur l’hébergement web d’o2switch

Un ex ingénieur de Valeo pris en flag’ de vol de secrets technologiques

Un ex ingénieur de Valeo employé par Nvidia a été pris la main dans le sac en train de partager des secrets de l’équipementier automobile avec son nouvel employeur. Valeo a porté plainte contre le constructeur américain. Une drôle d’histoire est arrivée au groupe français Valeo. En mars 2022, Mohammad Moniruzzaman, un ancien ingénieur de… Poursuivre la lecture Un ex ingénieur de Valeo pris en flag’ de vol de secrets technologiques

les mini disques dur SSD se font éclater par Amazon avec -65%

Le disque dur Samsung T7 fait office de référence pour sauvegarder vos données personnelles en toute sécurité, mais aussi facilement et rapidement. Avec Black Friday, plusieurs modèles accusent une chute de prix de -65% sur Amazon. Samsung est réputée pour ses smartphones, ses tablettes ou encore ses montres, il y a un autre domaine où… Poursuivre la lecture les mini disques dur SSD se font éclater par Amazon avec -65%

les lgislateurs europens assurent que le chiffrement de bout ne sera pas affect par le rglement qui oblige les grandes entreprises Tech lutter contre la pdopornographie

Les lgislateurs de lUnion europenne ont approuv mercredi un projet de rglement qui obligerait les grandes entreprises technologiques dtecter et signaler les contenus lis la pornographie infantile sur leurs plateformes, affirmant que le chiffrement de bout en bout ne serait pas affect. Le projet de rglement vise harmoniser les normes de protection des enfants en… Poursuivre la lecture les lgislateurs europens assurent que le chiffrement de bout ne sera pas affect par le rglement qui oblige les grandes entreprises Tech lutter contre la pdopornographie

Amazon vrille, le prix de la tablette Microsoft se fait déchirer en direct ?

La Microsoft Surface Pro 9 est un modèle qui dispose des avantages d’une tablette pour une puissance digne d’un ordinateur. Avec cette remise pour Black Friday, elle s’impose comme une évidence si vous cherchez une nouvelle tablette hybride sur Amazon. La Surface Pro 9 a été présentée par Microsoft l’an dernier et c’est actuellement la… Poursuivre la lecture Amazon vrille, le prix de la tablette Microsoft se fait déchirer en direct ?

Amazon continue de faire rêver avec ce rabais XL sur le SSD NVMe Samsung 980 Pro (-56%)

Alors qu’il est censé débuté officiellement ce jeudi soir à minuit tapante, Black Friday s’invite chez la plupart des marchands en ligne. Amazon par exemple a lancé les hostilités vendredi dernier, et il continue de régaler avec des offres toujours aussi folles. Aujourd’hui, il s’attaque au prix du Samsung 980 Pro. Vous cherchez un SSD… Poursuivre la lecture Amazon continue de faire rêver avec ce rabais XL sur le SSD NVMe Samsung 980 Pro (-56%)

sauvegardes, plan de protection, …, d’aprs une tude de Veeam Software

la suite de la faille MOVEit, qui a touch environ 40 millions de personnes dans le monde, les entreprises augmentent leurs investissements dans la protection contre les ransomwares. Une nouvelle tude mene par Censuswide pour Veeam Software a interrog 100 directeurs d’entreprises britanniques de plus de 500 employs ayant subi une attaque par ransomware au… Poursuivre la lecture sauvegardes, plan de protection, …, d’aprs une tude de Veeam Software

Lenovo veut faire interdire les ventes de Zenbook d’Asus

Rien ne va plus entre Lenovo et Asus. Le premier accuse le second d’enfreindre quatre de ses brevets portant sur des technologies pour ordinateurs portables. En plus du versement de dommages, Lenovo exige l’arrêt de la commercialisation de plusieurs modèles Zenbook aux États-Unis. Lenovo n’a pas fait les choses à moitié. Le constructeur a en… Poursuivre la lecture Lenovo veut faire interdire les ventes de Zenbook d’Asus

La PS5 slim bientôt disponible en Europe

La nouvelle PS5 « slim » moins encombrante mais tout aussi puissante sera bientôt disponible en Europe. Sony a dévoilé la date de lancement pour le Royaume-Uni… en attendant celle pour la France et le reste du continent. Alors qu’il est déjà possible d’acheter la console aux États-Unis et au Canada, Sony lancera sa nouvelle PS5 le… Poursuivre la lecture La PS5 slim bientôt disponible en Europe

les iPhone 15 sont en méga promo sur ce site officiel (-25%)

Tout le monde rêvait d’une offre sur l’iPhone 15 au Black Friday, seulement deux mois après la sortie de ce dernier. De façon assez surprenante, c’est AliExpress qui dégaine un deal imbattable avec 25% de remise sur le prestigieux smartphone Apple. A titre de comparaison, Amazon offre… 30 euros de remise dessus. Pendant très longtemps,… Poursuivre la lecture les iPhone 15 sont en méga promo sur ce site officiel (-25%)

Le store Dyson retrouve du stock, voici comment avoir un aspirateur à -50%

Pour cette édition 2023 du Black Friday, Dyson se montre omniprésent avec des offres à couper le souffle. Si vous avez besoin de vous équiper avec un aspirateur haut de gamme, vous ne pouvez pas tomber à un meilleur moment. La Black Friday Week est animée du côté de chez Dyson. La société britannique a… Poursuivre la lecture Le store Dyson retrouve du stock, voici comment avoir un aspirateur à -50%

Comment récupérer une photo ou une vidéo supprimée sur Android et iOS ?

Récupérez en quelques secondes les photos effacées accidentellement de votre smartphone Android ou de votre iPhone. Depuis quelques années maintenant, les smartphones sont devenus les appareils photo préférés des utilisateurs. Une tendance que l’on doit non seulement au fait que les smartphones regroupent tout ce qu’il faut pour prendre des photos, les traiter, les stocker,… Poursuivre la lecture Comment récupérer une photo ou une vidéo supprimée sur Android et iOS ?

non merci Amazon, c’est AliExpress qui dégomme son prix

La Nintendo Switch s’affiche à un prix fou sur AliExpress lors de ce Black Friday. La célèbre console de jeu portable connait toujours un pic de ventes à quelques semaines de Noël. Black Friday bat son plein chez AliExpress en ce jeudi, premier jour de l’opération pour lui. Cet événement spécial ne cesse de prendre… Poursuivre la lecture non merci Amazon, c’est AliExpress qui dégomme son prix

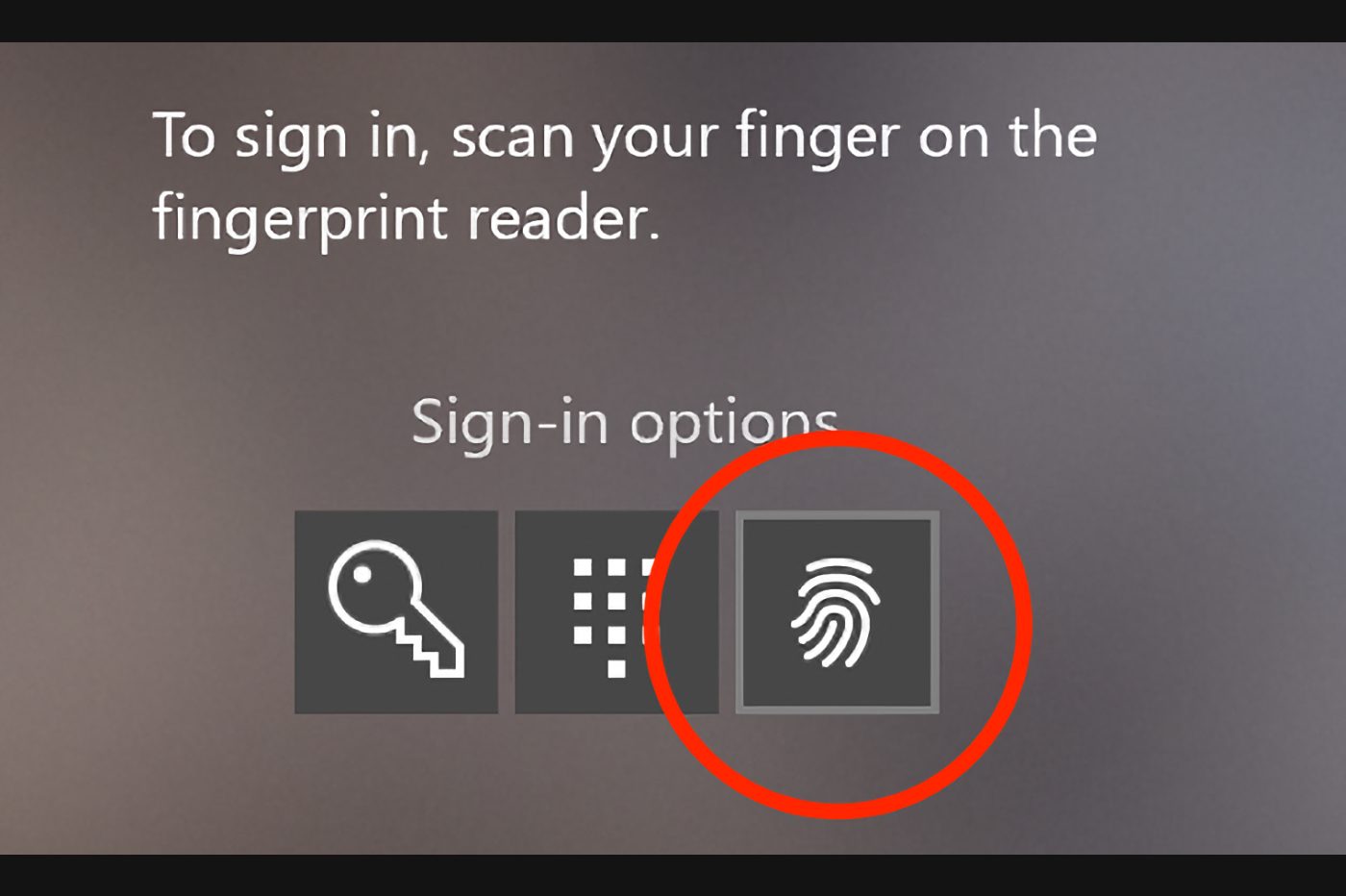

L’authentification par empreinte digitale Windows Hello de Microsoft a t contourne Le groupe Blackwing Intelligence a utilis l’ingnierie inverse pour trouver des failles dans les capteurs

Un groupe de scurit engag par Microsoft pour tester le matriel et le logiciel d’authentification par empreinte digitale Windows Hello a publi des informations selon lesquelles il a russi contourner cette technologie sur un certain nombre d’ordinateurs portables, y compris un produit Microsoft Surface. Le groupe Blackwing Intelligence a rvl ses dcouvertes en octobre dans… Poursuivre la lecture L’authentification par empreinte digitale Windows Hello de Microsoft a t contourne Le groupe Blackwing Intelligence a utilis l’ingnierie inverse pour trouver des failles dans les capteurs

le ver USB dclench par des pirates informatiques russes se propage dans le monde entier, il est souponn d’tre une volution d’un ver USB bas sur PowerShell

Un groupe de cyberespionnage russe affili au Service fdral de scurit (FSB) a t observ en train dutiliser un ver USB appel LitterDrifter dans des attaques ciblant des entits ukrainiennes. Ce ver est capable de se propager automatiquement via des lecteurs USB connects ainsi que de communiquer avec les serveurs de commande et de contrle… Poursuivre la lecture le ver USB dclench par des pirates informatiques russes se propage dans le monde entier, il est souponn d’tre une volution d’un ver USB bas sur PowerShell

Pour Black Friday, BoursoBank (ex-Boursorama) sort un bonus gratuit de rêve

Depuis le début du mois d’octobre, Boursorama Banque s’est renommée en BoursoBank. La première banque en ligne a décidé de maintenir son opération séduction phare, le Pink Week-end, pour attirer la curiosité de nouveaux clients. Du 23 au 27 novembre 2023, BoursoBank promet aux nouveaux clients une prime supérieure à la moyenne : vous pouvez toucher… Poursuivre la lecture Pour Black Friday, BoursoBank (ex-Boursorama) sort un bonus gratuit de rêve

Google prépare (de nouveau) le lancement de son outil anti-bloqueurs de pub pour Chrome

Google remet une pièce dans Manifest V3, la prochaine version de l’architecture des extensions pour Chrome. L’an dernier, devant la levée de boucliers, le moteur de recherche l’avait mis sur pause histoire de faire quelques modifications… et de revenir à la charge. La transition vers Manifest V3 est de nouveau d’actualité chez Google. En décembre… Poursuivre la lecture Google prépare (de nouveau) le lancement de son outil anti-bloqueurs de pub pour Chrome

la meilleure voiture électrique de 2023 est…

Parmi plus de vingt modèles de voitures testés cette année, un est sorti du lot pour devenir notre VE préférée de 2023. Qu’il a été difficile de désigner la meilleure voiture électrique de cette année ! Le millésime 2023 nous a offert quelques excellents modèles et, surtout, une plus grande variété de véhicules à tester. Les… Poursuivre la lecture la meilleure voiture électrique de 2023 est…

Amazon déchire le prix de ce PC portable signé Samsung (-33%)

Dévoilé en même temps que les Galaxy S23 au début de l’année, le Galaxy Book3, PC portable signé Samsung fait l’objet d’une remise de folie pendant le Black Friday sur Amazon. Après de longues années d’absence sur le marché des ordinateurs portable, Samsung dévoilait en février dernier sa nouvelle gamme Galaxy Book 3. Parmi ses… Poursuivre la lecture Amazon déchire le prix de ce PC portable signé Samsung (-33%)

Après les MacBook, Amazon étrille aussi le prix des nouveaux iPad Air ⚡️

Pour le Black Friday, Amazon ne manque pas de s’attaquer à tous les produits de l’écosystème Apple. Après les ordinateurs, smartphones et montres, voilà que le géant du e-commerce s’attaque aux iPad Air de 2022. En 2022, Apple a officialisé une nouvelle génération d’iPad Air pour mieux repositionner la tablette tactile dans la gamme. Plus… Poursuivre la lecture Après les MacBook, Amazon étrille aussi le prix des nouveaux iPad Air ⚡️

bonjour la faille dans les capteurs d’empreintes digitales des PC

Les capteurs d’empreintes digitales utilisés pour la reconnaissance biométrique de Windows Hello sont mal sécurisés, selon des chercheurs mandatés par Microsoft pour découvrir des failles dans le système d’authentification. Mission réussie donc, mais le danger demeure. Windows Hello regroupe sous sa bannière plusieurs systèmes d’authentification de l’utilisateur : un code PIN de déverrouillage, la reconnaissance faciale,… Poursuivre la lecture bonjour la faille dans les capteurs d’empreintes digitales des PC

Préparez l’hiver avec ces promos folles pour Black Friday sur la gamme FOSSiBOT chez Geekbuying !

Découvrez dès maintenant une sélection des meilleures offres concernant la marque FOSSiBOT, disponibles sur le site Geekbuying à l’occasion du Black Friday ! Nous vous suggérons aujourd’hui un petit guide d’achat des meilleures promotions proposées sur Geekbuying sur la gamme FOSSiBOT pour vous y retrouver et ne pas louper l’offre unique qui pourra vous faire plaisir.… Poursuivre la lecture Préparez l’hiver avec ces promos folles pour Black Friday sur la gamme FOSSiBOT chez Geekbuying !

l’IA pas douée pour les sciences, YouTube ralentit les navigateurs web, la fraude aux pass sanitaires

Bonjour à tous, voici la matinale de 01net ! Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. La citation du jour « Les grands modèles de langage (LLM) ne font pas la différence entre les faits et la fiction ». L’intelligence artificielle générative n’est pas très douée pour les sciences, affirment des chercheurs qui… Poursuivre la lecture l’IA pas douée pour les sciences, YouTube ralentit les navigateurs web, la fraude aux pass sanitaires

Les tickets de métro dématérialisés, c’est aussi pour les montres connectées

Valider son billet dans les transports en commun parisiens avec un smartphone, c’est devenu une habitude pour de nombreux utilisateurs de téléphone Android. Mais il sera bientôt possible de faire de même avec une montre connectée. Avec la disparition programmée des tickets en carton, de nouveaux moyens de validation sont en train de s’installer petit… Poursuivre la lecture Les tickets de métro dématérialisés, c’est aussi pour les montres connectées

Surface Pro 9 avec clavier et stylet à prix cassé, voici la vraie perle rare du Black Friday (-37%) ?

Pour Black Friday, la Fnac vient de sortir un deal de dingue sur un pack incluant la Microsoft Surface Pro 9, un clavier et un stylet, le tout pour un prix absolument fantastique. Attention, le stock va partir très vite, premier arrivé, premier servi. Black Friday continue de nous surprendre de la plus belle des… Poursuivre la lecture Surface Pro 9 avec clavier et stylet à prix cassé, voici la vraie perle rare du Black Friday (-37%) ?

Un nime cas qui illustre la ngligence de l’aspect cyberscurit ?

: Un nime cas qui illustre la ngligence de laspect cyberscurit ? Les pirates informatiques se servent de ranongiciels pour prendre en otage les ordinateurs de leurs victimes. Ces derniers exigent en gnral le paiement dune ranon contre laquelle ils promettent la victime de lui restituer ses donnes. Le cas WannaCry rapport sur cette plateforme… Poursuivre la lecture Un nime cas qui illustre la ngligence de l’aspect cyberscurit ?

De mystérieuses bosses apparaissent sous l’écran de certains Pixel 8 Pro

Certains propriétaires de Google Pixel 8 Pro ont eu la mauvaise surprise de constater que des petites bosses apparaissaient sous l’écran de leur smartphone. Certains propriétaires de Pixel 8 Pro ont remarqué des bosses circulaires à plusieurs endroits sur l’écran, qui semblent être le résultat de quelque chose qui appuie sur le dessous du panneau… Poursuivre la lecture De mystérieuses bosses apparaissent sous l’écran de certains Pixel 8 Pro

Livres Dbuter – Algorithmique : Livres en franais

La science des donnes se veut la mode, ce qui incite la publication de nombreux livres sur ce sujet. Les axes d’approche sont multiples et varis : du ct purement acadmique (les algorithmes d’apprentissage, tudis dans l’abstrait) l’extrme pragmatique (utiliser ces algorithes commes des botes noires). Cet ouvrage se place entre ces deux extrmes, ce… Poursuivre la lecture Livres Dbuter – Algorithmique : Livres en franais

C’est open bar pour Spotify sur le Play Store de Google

Google a déroulé le tapis rouge pour que Spotify reste disponible dans le Play Store. Le service de streaming reverse entre 0 et 4 % de commission au contrôleur d’accès sur le prix d’un abonnement souscrit depuis l’application Android ! Beaucoup d’éditeurs aimeraient bien profiter de cette largesse. Contrairement à Apple qui n’autorise pas (pas encore) le… Poursuivre la lecture C’est open bar pour Spotify sur le Play Store de Google

Amazon nous sort une offre inédite qui fait rêver tout le monde

La Xbox Series X est la plus performante des consoles de Microsoft et elle vient rivaliser avec la PS5. Pour le Black Friday, Amazon n’hésite pas à baisser le prix de celle qui sera l’une des consoles les plus populaires sous le sapin à Noël. Alors que la PS5 est en rupture de stock (à… Poursuivre la lecture Amazon nous sort une offre inédite qui fait rêver tout le monde

Si vous êtes radin, cet iPad 10 vendu sur Amazon est à un prix délirant

C’est le début de la Black Friday Week et Amazon s’attaque à toutes les plus grandes marques dans la tech. Parmi elles, il y a forcément Apple et sa gamme de produits. Smartphones, ordinateurs, écouteurs et tablettes sont concernés. Les iPad 10 sont à un tarif imbattable via une vente flash limitée. Ce lundi, Amazon… Poursuivre la lecture Si vous êtes radin, cet iPad 10 vendu sur Amazon est à un prix délirant

Le Galaxy S24 aura droit à son propre raccourci Instagram sur l’écran de verrouillage

Le constructeur coréen travaillerait main dans la main avec Instagram pour intégrer un raccourci d’accès direct au réseau social depuis l’écran verrouillé de son futur Galaxy S24. Le Samsung Galaxy S24, dont la sortie devrait intervenir très prochainement, sera-t-il le smartphone préféré des influenceurs ? C’est en tout cas bien parti pour. Samsung serait en effet… Poursuivre la lecture Le Galaxy S24 aura droit à son propre raccourci Instagram sur l’écran de verrouillage

Apple fustige à nouveau les alternatives à l’App Store

Apple va bientôt devoir ouvrir l’iPhone aux magasins alternatifs à l’App Store. Contraint par l’Union européenne, le géant américain continue néanmoins de fustiger le sideloading. Pour Apple, cette décision va restreindre le choix de ses clients tout en les mettant en danger… En mars prochain, le DMA (Digital Markets Act) le règlement européen sur les marchés… Poursuivre la lecture Apple fustige à nouveau les alternatives à l’App Store

Apple serait obligé de reporter la sortie

Apple serait finalement obligé de reporter la sortie américaine du Vision Pro. Les nombreux préparatifs visant à encadrer la commercialisation du casque auraient contraint le géant californien à revoir son calendrier. Apple prépare activement la sortie du Vision Pro, son premier casque de réalité mixte, sur le marché américain. D’après Mark Gurman, journaliste chez Bloomberg… Poursuivre la lecture Apple serait obligé de reporter la sortie

En tant que « visiteur », Sam Altman retourne aux bureaux d’OpenAI

Pour la deuxième journée de négociation, dimanche, investisseurs et employés ont tenté de renverser la balance et plaider pour le retour de l’ancien CEO d’OpenAI, Sam Altman. Ce dernier s’est présenté l’après-midi dans les locaux, avec un badge temporaire. Mais pourquoi donc Sam Altman a-t-il posté, dimanche après-midi à San Francisco, un selfie avec un… Poursuivre la lecture En tant que « visiteur », Sam Altman retourne aux bureaux d’OpenAI

Pour 70 euros au lieu de 158, vous pouvez protéger votre logement grâce au kit vidéo Blink

Pour Black Friday, vous avez l’occasion de mettre la main sur ce pack Blink avec une caméra de surveillance et une sonnette vidéo sur Amazon. Par contre, pensez bien à faire vite pour arriver avant les ruptures de stock. Amazon ne lésine pas sur les offres flash pour cette nouvelle édition de Black Friday. À… Poursuivre la lecture Pour 70 euros au lieu de 158, vous pouvez protéger votre logement grâce au kit vidéo Blink

Comment réparer le chargeur MagSafe d’un MacBook ?

Si vous possédez un MacBook un peu ancien, il y a de fortes chances pour le câble du chargeur MagSafe de votre MacBook soit en mauvais état. Au fil du temps, le câble se dénude, est les fils qui se trouvent sous la gaine en plastique finissent par se sectionner, rendant le chargeur inopérant. C’est… Poursuivre la lecture Comment réparer le chargeur MagSafe d’un MacBook ?

Starship décolle pour la deuxième fois, et évite le chaos pour la première fois

Aucun des 33 moteurs de la méga-fusée de SpaceX ne s’est éteint pendant le décollage. Un avancement majeur qui a permis à la mission de ne pas se solder par une explosion précoce du vaisseau et le chaos sur le pas de tir. Au SpaceX Starbase près de Boca Chica au Texas, la société aérospatiale… Poursuivre la lecture Starship décolle pour la deuxième fois, et évite le chaos pour la première fois

le monde de la tech réagit à l’annonce d’OpenAI

Le visage du boom de l’intelligence artificielle, qui lançait ChatGPT il y a un an, va devoir se trouver un nouveau projet. Dans la tech, plusieurs personnalités ont réagi à cette annonce soudaine, avec beaucoup de stupéfaction. Le remaniement n’était pas prévu. Vendredi soir, le conseil d’administration d’OpenAI, la société d’intelligence artificielle derrière ChatGPT, GPT-4… Poursuivre la lecture le monde de la tech réagit à l’annonce d’OpenAI

les 10 fonctions cachées à activer de toute urgence

Vous ne le savez peut-être pas, mais le navigateur Web de Google embarque un certain nombre de fonctionnalités cachées. Pour tester les futures fonctions qui seront rajoutées dans les prochaines mises à jour de son navigateur Web, Google les intègre à son navigateur à des fins de test, mais sans les activer pour le grand… Poursuivre la lecture les 10 fonctions cachées à activer de toute urgence

La nouvelle IA de Google génère de la musique accrocheuse et respectueuse des artistes

L’intelligence artificielle générative continue de prendre la place des artistes de chair et de sang, cette fois dans le secteur de la musique avec le lancement chez Google de Lyria. Ce nouveau modèle, développé par DeepMind et mis à profit par YouTube, est une boîte à outils pour générer de la musique synthétique. En janvier… Poursuivre la lecture La nouvelle IA de Google génère de la musique accrocheuse et respectueuse des artistes

Le prix du drone DJI Mini 2 SE se crashe, Amazon sans pitié avec le best-seller

Le drone DJI Mini 2 SE est un modèle apprécié pour sa légèreté et son format compact, ce qui ne l’empêche pas de compter sur des qualités techniques puissantes. Avec ce deal signé Amazon, vous pouvez obtenir le pack complet à prix bas pour Black Friday. DJI est la marque de drones de référence auprès… Poursuivre la lecture Le prix du drone DJI Mini 2 SE se crashe, Amazon sans pitié avec le best-seller

OpenAI vire Sam Altman, son fondateur et (ex) CEO

Sam Altman, le visage public d’OpenAI, s’est fait montrer la porte de sortie par le conseil d’administration de l’entreprise. Un limogeage surprise qui interroge sur la probité de l’ex-dirigeant. Le vendredi soir est souvent un moment de prédilection pour les annonces de mauvaises nouvelles. Le conseil d’administration d’OpenAI a avisé du limogeage de Sam Altman,… Poursuivre la lecture OpenAI vire Sam Altman, son fondateur et (ex) CEO

Les technologies hrites entravent l’volution vers l’authentification sans mot de passe sur le lieu de travail, selon une tude de Delinea

Les donnes de l’enqute rvlent que les entreprises remettent plus tard la mise en uvre de mthodes d’authentification telles que la biomtrie et les passkeys, car les technologies hrites et les exigences en matire de conformit posent des problmes. Delinea, spcialiste des solutions qui tendent de faon continue la gestion des accs privilges (PAM, Privileged… Poursuivre la lecture Les technologies hrites entravent l’volution vers l’authentification sans mot de passe sur le lieu de travail, selon une tude de Delinea

Une autre Apple Watch Ultra plus foncée est possible

Ce n’est pas tout à fait l’Apple Watch Ultra « noir sidéral » que beaucoup espèrent, mais on s’en rapproche. Un prototype de la grosse montre d’Apple présente un dos en céramique foncé. Il est possible de commander l’Apple Watch Ultra dans n’importe quelle couleur de l’arc-en-ciel, pourvu que ce soit le gris souris du titane brossé,… Poursuivre la lecture Une autre Apple Watch Ultra plus foncée est possible

Le pire mot de passe le plus utilis en France en 2023 est de loin « 123456 » avec plus de 86 000 entres sur le Web, Il faut moins d’une seconde un pirate pour le dchiffrer

L’utilisation de mots de passe faibles reste largement rpandue parmi les internautes du monde entier malgr les sensibilisations des experts en cyberscurit. Une nouvelle enqute de la socit NordPass rvle que le pire mot de passe le plus utilis dans le monde en 2023 est de loin « 123456 ». Rien qu’en France, l’enqute a compt plus… Poursuivre la lecture Le pire mot de passe le plus utilis en France en 2023 est de loin « 123456 » avec plus de 86 000 entres sur le Web, Il faut moins d’une seconde un pirate pour le dchiffrer

Microsoft dvoile sa stratgie pour l’IA, le Cloud, et la scurit, ainsi que pour Windows, Copilot, ChatGPT, GTP-4, Azure, et Microsoft Office 365

Alors que nous arrivons la fin de l’anne 2023, presque tous les secteurs d’activit subissent une transformation collective – dcouvrant des mthodes de travail entirement nouvelles grce aux progrs de l’IA. Microsoft Ignite est une vitrine des avances dveloppes pour aider les clients, les partenaires et les dveloppeurs atteindre la valeur totale de la technologie… Poursuivre la lecture Microsoft dvoile sa stratgie pour l’IA, le Cloud, et la scurit, ainsi que pour Windows, Copilot, ChatGPT, GTP-4, Azure, et Microsoft Office 365

Ultenic U12 Vesla avec Laser Vert est à prix choc (-30%)

Le Ultenic U12 Vesla, la Formule 1 des aspirateurs avec une finition impeccable sans effort, s’offre un prix fou pour le Black Friday. Ça y est, le Black Friday est enfin là. Si vous attendiez ce rendez-vous incontournable pour vous offrir un aspirateur digne de ce nom sans faire un trou dans votre budget, cela… Poursuivre la lecture Ultenic U12 Vesla avec Laser Vert est à prix choc (-30%)

Bleue ou verte, de quelle couleur sera la bulle des messages RCS chez Apple ?

Tout le monde aurait pris l’annonce d’Apple à la blague si on avait été un 1er avril, mais puisque ce n’est pas le cas, c’est vrai : le constructeur informatique va bel et bien prendre en charge le RCS, la nouvelle génération du SMS. Le support est prévu pour l’année prochaine, mais d’ores et déjà Apple… Poursuivre la lecture Bleue ou verte, de quelle couleur sera la bulle des messages RCS chez Apple ?

Pour le Black Friday, les montres Garmin Fenix 7 sont à un prix difficile à croire ⚡️

Amazon est le seul e-commerçant à avoir le droit de faire des rabais sur les montres GPS de Garmin. Et encore, c’est très contrôlé puisque les seules offres sont disponibles lors du Black Friday. Autant en profiter ! La Black Friday Week se déroule de ce vendredi 17 jusqu’au 27 novembre sur Amazon cette année et… Poursuivre la lecture Pour le Black Friday, les montres Garmin Fenix 7 sont à un prix difficile à croire ⚡️

L’application de messagerie prive Signal estime que d’ici 2025, elle aura besoin d’environ 50 millions de dollars par an pour fonctionner Et donne tous les dtails

Signal est l’application de messagerie vritablement prive la plus utilise au monde, et nos technologies cryptographiques offrent des niveaux de confidentialit supplmentaires au-del de l’application Signal elle-mme. Depuis son lancement en 2013, le protocole Signal, notre technologie de chiffrement de bout en bout, est devenu la norme de facto pour les communications prives, protgeant le… Poursuivre la lecture L’application de messagerie prive Signal estime que d’ici 2025, elle aura besoin d’environ 50 millions de dollars par an pour fonctionner Et donne tous les dtails

Les rapports sur la mort du mot de passe sont largement exagrs 68% des dcideurs informatiques affirment que les mots de passe ne sont pas morts, selon une enqute de Delinea

Cela fait des annes que l’on entend des prdictions sur la fin du mot de passe, mais une nouvelle enqute mene auprs de 300 dcideurs informatiques amricains rvle que 68 % d’entre eux affirment que les mots de passe ne sont pas morts et que 53 % pensent qu’ils sont simplement en train d’voluer vers… Poursuivre la lecture Les rapports sur la mort du mot de passe sont largement exagrs 68% des dcideurs informatiques affirment que les mots de passe ne sont pas morts, selon une enqute de Delinea

Best-seller au Single Day, le Poco X5 se prend une nouvelle claque à Black Friday (-40%)

Les Poco X5 et X5 Pro de Xiaomi sont les smartphones abordables et ultra-performants par excellence. Si vous n’avez pas plus de 300 euros à mettre dans un téléphone, vous ne pouvez pas trouver mieux que ces produits. Il y a quelques jours, AliExpress organisait le Singles Day avec des réductions massives sur des milliers… Poursuivre la lecture Best-seller au Single Day, le Poco X5 se prend une nouvelle claque à Black Friday (-40%)

Un groupe de ransomwares dpose une plainte auprs de la SEC contre sa victime pour n’avoir pas divulgu une cyberattaque, Une tactique indite visant lui mettre la pression pour payer la ranon

Le groupe de ransomwares ALPHV (BlackCat) a dcid cette semaine de signaler aux autorits amricaines que sa victime a viol les lois fdrales en vigueur en cas de cyberattaque importante. Il a dpos une plainte auprs de la Securities and Exchange Commission (SEC) des tats-Unis contre la socit de logiciels MeridianLink pour n’avoir pas signal… Poursuivre la lecture Un groupe de ransomwares dpose une plainte auprs de la SEC contre sa victime pour n’avoir pas divulgu une cyberattaque, Une tactique indite visant lui mettre la pression pour payer la ranon

Le Conseil constitutionnel censure l’activation des smartphones à distance qui enfreint le droit à la vie privée

Le gouvernement ne pourra pas activer les smartphones à distance pour écouter et filmer à l’insu de leurs propriétaires, dans le cadre d’enquêtes de police. Le Conseil constitutionnel a censuré la disposition. Une disposition, inscrite dans la loi d’orientation et de programmation du ministère de la justice pour la période 2023-2027, inquiétait tout particulièrement les… Poursuivre la lecture Le Conseil constitutionnel censure l’activation des smartphones à distance qui enfreint le droit à la vie privée

96 % des entreprises sont vulnrables en raison d’une mauvaise gestion des secrets Et plus de 70 % ont subi des violations lies aux secrets au cours des 2 dernires annes, d’aprs Akeyless Security

Une nouvelle tude d’Akeyless Security rvle que les environnements DevOps et multicloud modernes sont susceptibles de subir des violations lies aux secrets et que plus de 70 % des organisations ont subi des violations d’informations d’identification, de certificats et de cls au cours des deux dernires annes. Bas sur les rponses de plus de 200… Poursuivre la lecture 96 % des entreprises sont vulnrables en raison d’une mauvaise gestion des secrets Et plus de 70 % ont subi des violations lies aux secrets au cours des 2 dernires annes, d’aprs Akeyless Security

Les dveloppeurs ne semblent pas pouvoir s’empcher de divulguer des informations sensibles dans du code accessible au public, d’aprs une enqute Qui dvoile de mauvaises pratiques de codage

En dpit de plus d’une dcennie de rappels, d’incitations et de harclements, un nombre surprenant de dveloppeurs ne parviennent toujours pas dbarrasser leur code des informations sensibles qui donnent les cls de leur royaume quiconque prend le temps de les chercher. De nombreuses de ces tares sont le fait de trs grandes entreprises qui disposent… Poursuivre la lecture Les dveloppeurs ne semblent pas pouvoir s’empcher de divulguer des informations sensibles dans du code accessible au public, d’aprs une enqute Qui dvoile de mauvaises pratiques de codage

Les trois principales craintes des entreprises la suite d’une violation du cloud sont l’atteinte la rputation (39 %), la perte de donnes (36 %) et de revenus (35 %) Selon un rapport d’Illumio

la suite d’une violation du cloud, les trois principales inquitudes des entreprises sont l’atteinte la rputation et la perte de confiance du public (39 %), la perte de donnes sensibles (36 %) et la perte de services gnrateurs de revenus (35 %). Un nouveau rapport d’Illumio, bas sur une enqute mene par Vanson Bourne auprs… Poursuivre la lecture Les trois principales craintes des entreprises la suite d’une violation du cloud sont l’atteinte la rputation (39 %), la perte de donnes (36 %) et de revenus (35 %) Selon un rapport d’Illumio

96 % des organisations sont vulnrables en raison d’une mauvaise gestion des secrets, et plus de 70 % ont t victimes de violations lies aux secrets D’aprs une tude d’Akeyless Security

Une nouvelle tude d’Akeyless Security rvle que les environnements DevOps et multicloud modernes sont susceptibles de subir des violations lies aux secrets et que plus de 70 % des organisations ont subi des violations d’informations d’identification, de certificats et de cls au cours des deux dernires annes. Bas sur les rponses de plus de 200… Poursuivre la lecture 96 % des organisations sont vulnrables en raison d’une mauvaise gestion des secrets, et plus de 70 % ont t victimes de violations lies aux secrets D’aprs une tude d’Akeyless Security

90 % des PME craignent les ransomwares, mais 65 % d’entre elles ne pensent pas en tre la cible, d’aprs une tude d’OpenText

Selon un nouveau rapport, 90 % des PME sont extrmement ou assez proccupes par une attaque de ransomware, alors que 65 % d’entre elles ne pensent pas ou ne sont pas sres d’tre la cible d’un ransomware. La dernire tude Cybersecurity Global Ransomware Survey d’OpenText montre une similitude dans la faon dont les PME et… Poursuivre la lecture 90 % des PME craignent les ransomwares, mais 65 % d’entre elles ne pensent pas en tre la cible, d’aprs une tude d’OpenText

Arrêtez d’avoir peur de perdre vos fichiers avec Stellar Data Recovery Professional

Grâce à Stellar Data Recovery Professional, vous allez pouvoir récupérer les fichiers et les documents que vous avez perdus ou supprimés sans faire exprès. Il n’y a rien de plus angoissant que de perdre des documents, des photos ou autres fichiers. Que cela soit des précieux souvenirs ou des documents extrêmement importants, cette situation génère… Poursuivre la lecture Arrêtez d’avoir peur de perdre vos fichiers avec Stellar Data Recovery Professional

Évitez à votre Mac de ralentir avec cet outil facile à utiliser

Si votre Mac perd sa vitesse, la Washing Machine d’Intego peut se présenter comme votre meilleur allié pour optimiser votre ordinateur. Avec le temps, il n’est pas rare qu’un ordinateur se mette à ralentir à son lancement ou à l’utilisation des applications. Même si les Mac sont connus pour être des appareils premium, cela peut… Poursuivre la lecture Évitez à votre Mac de ralentir avec cet outil facile à utiliser

L’arrt des Robotaxis Cruise s’tend et met en pause les trajets superviss et manuels Dans le but de rtablir la confiance du public tout en procdant un examen complet de la scurit

L’unit Cruise de General Motors suspend les trajets superviss et manuels en voiture et tend ses investigations. Cruise engagera un expert externe en scurit pour examiner les oprations et la culture de la compagnie en matire de scurit. L’unit de voitures sans chauffeur Cruise de General Motors a dclar qu’elle allait suspendre tous les trajets… Poursuivre la lecture L’arrt des Robotaxis Cruise s’tend et met en pause les trajets superviss et manuels Dans le but de rtablir la confiance du public tout en procdant un examen complet de la scurit