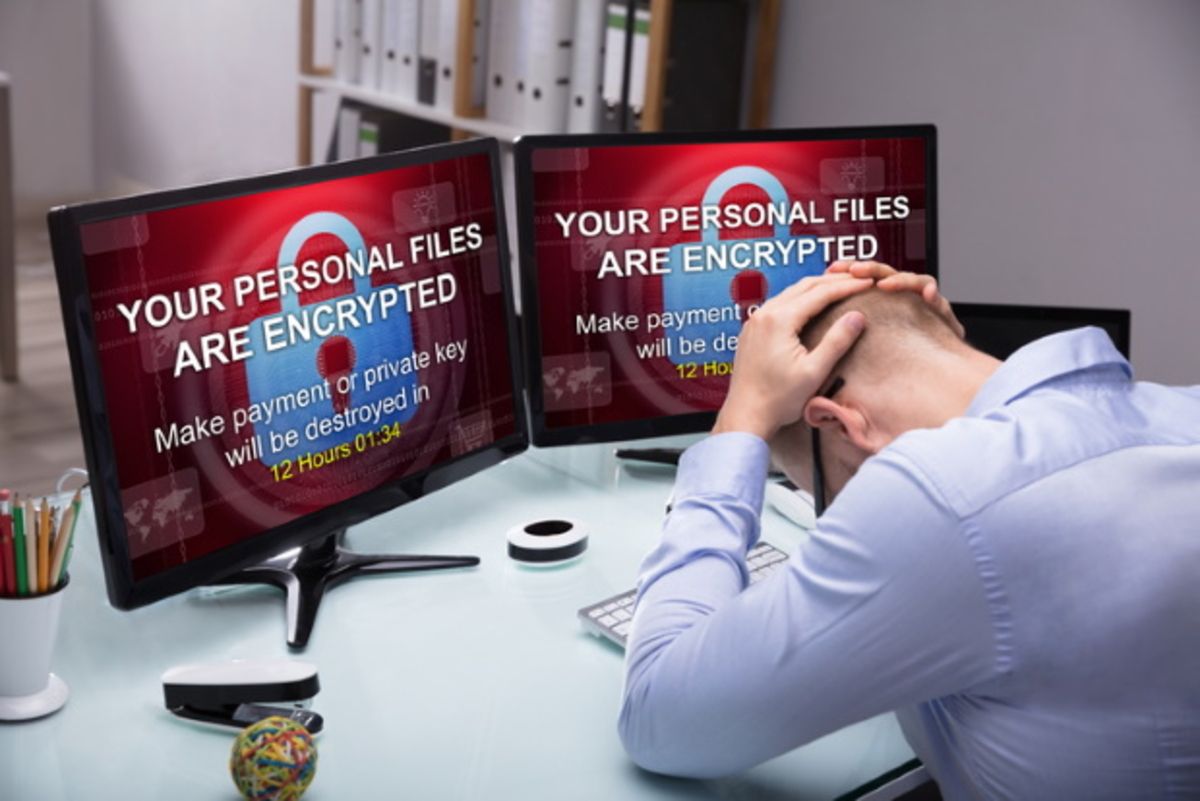

Une victime d’une attaque par ransomware a payé pour rétablir l’accès à son réseau, mais les cybercriminels n’ont pas respecté leur part du marché.

L’incident, tel que décrit par les chercheurs en cybersécurité de Barracuda Networks, s’est déroulé en août 2021, lorsque des pirates du groupe de ransomware BlackMatter ont utilisé un e-mail de phishing pour compromettre le compte d’une seule victime dans une entreprise dont le nom n’a pas été révélé.

À partir de ce point d’entrée initial, les attaquants ont pu étendre leur accès au réseau en se déplaçant latéralement autour de l’infrastructure, pour finalement parvenir au point où ils ont pu installer des outils de piratage et voler des données sensibles.

Les attaquants passent inaperçus

Le vol de données sensibles est devenu un élément courant des attaques par ransomware. Les criminels les exploitent dans le cadre de leurs tentatives d’extorsion, menaçant de les divulguer si l’argent n’est pas envoyé.

Les attaquants ont eu accès au réseau pendant au moins quelques semaines, semblant passer inaperçus avant que les systèmes ne soient chiffrés et qu’une rançon soit demandée en bitcoins.

Les agences de cybersécurité préviennent que, malgré le chiffrement des réseaux, les victimes ne devraient pas payer les demandes de rançon pour obtenir une clé de déchiffrement, car cela ne fait que montrer aux pirates que ces attaques sont efficaces.

Malgré cela, l’organisation non identifiée a choisi de payer la rançon après avoir négocié le paiement de la moitié de la demande initiale. Mais même si l’entreprise a cédé aux demandes d’extorsion, le groupe BlackMatter a quand même divulgué les données quelques semaines plus tard – une leçon qui montre qu’il ne faut jamais faire confiance aux cybercriminels.

Les intervenants en cybersécurité de Barracuda ont aidé l’entreprise prise au piège à isoler les systèmes infectés, à les remettre en ligne et à les restaurer à partir de sauvegardes. Après un audit du réseau, une authentification multifactorielle (MFA) a été appliquée aux comptes, ce qui suggère que l’absence de cette sécurité a permis aux attaquants d’obtenir et de conserver l’accès aux comptes.

Les attaques augmentent dans les secteurs clés

Quelques mois après l’incident, BlackMatter a annoncé sa fermeture, en recommandant à ceux qui utilisent le système de ransomware-as-a-service de passer à LockBit.

Selon le rapport de Barracuda, les attaques de ransomware sont en augmentation, avec plus du double d’attaques visant des secteurs clés, notamment la santé, l’éducation et les administrations locales. Les chercheurs signalent également que le nombre d’attaques par ransomware enregistrées contre des infrastructures critiques a quadruplé au cours de l’année dernière. Toutefois, le rapport indique qu’il existe des raisons d’être optimiste.

« La bonne nouvelle est que, dans notre analyse des attaques très médiatisées, nous avons constaté que moins de victimes payaient la rançon et que plus d’entreprises tenaient bon grâce à de meilleures défenses, notamment dans les attaques contre les infrastructures critiques », indique le rapport.

Outre l’application de la MFA, les entreprises peuvent prendre d’autres mesures pour sécuriser leur réseau contre les ransomwares et les cyberattaques, notamment en mettant en place une segmentation du réseau, en désactivant les macros pour empêcher les attaquants de les exploiter dans des courriers électroniques de phishing et en veillant à ce que les sauvegardes soient stockées hors ligne.

Il est également recommandé aux organisations d’appliquer les mises à jour de sécurité le plus rapidement possible pour empêcher les attaquants de cibler les vulnérabilités connues pour accéder aux comptes et aux réseaux.

Source : ZDNet.com