Des pirates inondent la Toile avec des applications mobiles vérolées, capable de siphonner en douce les portefeuilles des utilisateurs.

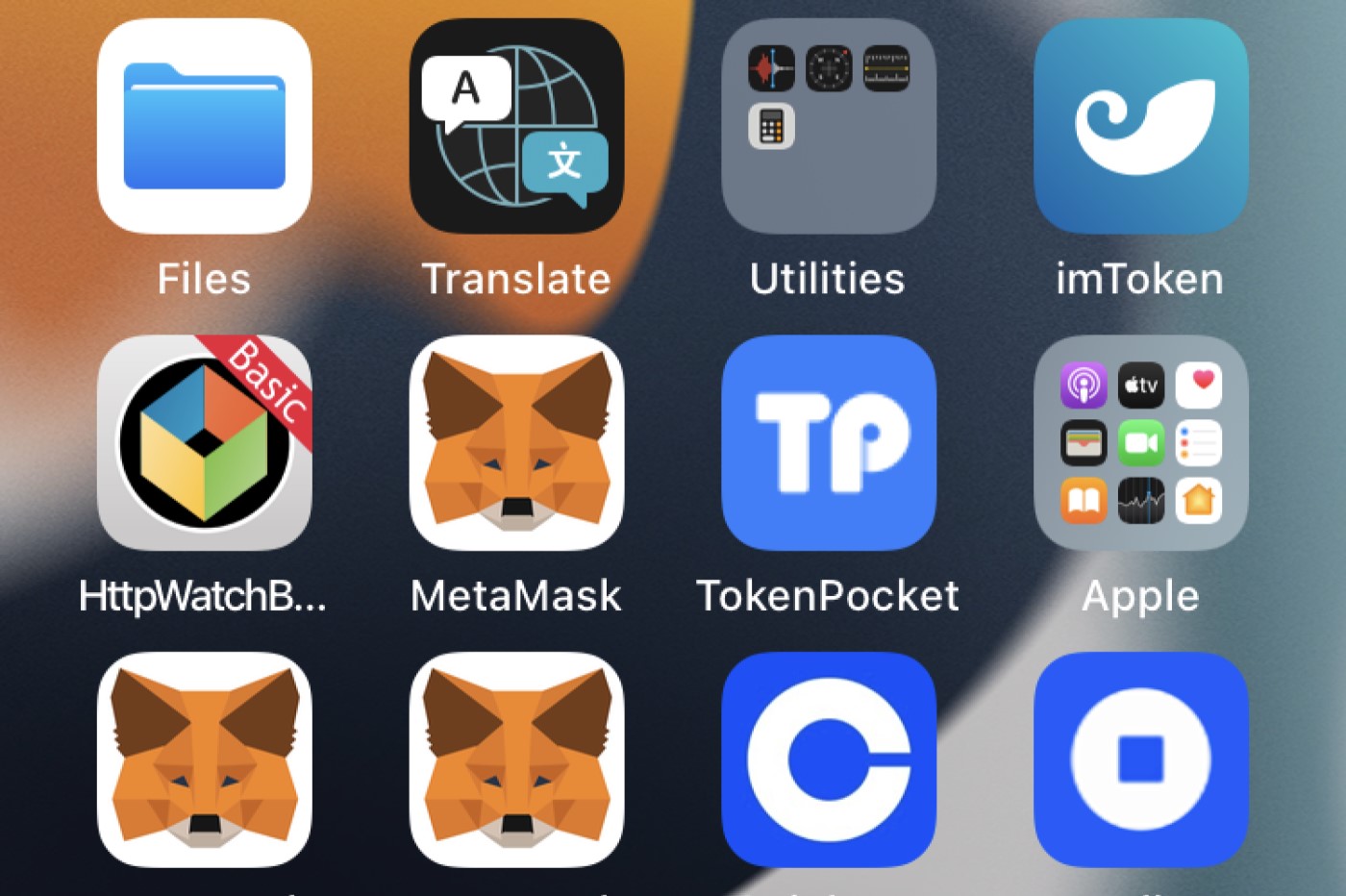

Ce n’est pas parce que le marché des cryptomonnaies est en berne que les pirates ont abandonné le terrain. Bien au contraire. Les chercheurs de Confiant viennent ainsi de révéler une opération à grande échelle baptisée « SeaFlower » où les victimes se font dérober leurs sous virtuels par le biais de faux portemonnaies à l’effigie de marques connues : Coinbase, Metamask, TokenPocket, imToken.

Ces logiciels disposent de la même étendue fonctionnelle que les originaux, mais avec un petit bonus : une backdoor qui va transférer aux pirates la « graine » du portefeuille crypto (« seed » en anglais), cette série aléatoire de mots qui permet de régénérer sa clé privée. À partir de là, les pirates peuvent prendre le contrôle du portefeuille et transférer la totalité du crypto-pactole.

Usurpation sur toute la ligne

Cette interception de la graine se fait juste après le moment où l’utilisateur crée un nouveau portefeuille ou en importe un qui existe déjà. L’opération se fait totalement en douce. Pour s’en apercevoir, il faut déchiffrer et analyser les flux de requêtes entrantes et sortants, par un dispositif de type « Man in the middle », ce que les chercheurs ont d’ailleurs fait.

Évidemment, les domaines qui récupèrent ces précieuses données imitent ceux de certaines marques crypto. Les chercheurs sont ainsi tombés sur metanask.cc (pour Metamask) ou trx.lnfura.org (pour Infura). Une technique classique pour brouiller les pistes. Pour diffuser leurs applications vérolées, les pirates créent simplement des sites qui usurpent l’identité des véritables éditeurs. Et visiblement, ils maîtrisent tous les arcanes de l’optimisation SEO, car ce sont les moteurs de recherche qui leur amènent la majorité des victimes potentielles. Celui de Baidu est tout particulièrement utilisé. Simple et efficace.

Du même acabit que les pirates nord-coréens de Lazarus

À noter que ces pirates, qui sont probablement d’origine chinoise, ciblent aussi bien les utilisateurs Android que iOS. Dans ce dernier cas, ils s’appuient sur le mode de distribution « Enterprise/Developer Provisionning », qui permet d’installer des applications mobiles sur des iPhone sans passer par l’App Store. Ainsi, les pirates peuvent contourner les contrôles de sécurité qui y sont pratiqués.

La manière dont les backdoors sont implémentées dans les applications usurpées est également jugée astucieuse. C’est pourquoi les chercheurs de Confiant estime que pour le web3, SeaFlower constitue « la menace la plus sophistiquée sur le plan technique, directement après Lazarus », un groupe de pirates présumé nord-coréen très connu pour le vol de cryptomonnaies.

Il n’est pas très difficile de se protéger contre ce genre d’attaques. Il suffit de bien vérifier l’authenticité de l’application que l’on installe. Il est recommandé de toujours passer par les sites web officiels des éditeurs et de n’utiliser que les boutiques applicatives dominantes Apple AppStore et Google Play.

Source :

Bleeping Computer