Les cybercriminels disposent d’un vaste arsenal de stratégies et de tactiques différentes pour pirater un compte. Grâce à ces méthodes, les hackers peuvent s’emparer de vos identifiants, et de vos mots de passe, en un temps record. On vous explique comment les pirates arrivent à leurs fins.

Lors d’une conférence organisée à Athènes, Kaspersky, la société de cybersécurité russe, est longuement revenu sur le déroulement classique d’une cyberattaque. Durant la présentation, intitulée « Mission Impossible : un hack en une heure », les chercheurs en sécurité ont dressé le portrait de la majorité des attaques informatiques.

En règle générale, tout démarre avec une fuite de données. Pour orchestrer leur opération, les cybercriminels doivent d’abord trouver le moyen de s’emparer d’informations d’identification. Comme l’a expliqué Yuliya Novikova, la responsable de l’analyse et de la protection des traces numériques chez Kaspersky, les hackers cherchent surtout à mettre la main sur « une paire d’identifiants et de mots de passe ». Cette paire d’informations permet de compromettre un compte.

C’est ce compte compromis qui sert de point de départ à toute les cyberattaques. C’est par exemple le cas lorsqu’une entreprise se retrouve dans le collimateur des cybercriminels. Il suffit d’un compte piraté pour que toute l’infrastructure soit menacée. C’est exactement ce qu’il s’est passé lors du hack de LastPass, un important gestionnaire de mots de passe, fin 2022. Des pirates sont en effet parvenus à s’emparer des identifiants professionnels d’un ingénieur de l’entreprise par le biais de son ordinateur personnel.

« Si un cybercriminel dispose d’une paire d’identifiants et de mots de passe valides, il peut accéder à l’entreprise, à ses ressources, à son infrastructure, déployer l’attaque ou lancer le ransomware », explique Yuliya Novikova.

À lire aussi : L’une des pires cyberattaques de 2024 repose sur une incroyable négligence

Des malwares qui aspirent vos données

Les pirates disposent de plusieurs stratégies pour arriver à leurs fins. Tout d’abord, les hackers peuvent déployer un malware de type infostealer sur l’ordinateur de leurs cibles. Ces virus sont programmés pour récupérer une montagne de données sur les machines infectées. Les cybercriminels déploient parfois massivement ces logiciels malveillants, à la manière d’un immense filet de pêche, dans l’espoir de collecter des informations croustillantes sur une grande quantité d’ordinateurs.

« Vous ne remarquez rien, vous continuez à utiliser votre appareil comme d’habitude, mais InfoStealer récupère toutes vos saisies sur le clavier […]. Il peut voler vos données à partir du navigateur, tous les logins que vous conservez dans le navigateur peuvent être volés par un outil InfoStealer. Il s’empare également des informations de votre répertoire personnel, de sorte que tous vos fichiers privés peuvent être compromis par l’InfoStealer », résume l’analyste.

Au cours de ses investigations, Kaspersky s’est rendu compte que les virus considérés comme des voleurs de données étaient en forte recrudescence. L’an dernier, près de dix millions d’appareils ont été infectés par des infostealers, révèle la société russe. Il s’agit d’une augmentation de 643 % en l’espace de trois ans. En moyenne, les cybercriminels volent « 50,9 identifiants de connexion par appareil infecté ».

Les malwares infostealers sont d’ailleurs à l’origine d’un des plus importants hacks de l’année 2024. Grâce à des virus disséminés durant des années sur des ordinateurs, les pirates ont obtenu les identifiants de centaines de clients de Snowflake, un géant du cloud. Avec les identifiants, ils ont compromis les comptes de plus de 150 entreprises et accédé à leurs données confidentielles stockées en ligne.

Les tactiques pour craquer vos mots de passe

Par ailleurs, certains cybercriminels cherchent à pénétrer dans un compte d’une manière plus directe et plus brutale. Avec l’aide de logiciels automatisés, les pirates vont tester toutes les combinaisons afin de deviner votre code. C’est aussi le cas de certaines IA. Plus votre mot de passe est simple, plus l’algorithme utilisé par les hackers arrivera rapidement à ses fins.

Les cybercriminels peuvent même déterminer un mot de passe sur base du code chiffré, stocké par des entreprises sur les serveurs. Dans le but de protéger leurs usagers, la plupart des firmes prennent en effet la peine de chiffrer leurs mots de passe. Un mot de passe chiffré est un mot de passe transformé en une série de caractères incompréhensibles à l’aide d’un algorithme de chiffrement. Ce processus, souvent appelé cryptage, protège le mot de passe en le rendant illisible pour quiconque n’ayant pas la clé de déchiffrement.

Dans la foulée, Kaspersky dresse d’ailleurs un constat alarmant de la sécurité des mots de passe chiffrés. Pour deviner un mot de passe chiffré sans la clé de déchiffrement, il suffit en fait d’une carte graphique assez récente, comme le RTX 4090 de Nvidia, et d’un outil de récupération de mot de passe, hashcat. Ce programme, massivement utilisé pour tester la robustesse d’un code, peut exploiter la puissance des processeurs graphiques pour craquer rapidement un mot de passe.

« Ils n’ont pas besoin d’acheter de GPU. Il y a beaucoup de services sur le cloud qui permettent d’exploiter les GPU. Bien sûr, ils n’ont pas été conçus pour ce genre de choses. […] Ces GPU à la demande offrent essentiellement des services aux utilisateurs pour l’apprentissage automatique, pour la formation à l’IA […] Mais en fait, dans la plupart des cas, ils sont utilisés pour des attaques par force brute », explique l’analyste.

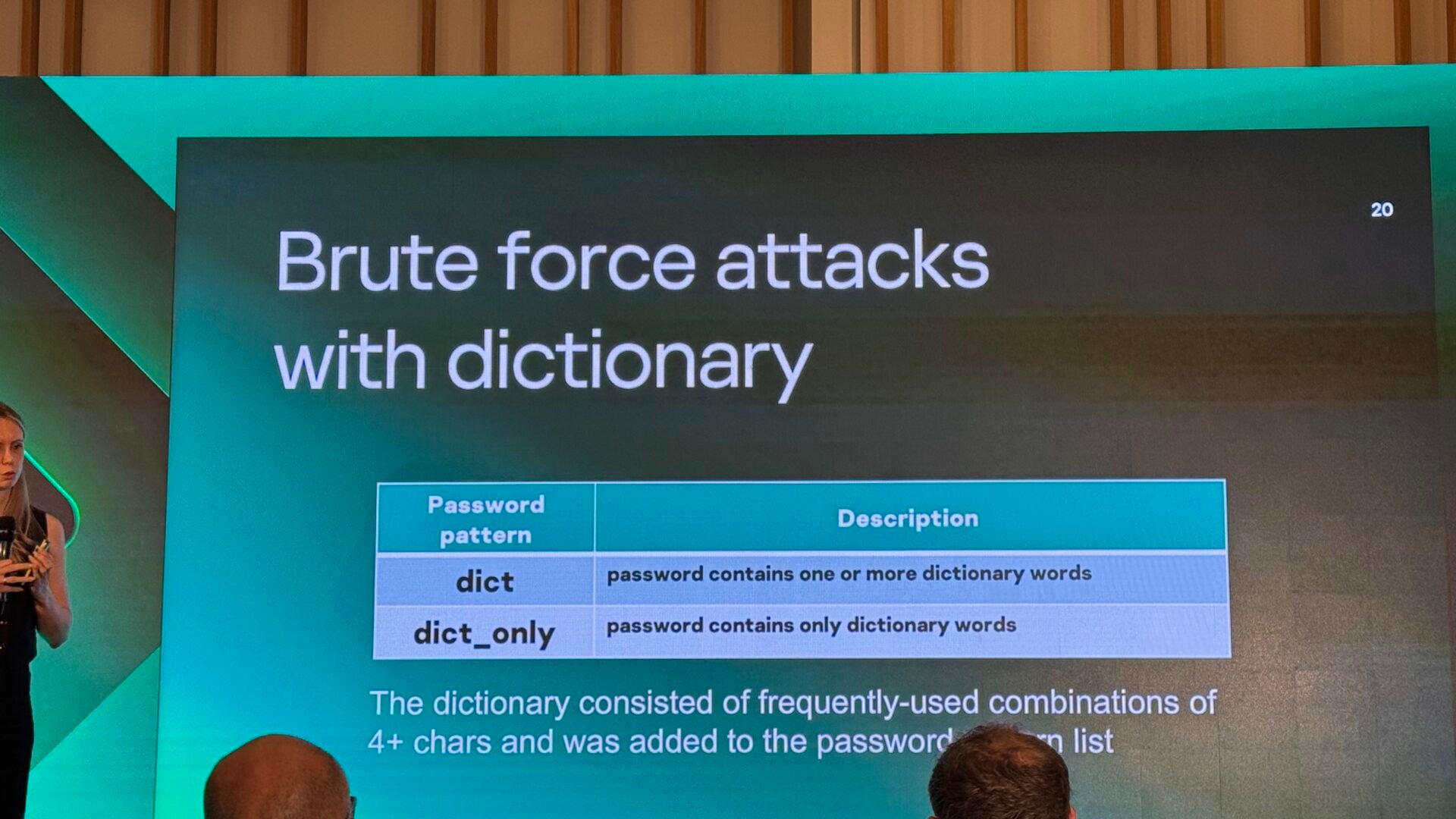

Outre la force brute, les cybercriminels s’appuient aussi sur des attaques par dictionnaire, qui consistent à entrer des listes de mots prédéfinies. En clair, les pirates testent les mots de passe les plus courants. Trop souvent, « les utilisateurs utilisent des mots du dictionnaire, comme des mots normaux, dans leur mot de passe, afin de mieux le mémoriser », regrette Yuliya Novikova. La liste des mots de passe les plus utilisés dans le monde le prouve.

Enfin, les attaquants peuvent aussi s’armer « d’algorithmes de devinette intelligents ». Ces algorithmes vont « calculer la fréquence de diverses combinaisons de caractères et faire des sélections d’abord à partir des combinaisons les plus courantes et jusqu’aux plus rares ». Kaspersky qualifie ce type de tactiques de « méthodes de force brute intelligentes ».

Des mots de passe trop faciles à craquer

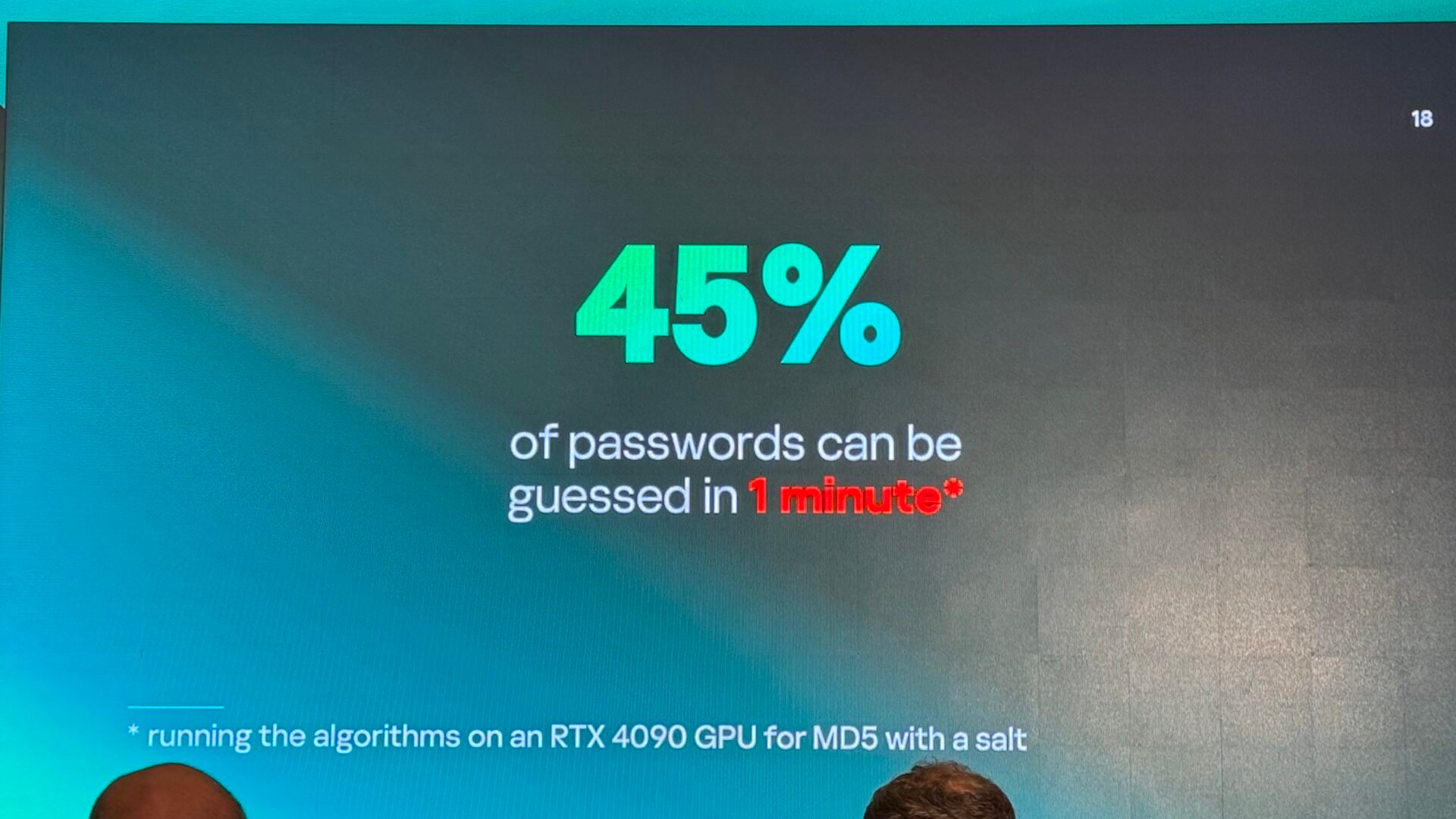

Selon les chercheurs russes, il faut « moins d’une heure » pour craquer « près de six mots de passe sur dix » avec ces tactiques. Pire, 45 % des « 193 millions de mots de passe du monde réel que nous avons analysés » ne tiennent pas plus d’une minute.

En fait, seuls 23 % des codes étudiés par Kaspersky peuvent être « considérés comme vraiment forts ». Ces mots de passe sont considérés comme résilients, car il faut plus d’un an pour les deviner. D’ici à ce que le pirate soit parvenu à craquer le mot de passe, l’utilisateur aura probablement changé celui-ci. C’est en tout cas la recommandation des experts, qui préconisent un changement tous les six mois.

Une fois que le pirate a obtenu vos identifiants, il va pouvoir pénétrer dans votre compte en ligne… sauf si vous avez pris le temps de configurer l’authentification à deux facteurs. Ce procédé de sécurité implique l’ajout d’un second facteur d’authentification pour accéder à vos comptes. En plus du mot de passe habituel, vous devez fournir un code reçu par SMS, par email ou généré par une application. Ce système représente un obstacle de taille pour les pirates. Malheureusement, les hackers ont trouvé le moyen de contourner la double authentification en se servant d’un robot OTP (One-Time Password). Ce robot est conçu pour contacter la victime et la convaincre de lui fournir le code d’authentification.

« Le robot OTP passe un appel au cours duquel il vous posera des questions ou se fera passer pour une organisation. Il vous demande de taper ce code directement sur le clavier pendant l’appel. Le robot reçoit ce code et l’envoie à un cybercriminel », résume Yuliya Novikova, qui soulignent que ces robots se chargent de tout le processus pour les cybercriminels, qui ne « sont pas seulement très créatifs, mais aussi paresseux ».

En combinant toutes ces stratégies, les cybercriminels peuvent orchestrer une cyberattaque en un temps record. C’est pourquoi on vous conseille de bien choisir vos mots de passe pour empêcher les pirates de s’en prendre à vous. Pour choisir un bon mot de passe réellement sécurisé, on vous recommande de choisir de longs codes complexes, qui mélangent des caractères variés. Par facilité, n’hésitez pas à vous tourner vers un générateur de mots de passe.

? Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.