Y a-t-il une sorte de loi karmique qui veut que quand une nouvelle technologie ou fonction est lancée pour faciliter la vie des utilisateurs, il y a quelque part quelqu’un qui cherche à la détourner de son usage premier pour causer encore plus de dégâts ? On pourrait être tenté de le croire.

Un progrès pour les utilisateurs

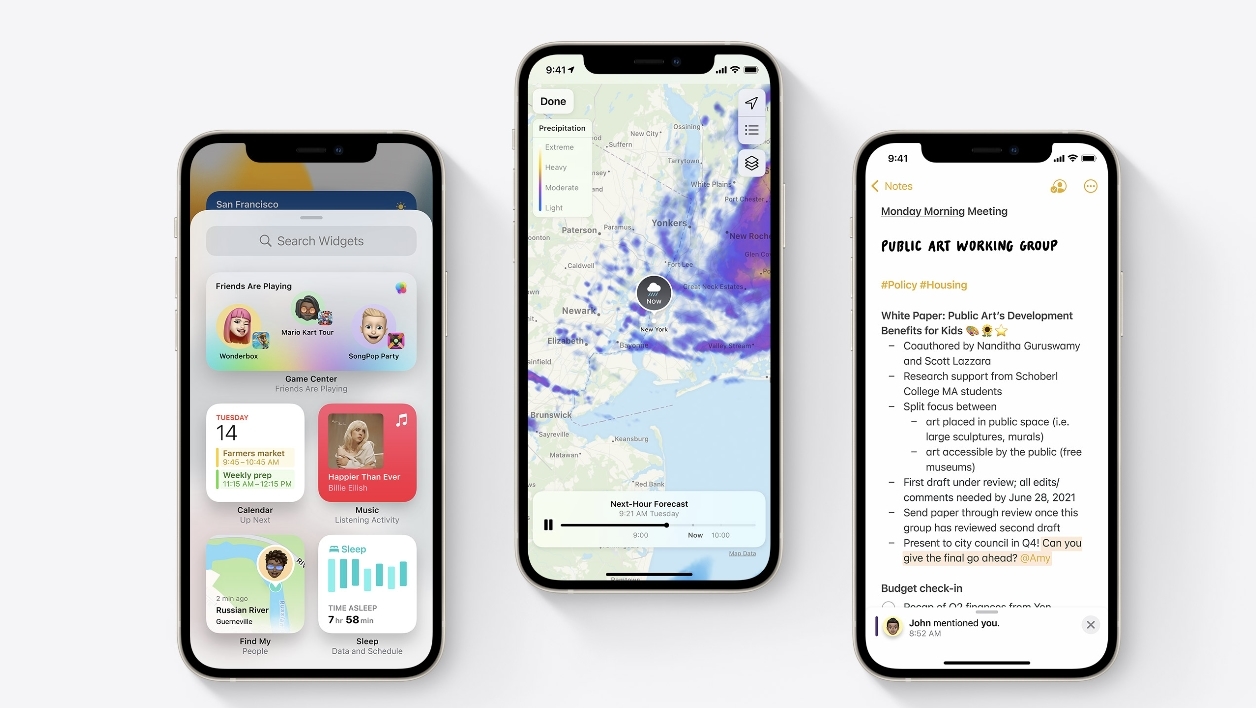

Ainsi, depuis iOS 15, les iPhone récents ne s’éteignent pas complètement, même quand ils sont… éteints. C’est une nouveauté, baptisée Low Power Mode (LPM), qu’il ne faut pas confondre avec le mode économie d’énergie (accessible dans Réglages/Batterie). Elle fait en sorte que certaines puces, comme les modules Bluetooth, Ultra Wide Band et NFC, restent actives quand l’iPhone s’éteint parce qu’il n’a plus assez de batterie ou parce que son utilisateur en a décidé ainsi.

Cette fonction permet de continuer à déverrouiller votre voiture avec votre smartphone, d’afficher vos cartes NFC pour le transport, pendant encore cinq heures après extinction de l’iPhone, ou de faciliter la localisation de l’appareil, et ce jusqu’à 24 heures après son arrêt. Parfait si vous égarez votre téléphone. Idéal, aussi, semble-t-il, pour permettre des attaques de malwares d’un nouveau genre.

A découvrir aussi en vidéo :

Le Mal(ware) ne dort jamais…

Des chercheurs allemands ont ainsi publié un article, intitulé Evil Never Sleeps : When Wireless Malware Stays On After Turning Off iPhones. On y apprend – et c’est vraisemblablement une première –, comment ils ont trouvé un moyen d’utiliser cet état de disponibilité permanente pour permettre l’exécution d’un malware.

Le module Bluetooth de l’appareil, essentiel pour la fonction Localiser, n’embarque aucun mécanisme pour signer numériquement ou chiffrer son micrologiciel. Or, les universitaires de Darmstadt ont trouvé un moyen d’exploiter cette faiblesse pour exécuter un firmware malveillant, qui permet de suivre la trace du smartphone ou de faire tourner de nouvelles fonctions, même quand l’iPhone est éteint.

Toutefois, si cet exploit montre le risque que représente le mode basse consommation de l’iPhone (non pas quand il cherche à économiser sa batterie, mais quand il est éteint), le danger est encore relativement réduit. En effet, il est nécessaire pour que « l’attaque » fonctionne que l’iPhone soit jailbreaké. Une tâche qui n’est pas des plus simples.

Une nouveauté qui va compliquer la protection des smartphones

Néanmoins, il est tout à fait possible d’imaginer que cette nouvelle méthode d’attaque puisse être couplée à l’utilisation d’autres outils avancés comme le tristement célèbre Pegasus, de la société d’espionnage informatique israélienne, NSO Group. Ce pourrait également être un moyen pour un attaquant de récupérer des données sensibles sans que l’utilisateur le sache ou puisse s’en douter puisque son appareil est éteint.

Le hack de firmware est très difficile à repérer en temps normal, mais il le devient encore plus quand le smartphone n’est pas censé fonctionner. Une méthode assez couramment employée, qui consiste à simuler une extinction de l’appareil, en coupant son écran, peut être détectée, car elle réduira l’autonomie de l’iPhone. Mais ce n’est pas le cas avec le LPM, expliquent les chercheurs de Darmstadt.

On savait jusqu’à présent qu’en cas de compromission d’un iPhone, le mode Avion n’était pas une garantie d’être protégé contre les vols de données. Mais le LPM ouvre évidemment de nouvelles portes, et autant de craintes.

Par ailleurs, puisque la fonction LPM est implémentée au niveau matériel, afin que les modules sans-fil puissent être activés sans intervention d’iOS, il n’est pas possible de développer un patch logiciel simple…

Les chercheurs allemands indiquent avoir soumis leur publication détaillée à Apple avant de la rendre publique. Le géant américain n’aurait toutefois fait aucun commentaire. Espérons que ses ingénieurs travaillent à une solution rapide. Il semblerait en tout cas bel et bien que chaque nouvelle fonction soit, pour les hackers, une nouvelle surface d’attaque, pas étonnant dès lors que le Low Power Mode d’iOS n’échappe pas à la règle…

Source : Ars Technica