L’erreur, nichée dans la citation du tribunal, a finalement donné lieu à un coup de théâtre. La 13e chambre correctionnelle du tribunal judiciaire de Paris a prononcé, jeudi 31 août en fin de soirée, la relaxe d’Hamza B., un ressortissant algérien de 35 ans qui était accusé d’être derrière plusieurs attaques par rançongiciel sur le territoire français. En cause, une imprécision dans les faits qui lui étaient reprochés : la justice s’est trompée dans le nom du logiciel malveillant qu’il était censé avoir utilisé.

Ce rebondissement vient nourrir un dossier qui était déjà plus qu’insolite. Une histoire qui remonte à l’été 2018, quasiment le siècle dernier dans le milieu du rançongiciel, ces outils malveillants utilisés pour infecter des ordinateurs et réseaux informatiques, chiffrer les fichiers des victimes pour les rendre inaccessibles et demander une rançon en échange du sésame pour récupérer ses données.

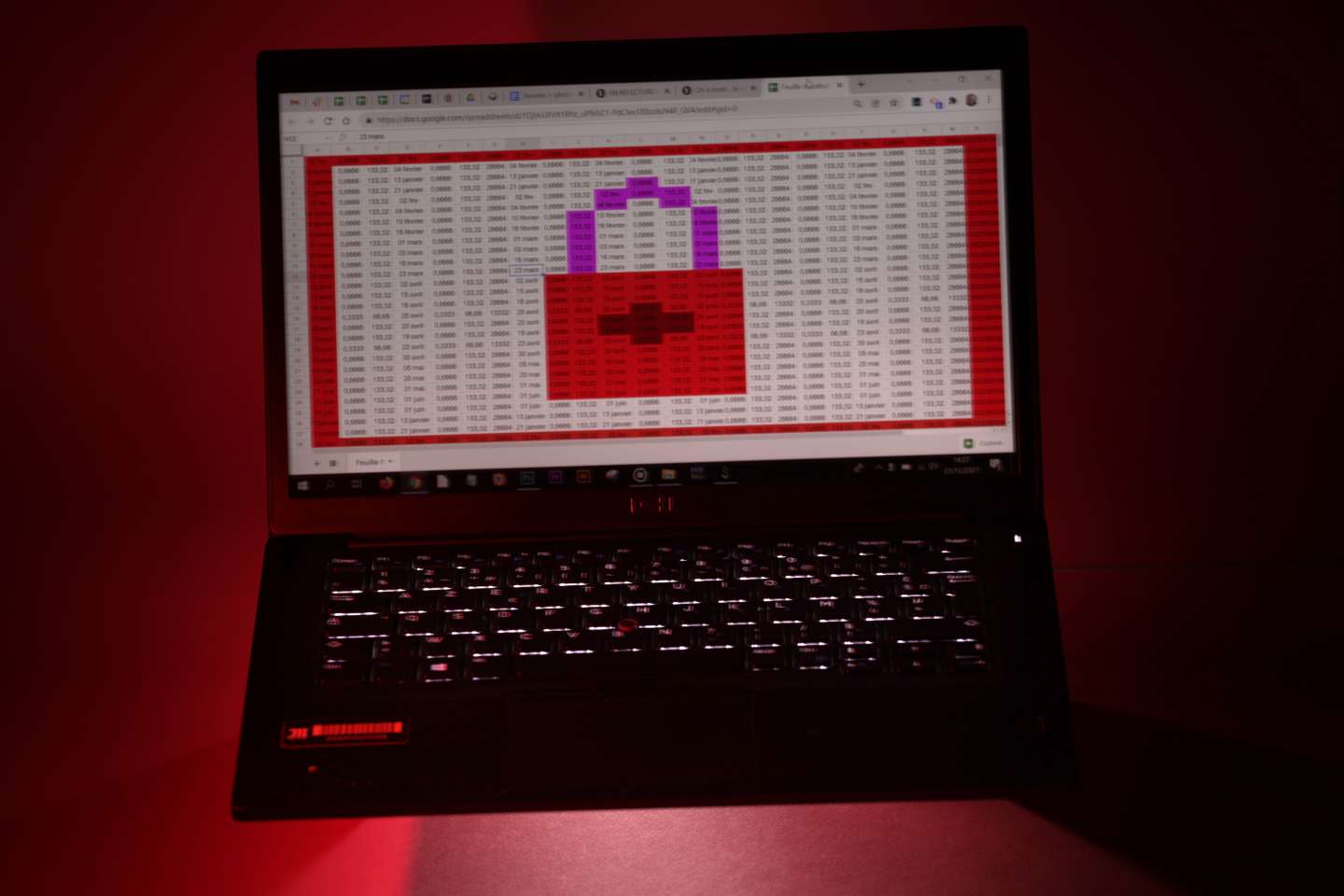

Au moment des faits, plusieurs entités françaises, dont des cabinets notariaux mais aussi des prisons, ont été ciblées et infectées par PyLocky, un logiciel très artisanal en comparaison de ce qui se fait aujourd’hui. Au rang des victimes, ciblées par l’envoi massif d’e-mails contenant des liens vérolés, se trouvaient notamment les centres pénitentiaires d’Orléans-Saran, Bourg-en-Bresse et Varennes-le-Grand, mais aussi le tribunal judiciaire de Lyon.

Condamné aux Etats-Unis

Les investigations, initialement lancées à la suite d’une plainte de la société Derichebourg et menées par la Brigade d’enquêtes sur les fraudes aux technologies de l’information de la préfecture de police de Paris (la Befti, aujourd’hui BL2C), mènent alors sur la piste de Hamza B., déjà incarcéré aux Etats-Unis dans une affaire de cybercriminalité. Selon le site spécialisé ZDNet, les enquêteurs ont notamment découvert, en enquêtant sur un serveur de messagerie utilisé pour des attaques, une adresse reliée au frère du prévenu, mais aussi, dans d’autres éléments du dossier, des adresses IP géolocalisées autour de la prison où il était détenu à l’époque.

Hamza B., précédemment connu sous le pseudonyme « BX1 », avait été condamné et incarcéré aux Etats-Unis pour avoir mené, au début des années 2010, des vagues de piratage s’appuyant sur deux logiciels malveillants tristement célèbres : SpyEye et Zeus. Deux « chevaux de Troie bancaires » (banking trojan) conçus pour infecter des ordinateurs et voler des identifiants. Ces outils sont généralement distribués à d’autres pirates qui peuvent à leur tour mener des attaques, le plus souvent très larges, en s’appuyant sur des réseaux d’ordinateurs infectés.

« BX1 » n’était pas directement le développeur de ces outils, mais il n’était pas non plus n’importe quel usager. Selon un document judiciaire américain, il avait développé un très large réseau d’ordinateurs vérolés (« botnet ») qu’il utilisait pour infecter d’autres machines en cascade et déployer, entre autres, des virus bancaires. Des captures d’écran de ses publications sur le forum de discussion Darkode, aujourd’hui fermé mais à l’époque place choisie par certains cyberdélinquants, montrent qu’il faisait la publicité de ses services, et notamment de la vente de réseaux d’ordinateurs compromis, à d’autres pirates. Lors de son arrestation en Thaïlande, en 2013, les enquêteurs américains avaient notamment saisi sur ses supports informatiques les données bancaires volées de plus de 200 000 personnes, ainsi que des éléments relatifs à un site qu’il était soupçonné d’utiliser pour revendre ces identifiants dérobés.

Rebondissements à l’audience

Le procès français de Hamza B., initialement prévu en mai, avait été renvoyé contre l’avis du parquet. L’audience s’est donc finalement tenue jeudi 31 août à Paris. Le prévenu y a assisté par visioconférence depuis sa prison de l’Arizona. Les sept heures d’audience, marquées par de nombreuses interruptions, ont été consacrées aux multiples recours mis en avant par les avocats de la défense, Mes Raphaël Chiche et Jérémie Nataf, qui soulignaient notamment ne pas avoir eu le temps nécessaire pour s’entretenir avec leur client avant l’audience, dans un dossier hautement technique et complexe.

Ils expliquaient par exemple n’avoir eu que quarante-cinq minutes de visioconférence avec Hamza B., et ce en présence d’un membre de l’administration pénitentiaire américaine, et ajoutaient que le prévenu n’avait pas pu recevoir le dossier qui lui avait été envoyé par ses conseils, le colis postal étant revenu à l’émetteur. Deux questions prioritaires de constitutionnalité, également soulevées par les conseils, avaient été rejetées.

Le Monde

Offre spéciale étudiants et enseignants

Accédez à tous nos contenus en illimité à partir de 8,99 euros par mois au lieu de 10,99 euros

S’abonner

Finalement, alors que le tribunal s’apprêtait à débattre des faits, Hamza B. s’est étonné, en écoutant le résumé des faits, d’entendre le nom du rançongiciel PyLocky, alors que la citation du tribunal faisait elle référence à un autre logiciel malveillant, appelé JobCrypter. Le parquet a fait valoir une erreur matérielle, mais après une dernière suspension, le tribunal a prononcé la relaxe et débouté les parties civiles.