Base sur les donnes anonymes de plus de 1,4 million de travailleurs, sur 360 000 incidents d’exfiltration de donnes et sur un large chantillon d’entreprises, dont 11 % du classement Fortune 100, cette tude rvle que des donnes allant des informations sur les clients au code source des logiciels sont exfiltres en grande quantit. Les… Poursuivre la lecture La Grande Dmission s’est accompagne d’un gigantesque vol de donnes, allant des informations sur les clients au code source des logiciels Selon une nouvelle tude de Cyberhaven

Catégorie : Sécurité

Sécurité

La Chine accuse la NSA d’avoir pirat son universit de recherche militaire pour voler des donnes

La Chine a accus la National Security Agency (NSA) des tats-Unis d’avoir men une srie de cyberattaques visant l’universit polytechnique Northwestern de la ville de Xi’an, axe sur la recherche aronautique et militaire, en juin 2022. Le Centre national chinois d’intervention d’urgence contre les virus informatiques a rvl ses conclusions la semaine dernire, et a… Poursuivre la lecture La Chine accuse la NSA d’avoir pirat son universit de recherche militaire pour voler des donnes

Les lacunes en matire de scurit du cloud exposent les actifs critiques de l’entreprise en seulement trois coups, selon un rapport d’Orca Security

L’tude rvle que les vulnrabilits connues, les actifs de stockage non scuriss et le non-respect des meilleures pratiques conduisent un chemin d’attaque moyen du cloud de seulement trois tapes pour atteindre les joyaux d’une organisation. Orca Security, spcialiste de l’innovation en matire de scurit du cloud, a publi le rapport 2022 State of the Public… Poursuivre la lecture Les lacunes en matire de scurit du cloud exposent les actifs critiques de l’entreprise en seulement trois coups, selon un rapport d’Orca Security

Google lance un nouveau programme de rcompense pour les vulnrabilits des logiciels open source (OSS VRP) Les rcompenses vont de 100 31 337 dollars, en fonction de la gravit de la vulnrabilit

Google n’est pas le seul proposer des programmes de primes aux bugs, qui incitent financirement les contributeurs reprer les vulnrabilits et les problmes de scurit dans ses logiciels. L’entreprise vient de lancer une nouvelle initiative appele « Programme de rcompense des vulnrabilits des logiciels open source » (OSS VRP). Comme son nom l’indique, ce nouveau programme se… Poursuivre la lecture Google lance un nouveau programme de rcompense pour les vulnrabilits des logiciels open source (OSS VRP) Les rcompenses vont de 100 31 337 dollars, en fonction de la gravit de la vulnrabilit

un logiciel malveillant combine une furtivit inhabituelle avec une suite complte de fonctions, les logiciels malveillants pour Linux sont en hausse et atteignent leur niveau le plus lev

Jusqu’ rcemment, en comparaison avec Windows, les dfenseurs du systme dexploitation Linux se complimentaient dtre largement ignors par les cybercriminels. Cependant, les nouvelles donnes montrent que les tendances des cyberattaques sont en train de changer. Selon les donnes prsentes par l’quipe d’Atlas VPN, le nombre de nouveaux logiciels malveillants Linux a atteint un niveau record… Poursuivre la lecture un logiciel malveillant combine une furtivit inhabituelle avec une suite complte de fonctions, les logiciels malveillants pour Linux sont en hausse et atteignent leur niveau le plus lev

un cadre accus d’avoir dguis une extorsion de donnes en prime de bug , en signant des accords de non-divulgation pour recevoir 100 000 dollars en bitcoins

Quelqu’un dans votre entreprise reoit un e-mail qui semble lgitime toutefois, en un seul clic sur un lien ou en un seul tlchargement d’une pice jointe, tout le monde est bloqu hors de votre rseau. Ce lien a tlcharg un logiciel qui tient dornavant vos donnes en otage. C’est une attaque par ranongiciel. Victime dune… Poursuivre la lecture un cadre accus d’avoir dguis une extorsion de donnes en prime de bug , en signant des accords de non-divulgation pour recevoir 100 000 dollars en bitcoins

Des scientifiques ont demand des tudiants d’essayer de tromper, Proctorio, un logiciel anti tricherie et ils ont russi

Depuis le dbut de la pandmie de COVID-19 de nombreux tudiants se sont retrouvs passer des examens sous la surveillance d’un logiciel de surveillance comme Proctorio, qui surveille les tudiants grce des systmes algorithmiques qui, entre autres, dtectent les mouvements des yeux, suivent les frappes du clavier et contrlent les entres audio. Pourtant, bien que… Poursuivre la lecture Des scientifiques ont demand des tudiants d’essayer de tromper, Proctorio, un logiciel anti tricherie et ils ont russi

Les appareils intelligents connects Internet devront se conformer des rgles strictes de l’Union europenne en matire de cyberscurit Sous peine de se voir infliger une amende ou d’tre bannis

Les appareils intelligents connects Internet, tels que les rfrigrateurs et les tlviseurs, devront se conformer des rgles strictes de l’Union europenne en matire de cyberscurit, sous peine de se voir infliger une amende ou d’tre bannis de l’Union, selon un document de la Commission europenne Les proccupations relatives aux attaques de cyberscurit se sont accrues… Poursuivre la lecture Les appareils intelligents connects Internet devront se conformer des rgles strictes de l’Union europenne en matire de cyberscurit Sous peine de se voir infliger une amende ou d’tre bannis

Le volume des menaces de ransomware dtectes entre janvier et juin de cette anne a atteint plus de 1,2 million par mois Les principales cibles sont l’ducation, les municipalits, et la sant

Les chercheurs ont constat un pic dans le nombre de fournisseurs de services qui ont t touchs par une attaque de ransomware. Les principales cibles restent toutefois cinq secteurs cls : l’ducation, les municipalits, les soins de sant, les infrastructures et la finance. Aprs avoir analys 106 attaques trs mdiatises, les chercheurs ont constat que… Poursuivre la lecture Le volume des menaces de ransomware dtectes entre janvier et juin de cette anne a atteint plus de 1,2 million par mois Les principales cibles sont l’ducation, les municipalits, et la sant

le gouvernement va autoriser les assureurs indemniser les victimes de ransomware, une orientation qui est susceptible d’encourager la croissance des demandes de ranons

Les assureurs pourront indemniser les victimes de ransomware qui se voient demander une ranon pour avoir nouveau accs leurs fichiers, condition que les entreprises portent plainte. Cette orientation est-elle la meilleure ? Le schma aux USA montre que les compagnies d’assurance participent l’augmentation des attaques de ransomwares. Mme lorsque les organismes publics et les entreprises… Poursuivre la lecture le gouvernement va autoriser les assureurs indemniser les victimes de ransomware, une orientation qui est susceptible d’encourager la croissance des demandes de ranons

La Chine accuse les tats-Unis de « dizaines de milliers » de cyberattaques, Ces attaques auraient permis la NSA de drober plus de 140 Go de « donnes sensibles » la Chine

Les autorits chinoises ont accus lundi les tats-Unis d’avoir lanc des « dizaines de milliers » de cyberattaque contre la Chine et d’avoir drob une grande quantit de donnes sensibles dans une universit de recherche publique. Le Centre national chinois de rponse aux urgences lies aux virus informatiques a dclar que la NSA a pirat la Northwestern… Poursuivre la lecture La Chine accuse les tats-Unis de « dizaines de milliers » de cyberattaques, Ces attaques auraient permis la NSA de drober plus de 140 Go de « donnes sensibles » la Chine

Le gestionnaire de mots de passe open source Bitwarden lve 100 millions de $ et attire les regards des utilisateurs sur ses atouts Dans un contexte de dbat sur la comparaison de diverses solutions

Le gestionnaire de mots de passe Bitwarden annonce la russite dune leve de fonds de 100 millions de dollars. La nouvelle attise les regards des utilisateurs sur ses atouts, notamment, louverture de son code source. Elle tombe dans un contexte de comparaisons de diverses solutions avec une question qui revient : quels sont les atouts… Poursuivre la lecture Le gestionnaire de mots de passe open source Bitwarden lve 100 millions de $ et attire les regards des utilisateurs sur ses atouts Dans un contexte de dbat sur la comparaison de diverses solutions

Un dveloppeur qui dirigeait un « empire » DDoS-for-Hire critique Cloudflare pour avoir protg l’industrie DDoS Tout en vendant des services pour attnuer de telles attaques

Cloudflare a suscit la polmique aprs avoir publi un billet de blog expliquant les circonstances dans lesquelles les sites Web abusifs sont ligibles ses services. Son PDG Matthew Prince et sa vice-prsidente Alissa Starzak ont tent de clarifier pourquoi l’entreprise modre parfois le contenu abusif et parfois non. C’est dans ce contexte qu’un dveloppeur qui… Poursuivre la lecture Un dveloppeur qui dirigeait un « empire » DDoS-for-Hire critique Cloudflare pour avoir protg l’industrie DDoS Tout en vendant des services pour attnuer de telles attaques

un pirate informatique affirme avoir vol plus de 2 milliards donnes d’utilisateurs, TikTok dment ces informations

Des informations selon lesquelles TikTok U.S. a t pirat ont commenc circuler, d’abord sur un forum en ligne consacr aux violations de donnes, puis sur Twitter pendant le week-end. TikTok dment ces rcentes allgations. Un groupe de pirates a publi des images de ce qu’ils prtendent tre une base de donnes TikTok contenant le code… Poursuivre la lecture un pirate informatique affirme avoir vol plus de 2 milliards donnes d’utilisateurs, TikTok dment ces informations

Six mois aprs la divulgation de la vulnrabilit Log4Shell, les instances vulnrables restent accessibles sur Internet et des personnes tentent de les exploiter Selon un rapport de Trustwave

partir des donnes recueillies par le moteur de recherche de priphriques Shodan, le rapport montre qu’au 9 juin 2022, 1 467 instances taient vulnrables Log4Shell. Ces instances vulnrables proviennent de la Fdration de Russie, des tats-Unis et de l’Allemagne, avec 266 (18 %), 215 (15 %) et 205 (15 %) htes, respectivement. Sur une note… Poursuivre la lecture Six mois aprs la divulgation de la vulnrabilit Log4Shell, les instances vulnrables restent accessibles sur Internet et des personnes tentent de les exploiter Selon un rapport de Trustwave

Quelqu’un a pirat le plus grand service de taxi de Russie et a ordonn tous les taxis disponibles de se rendre au mme endroit, Crant un embouteillage de plusieurs heures Moscou

Des dizaines de chauffeurs travaillant pour Yandex Taxi Moscou ont probablement eu une journe frustrante ce 1er septembre. Un pirate informatique a pntr dans l’application, envoyant des dizaines de voitures au mme endroit, ce qui a cr un embouteillage qui a dur jusqu’ trois heures. Les reprsentants de la socit ont expliqu l’embouteillage par les… Poursuivre la lecture Quelqu’un a pirat le plus grand service de taxi de Russie et a ordonn tous les taxis disponibles de se rendre au mme endroit, Crant un embouteillage de plusieurs heures Moscou

Les entreprises dpensent des milliards pour se protger contre des programmes malveillants faciles contourner, selon un rapport de Market Research

Les entreprises dpensent des milliards pour se protger contre des programmes malveillants faciles contourner, selon un rapport de Market Research Dans un rapport, Market Research rvle que les entreprises dpensent des milliards pour se protger contre des programmes malveillants faciles contourner. Ledit rapport rvle galement que le march de la dtection et de la… Poursuivre la lecture Les entreprises dpensent des milliards pour se protger contre des programmes malveillants faciles contourner, selon un rapport de Market Research

32 % des professionnels en cyberscurit interrogs dclarent que le stress au travail les empche de dormir Et seulement 22 % par le fait que leur organisation subisse une cyberattaque

L’tude du Chartered Institute of Information Security (CIISec) indique que les organisations ont t lentes adopter les normes du secteur. Prs de la moiti d’entre elles (49 %) ne suivent pas les pratiques Cyber Essentials du gouvernement britannique, qui fournissent les meilleures pratiques de base, et seulement 20 % ont formellement adopt le guide « Ten… Poursuivre la lecture 32 % des professionnels en cyberscurit interrogs dclarent que le stress au travail les empche de dormir Et seulement 22 % par le fait que leur organisation subisse une cyberattaque

32 % des personnes interroges dclarent que le stress au travail les empche de dormir 25 % le manque d’opportunits, et seulement 22 % le fait que leur organisation subisse une cyberattaque

L’tude du Chartered Institute of Information Security (CIISec) indique que les organisations ont t lentes adopter les normes du secteur. Prs de la moiti d’entre elles (49 %) ne suivent pas les pratiques Cyber Essentials du gouvernement britannique, qui fournissent les meilleures pratiques de base, et seulement 20 % ont formellement adopt le guide « Ten… Poursuivre la lecture 32 % des personnes interroges dclarent que le stress au travail les empche de dormir 25 % le manque d’opportunits, et seulement 22 % le fait que leur organisation subisse une cyberattaque

Prs des trois quarts des rpondants une nouvelle enqute ont adopt – ou prvoient d’adopter

Prs des trois quarts des rpondants une nouvelle enqute ont adopt – ou prvoient d’adopter d’ici un an – une plateforme DevOps afin de rpondre aux attentes croissantes du secteur en matire de scurit, de conformit, de consolidation de la chane d’outils et d’acclration de la livraison des logiciels. L’tude de GitLab montre que la… Poursuivre la lecture Prs des trois quarts des rpondants une nouvelle enqute ont adopt – ou prvoient d’adopter

64 % des entreprises pensent avoir t cibles ou touches par des attaques d’tat 77 % des responsables de la scurit craignent que la cyber-guerre soit dsormais perptuelle, selon Venafi

Venafi a annonc les rsultats d’une nouvelle tude qui value l’impact sur la scurit du nombre croissant d’attaques d’tats-nations et des rcents changements gopolitiques. L’enqute mene auprs de plus de 1100 dcideurs en matire de scurit (SDM) dans le monde entier a rvl que 66% des organisations ont modifi leur stratgie de cyberscurit en rponse… Poursuivre la lecture 64 % des entreprises pensent avoir t cibles ou touches par des attaques d’tat 77 % des responsables de la scurit craignent que la cyber-guerre soit dsormais perptuelle, selon Venafi

Les sites Web peuvent identifier si vous utilisez le nouveau « Mode de verrouillage » de l’iPhone étant donné qu’il désactive certaines fonctionnalités qui peuvent être utilisées pour vous pister

Le mode de verrouillage désactive une série de fonctionnalités qui peuvent être utilisées pour pirater les utilisateurs d’iPhone. Mais l’absence de ces fonctionnalités permet également de déterminer plus facilement qui utilise le mode de verrouillage Apple a officiellement présenté une nouvelle fonctionnalité appelée Lockdown mode (littéralement Mode de verrouillage) lors de l’édition 2022 de la… Poursuivre la lecture Les sites Web peuvent identifier si vous utilisez le nouveau « Mode de verrouillage » de l’iPhone étant donné qu’il désactive certaines fonctionnalités qui peuvent être utilisées pour vous pister

Des pirates accdent un compte dveloppeur de LastPass, parviennent voler son code source Et relancent le dbat sur la comparaison entre les gestionnaires de mots de passe

Le code source de LastPass et des informations techniques propritaires de lentreprise ont t vols. L’diteur du gestionnaire de mots de passe qui compte 25 millions dutilisateurs et 80 000 entreprises clientes vient d’annoncer que des pirates se sont introduits dans le compte d’un de ses dveloppeurs et l’ont utilis pour accder des donnes exclusives.… Poursuivre la lecture Des pirates accdent un compte dveloppeur de LastPass, parviennent voler son code source Et relancent le dbat sur la comparaison entre les gestionnaires de mots de passe

Google recueille le plus de donnes sur ses utilisateurs, avec 39 points de donnes pour chaque utilisateur Tandis qu’Apple est la plus soucieuse de la vie prive, selon une analyse de StockApps

Selon une analyse de StockApps.com, parmi les cinq grandes entreprises numriques (Google, Twitter, Apple, Amazon et Facebook), c’est Google qui recueille le plus de donnes sur ses utilisateurs. La socit recueille trente-neuf points de donnes pour chaque utilisateur. Commentant cette analyse, Edith Reads de StockApps.com a dclar. « La plupart des gens n’ont pas le temps… Poursuivre la lecture Google recueille le plus de donnes sur ses utilisateurs, avec 39 points de donnes pour chaque utilisateur Tandis qu’Apple est la plus soucieuse de la vie prive, selon une analyse de StockApps

DuckDuckGo offre dsormais tous un service de courrier lectronique anti-traage, Qui limine les traceurs des courriels et permet de crer des adresses email jetables

Le service de confidentialit des emails de DuckDuckGo, appel Email Protection, est dsormais accessible tous. Lors du lancement de la version bta limite, il y a un an, la socit avait ouvert une liste d’attente pour ceux qui souhaitaient l’utiliser, mais la liste d’attente a t supprime, et tout le monde peut y avoir accs… Poursuivre la lecture DuckDuckGo offre dsormais tous un service de courrier lectronique anti-traage, Qui limine les traceurs des courriels et permet de crer des adresses email jetables

La prolifration des identits est un problme majeur pour les entreprises 60 % d’entre elles signalant jusqu’ 21 identits distinctes par utilisateur, selon une tude de Radiant Logic et Gartner

Le rapport se penche sur la croissance rapide des silos d’identit d’entreprise et sur l’explosion des informations, attributs et informations d’identification des utilisateurs qui l’accompagne. L’tude montre que 67 % des personnes interroges savent qu’il existe une prolifration des identits, mais ne savent pas comment y remdier. Et bien que 58 % aient estim que… Poursuivre la lecture La prolifration des identits est un problme majeur pour les entreprises 60 % d’entre elles signalant jusqu’ 21 identits distinctes par utilisateur, selon une tude de Radiant Logic et Gartner

Plex impose la rinitialisation du mot de passe aprs que les pirates ont vol les donnes de plus de 15 millions d’utilisateurs. Noms d’utilisateurs, adresses email et mots de passe sont compromis

La plateforme de streaming Plex fait lobjet dune importante fuite de donnes. Noms dutilisateurs, adresses email et mots de passe sont compromis, selon un message que le service a envoy ses utilisateurs. Dans un mail, la plateforme explique qu’un tiers aurait t en mesure d’accder, de manire limite seulement, sa base de donnes, mais recommande… Poursuivre la lecture Plex impose la rinitialisation du mot de passe aprs que les pirates ont vol les donnes de plus de 15 millions d’utilisateurs. Noms d’utilisateurs, adresses email et mots de passe sont compromis

les dtails d’une carte de crdit vole peuvent tre achets pour 8 $, une carte avec un « fullz » cote jusqu’ 70 $, un document d’identit moins de 50 $

Une nouvelle tude de Trustwave examine les informations voles et changes sur le dark web, et combien cela cote. Elle met galement en lumire les services supplmentaires qui sont proposs pour faciliter la fraude. Les dtails d’une carte de crdit vole peuvent tre achets pour 8 dollars seulement, mais une carte avec un « fullz », c’est–dire… Poursuivre la lecture les dtails d’une carte de crdit vole peuvent tre achets pour 8 $, une carte avec un « fullz » cote jusqu’ 70 $, un document d’identit moins de 50 $

Microsoft trouve une faille critique dans un systme d’exploitation qui, pour une fois, n’est pas Windows, La vulnrabilit a t dcouverte dans ChromeOS et a un degr de gravit de 9,8 sur 10

Microsoft a publi vendredi dernier des dtails techniques sur une vulnrabilit critique de ChromeOS qui pourrait tre exploite pour des attaques par dni de service (DoS) et – dans des cas limits – pour l’excution de code distance. Identifie sous le nom de CVE-2022-2587 (avec un score CVSS de 9,8) et dcrite comme une criture… Poursuivre la lecture Microsoft trouve une faille critique dans un systme d’exploitation qui, pour une fois, n’est pas Windows, La vulnrabilit a t dcouverte dans ChromeOS et a un degr de gravit de 9,8 sur 10

La surveillance et la gestion des sauvegardes deviennent plus difficiles, la scurisation des donnes tant le dfi le plus cit Suivi par la protection des volumes de donnes croissants

La surveillance des sauvegardes est depuis longtemps une corve ncessaire pour les professionnels de l’informatique, mais un rapport publi aujourd’hui montre que de nouvelles questions ont galement un impact sur cette catgorie et crent des dfis plus importants. L’tude de Bocada, une socit spcialise dans l’automatisation des rapports et de la surveillance des sauvegardes, est… Poursuivre la lecture La surveillance et la gestion des sauvegardes deviennent plus difficiles, la scurisation des donnes tant le dfi le plus cit Suivi par la protection des volumes de donnes croissants

NETSCOUT Arbor Insight amliore la scurit et la perception oprationnelle des oprateurs rseaux grce la technologie ASI brevete Pour mieux lutter contre les attaques DDoS

Cette solution enrichit la totalit des fonctionnalits de la solution Arbor Sightline avec des nouvelles capacits danalyse multidimensionnelle en temps rel du trafic et des menaces DDoS. NETSCOUT, lun des principaux fournisseurs de solutions de cyberscurit, de service assurance et danalyse oprationnelle, annonce la disponibilit de Arbor Insight. Cette technologie, associe Arbor Sightline, amliore et tend de… Poursuivre la lecture NETSCOUT Arbor Insight amliore la scurit et la perception oprationnelle des oprateurs rseaux grce la technologie ASI brevete Pour mieux lutter contre les attaques DDoS

Proofpoint prsente Intelligent Compliance Platform, qui apporte aux entreprises des garanties modernes pour la conformit rglementaire Tout en simplifiant les pratiques de protection juridique

Proofpoint, spcialiste de la cyberscurit et de conformit, a annonc le lancement de sa Intelligent Compliance Platform. Cette plateforme offre aux entreprises des garanties modernes de conformit rglementaire tout en simplifiant la protection juridique de lentreprise. La plateforme offre aux dirigeants dentreprise des fonctions de collecte, de classification, de dtection, de prvention, de recherche, deDiscovery,… Poursuivre la lecture Proofpoint prsente Intelligent Compliance Platform, qui apporte aux entreprises des garanties modernes pour la conformit rglementaire Tout en simplifiant les pratiques de protection juridique

Erik Prince veut vous vendre un smartphone « sécurisé » trop beau pour être vrai Son système LibertOS serait « impénétrable » avec « un niveau de chiffrement de qualité gouvernementale »

Depuis les révélations de Snowden en 2013 sur lespionnage mené par les agences gouvernementales américaines, les projets prônant la protection des données des utilisateurs ne manquent pas de fleurir. Un des derniers en date est lUP Phone, un téléphone vanté par Erik Prince le fondateur de la startup Unplugged Systems comme ultra-sécurisé avec un système… Poursuivre la lecture Erik Prince veut vous vendre un smartphone « sécurisé » trop beau pour être vrai Son système LibertOS serait « impénétrable » avec « un niveau de chiffrement de qualité gouvernementale »

quel impact sur la sant et la scurit ?

Un propritaire de Tesla s’est fait implanter deux puces dans la main afin de stocker des monnaies cryptographiques et des donnes. Ces puces mises au point par la socit Vivokey sont utiles comme cl de son domicile et comme moyen d’accder sa carte mdicale. L’une des puces permet galement de dverrouiller sa Tesla Model 3.… Poursuivre la lecture quel impact sur la sant et la scurit ?

10 666 variantes de ransomware ont t recenses ces 6 derniers mois, contre seulement 5 400 au cours du semestre prcdent Les techniques d’attaque destructives sont galement en augmentation

En outre, le ransomware-as-a-service (RaaS), avec sa popularit sur le dark web, continue d’alimenter une industrie de criminels obligeant les organisations envisager des rglements de ransomware. En ce qui concerne les cibles, les terminaux de type « work-from-anywhere » (WFA) restent un moyen attrayant pour les cyberadversaires d’accder aux rseaux d’entreprise. Les environnements de technologie oprationnelle (OT)… Poursuivre la lecture 10 666 variantes de ransomware ont t recenses ces 6 derniers mois, contre seulement 5 400 au cours du semestre prcdent Les techniques d’attaque destructives sont galement en augmentation

94 % des responsables des donnes affirment que le dploiement d’une technologie de confidentialit des donnes se traduit par une augmentation des revenus de leur organisation Selon TripleBlind

Selon une nouvelle tude, 94 % des responsables des donnes (CDO) des organismes de sant et des entreprises de services financiers affirment que le dploiement d’une technologie de confidentialit des donnes qui applique les rglementations existantes en matire de confidentialit entranerait une augmentation des revenus de leur organisation. L’tude du spcialiste des technologies de protection… Poursuivre la lecture 94 % des responsables des donnes affirment que le dploiement d’une technologie de confidentialit des donnes se traduit par une augmentation des revenus de leur organisation Selon TripleBlind

Safe Security annonce deux outils gratuits pour aider les entreprises valuer le risque financier des cyberattaques Et prendre des dcisions financires en fonction de leur cyberrisque rel

Une cyberattaque russie peut avoir des cots importants pour une entreprise, tant en termes de rputation que de finances. Mais quel est le cot rel d’une attaque ? Et si vous envisagez de souscrire une assurance, pour quel montant devez-vous tre couvert ? « Les dirigeants, qu’il s’agisse du PDG, des membres du conseil d’administration, des… Poursuivre la lecture Safe Security annonce deux outils gratuits pour aider les entreprises valuer le risque financier des cyberattaques Et prendre des dcisions financires en fonction de leur cyberrisque rel

DevSecOps donne des rsultats significatifs, mais seules 22 % des organisations ont labor une stratgie formelle intgrant la scurit dans les processus du cycle de vie du dveloppement logiciel

L’tude de Mezmo montre qu’un pourcentage crasant de celles qui ont une stratgie font tat d’un impact positif sur l’acclration des efforts de dtection des incidents (95 %) et de rponse (96 %). Bas sur une enqute mene par le cabinet d’analystes ESG auprs de 200 professionnels de la scurit informatique et de la scurit… Poursuivre la lecture DevSecOps donne des rsultats significatifs, mais seules 22 % des organisations ont labor une stratgie formelle intgrant la scurit dans les processus du cycle de vie du dveloppement logiciel

Les cybercriminels prennent des raccourcis pour attaquer les PC des entreprises Les fichiers d’archives contenant des logiciels malveillants, y compris des fichiers LNK ont augment de 11 %

Les macros Office sont depuis longtemps l’une des mthodes d’attaque prfres des cybercriminels, mais maintenant que Microsoft a commenc les bloquer par dfaut, les malfaiteurs se tournent vers d’autres mthodes. Un nouveau rapport de HP Wolf Security montre que les fichiers de raccourcis (LNK) sont dsormais utiliss pour diffuser des logiciels malveillants. Les attaquants placent… Poursuivre la lecture Les cybercriminels prennent des raccourcis pour attaquer les PC des entreprises Les fichiers d’archives contenant des logiciels malveillants, y compris des fichiers LNK ont augment de 11 %

82 % des cyber-violations impliquent un lment humain, selon Verizon

Verizon a rcemment publi son rapport 2022 sur les enqutes relatives aux violations de donnes, qui donne aux entreprises des informations essentielles sur l’tat de la cyberscurit dans le monde. En analysant plus de 23 000 incidents et 5 200 violations confirmes sur 15 ans, Verizon attribue le motif numro un des cyberattaques au gain… Poursuivre la lecture 82 % des cyber-violations impliquent un lment humain, selon Verizon

Les attaques visant les diteurs de jeux vido ont plus que doubl au cours de l’anne passe L’industrie des jeux vido est dsormais cible par 37 % des attaques DDoS, selon Akamai

Le rapport tat des lieux de l’Internet montre que les diteurs de jeux vido et les comptes de joueurs sont particulirement menacs, suite une recrudescence des attaques d’applications Web aprs la pandmie. Akamai Technologies, l’entreprise du cloud qui soutient et protge la vie en ligne, a publi un nouveau rapport tat des lieux de l’Internet… Poursuivre la lecture Les attaques visant les diteurs de jeux vido ont plus que doubl au cours de l’anne passe L’industrie des jeux vido est dsormais cible par 37 % des attaques DDoS, selon Akamai

Une chanson de Janet Jackson reconnue officiellement comme un malware

Certaines fréquences du titre « Rythm Nation » ont le pouvoir de faire entrer en résonance certains disques durs d’ordinateur et donc de le faire planter. Sortie en 1989, la chanson « Rythm Nation » de Janet Jackson a été un véritable hit dans l’univers R&B de l’époque. Désormais, elle est considérée comme une attaque informatique. Vous ne me… Poursuivre la lecture Une chanson de Janet Jackson reconnue officiellement comme un malware

Pourquoi le modle de confiance zro doit remplacer le modle « Faire confiance, mais vrifier », par Sascha Giese, Head Geek, SolarWinds

On dit qu’il faut des annes pour tablir une confiance et une seconde pour la dtruire. Mais si vous souhaitez scuriser votre entreprise, il est prfrable de ne jamais faire preuve de confiance. Le concept de la scurit zro confiance nest pas un phnomne nouveau. Depuis que John Kindervag, qui travaillait alors pour Forrester Research,… Poursuivre la lecture Pourquoi le modle de confiance zro doit remplacer le modle « Faire confiance, mais vrifier », par Sascha Giese, Head Geek, SolarWinds

Les VPN sous iOS ne fonctionnent pas, et Apple ne fait rien

Depuis des années, un mystérieux bug dans iOS laisse échapper du trafic quand on active un VPN. Contactée à plusieurs reprises par différents experts, la firme de Cupertino ne semble pas s’en inquiéter. Le but d’un VPN (Virtual Private Network), c’est de faire passer tout le trafic réseau par un « tunnel chiffré ». Ce trafic est… Poursuivre la lecture Les VPN sous iOS ne fonctionnent pas, et Apple ne fait rien

comment vous protéger de cette campagne de phishing

Vous avez peut-être déjà reçu un SMS de la part d’expéditeurs se faisant passer pour l’assurance maladie dans le but de renouveler votre carte vitale qui arriverait à expiration. Une arnaque classique, mais néanmoins dangereuse pour vos données personnelles et votre portefeuille. L’arnaque à l’assurance maladie est de retour pour vous jouer un mauvais tour.… Poursuivre la lecture comment vous protéger de cette campagne de phishing

Une chanson de Janet Jackson a t reconnue comme tant une vulnrabilit de cyberscurit Sa lecture faisait planter certains ordinateurs l’poque de Windows XP

Une chanson de Janet Jackson pouvait faire planter certains ordinateurs portables l’poque de Windows XP. L’ingnieur logiciel de Microsoft, Raymond Chen, a racont l’incident mercredi, affirmant avoir entendu l’histoire d’un collgue du support produit Windows XP. Selon le billet de blog, la chanson succs de Jackson en 1989, « Rhythm Nation », pourrait perturber un modle de… Poursuivre la lecture Une chanson de Janet Jackson a t reconnue comme tant une vulnrabilit de cyberscurit Sa lecture faisait planter certains ordinateurs l’poque de Windows XP

Ne téléchargez pas ces extensions de navigateurs, car elles sont vérolées

Depuis 2020, Kaspersky a bloqué plus de 6 millions de téléchargements d’extensions malveillantes. Dans la grande majorité des cas, il s’agit de publiciels qui cherchent à faire de l’argent sur votre dos. Les extensions de navigateurs, c’est bien pratique, mais leur utilisation n’est pas sans risque. Des millions d’internautes sont victimes d’extensions malveillantes chaque année,… Poursuivre la lecture Ne téléchargez pas ces extensions de navigateurs, car elles sont vérolées

comment les hackers russes piègent leurs cibles occidentales

Les pirates emploient des techniques d’ingénierie sociale pour inciter les personnes ciblées à donner leur identifiant et leur mot de passe. Classique, mais bien ficelé. Les chercheurs en sécurité de Microsoft viennent de publier les détails techniques d’une vaste opération de cyberespionnage d’origine russe qui vise principalement des cibles dans les pays de l’OTAN : des… Poursuivre la lecture comment les hackers russes piègent leurs cibles occidentales

IBM met disposition SCMKit, un toolkit open source pour lutter contre les attaques de la chane d’approvisionnement logicielle

La puissance des attaques de la chane logistique logicielle a t amplement dmontre par SolarWinds, mais deux ans plus tard, certaines organisations sont toujours vulnrables grce l’utilisation de systmes de gestion du code source (SCM). Dans la plupart des cas, l’quipe de piratage thique X-Force Red d’IBM a russi accder aux systmes SCM lors d’une… Poursuivre la lecture IBM met disposition SCMKit, un toolkit open source pour lutter contre les attaques de la chane d’approvisionnement logicielle

Des failles UEFI permettent de contourner le démarrage sécurisé de Windows et Linux

Dans l’un des cas, l’exploitation de la vulnérabilité serait particulièrement simple, qu’il faut redouter des attaques imminentes. Des patchs sont disponibles. Pirater un système d’exploitation, c’est bien, mais infecter l’UEFI, c’est encore mieux. Car cela permet au pirate planquer son code malveillant dans le firmware de l’appareil à l’abri des antivirus et autres logiciels de… Poursuivre la lecture Des failles UEFI permettent de contourner le démarrage sécurisé de Windows et Linux

Attention, ce malware vise plus de 200 applications Android de banques et de cryptomonnaies

Un malware baptisé SOVA menace les smartphones Android. De plus en plus sophistiqué, le virus cible plus de 200 applications, dont des apps bancaires ou d’échange de cryptomonnaies. Le maliciel est conçu pour voler l’argent des victimes et siphonner toutes leurs données personnelles. Il peut également se transformer en ransomware. Les chercheurs en sécurité informatique… Poursuivre la lecture Attention, ce malware vise plus de 200 applications Android de banques et de cryptomonnaies

Zoom a mis huit mois pour corriger une faille critique

L’éditeur a publié deux correctifs défectueux avant de fournir enfin un patch qui marche… le jour après une présentation publique de la faille en question. L’un des avantages des conférences de sécurité, c’est qu’elles poussent les éditeurs à se bouger un peu plus. Lors de la conférence Def Con 30, qui s’est tenue à Las… Poursuivre la lecture Zoom a mis huit mois pour corriger une faille critique

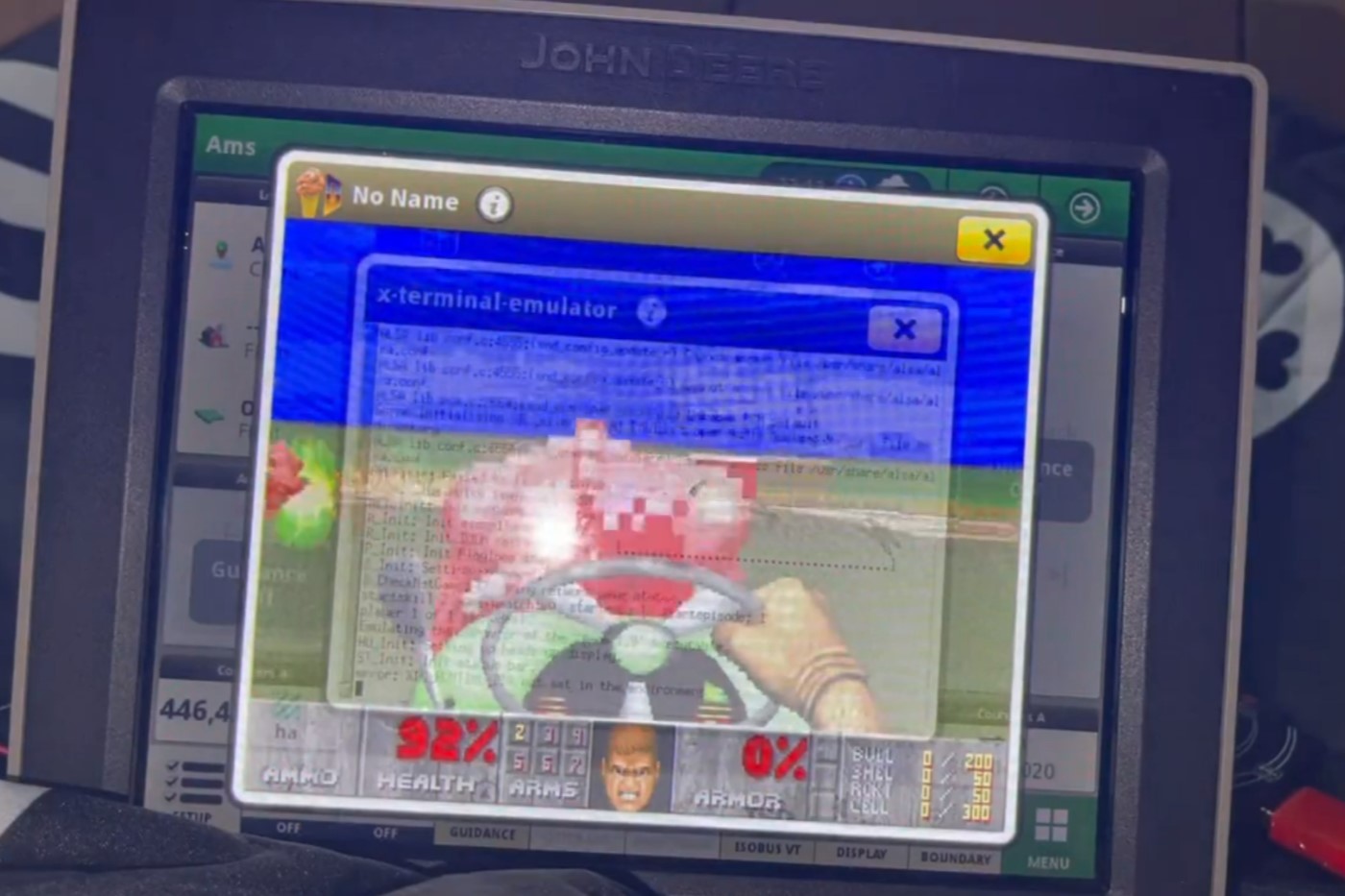

Il a hacké un tracteur John Deere… et a installé Doom

Au delà du jeu vidéo, ce hack permettrait aux utilisateurs de regagner le contrôle des équipements agricoles qu’ils possèdent et de ne plus être obligés de passer par un concessionnaire pour les mises à jour. Souvent pointé du doigt pour le contrôle total qu’il exerce sur ses produits, le fabricant de tracteurs John Deere risque… Poursuivre la lecture Il a hacké un tracteur John Deere… et a installé Doom

l’alternative à WhatsApp a été victime d’un piratage

Signal indique avoir été victime d’une attaque informatique. En piégeant les employés d’un des partenaires de Signal, un hacker est parvenu à pirater le compte d’un utilisateur. Au total, 1900 comptes ont été affectés par l’opération, déclare l’alternative à WhatsApp. La messagerie instantanée Signal a été victime d’un piratage informatique perpétré par le biais de… Poursuivre la lecture l’alternative à WhatsApp a été victime d’un piratage

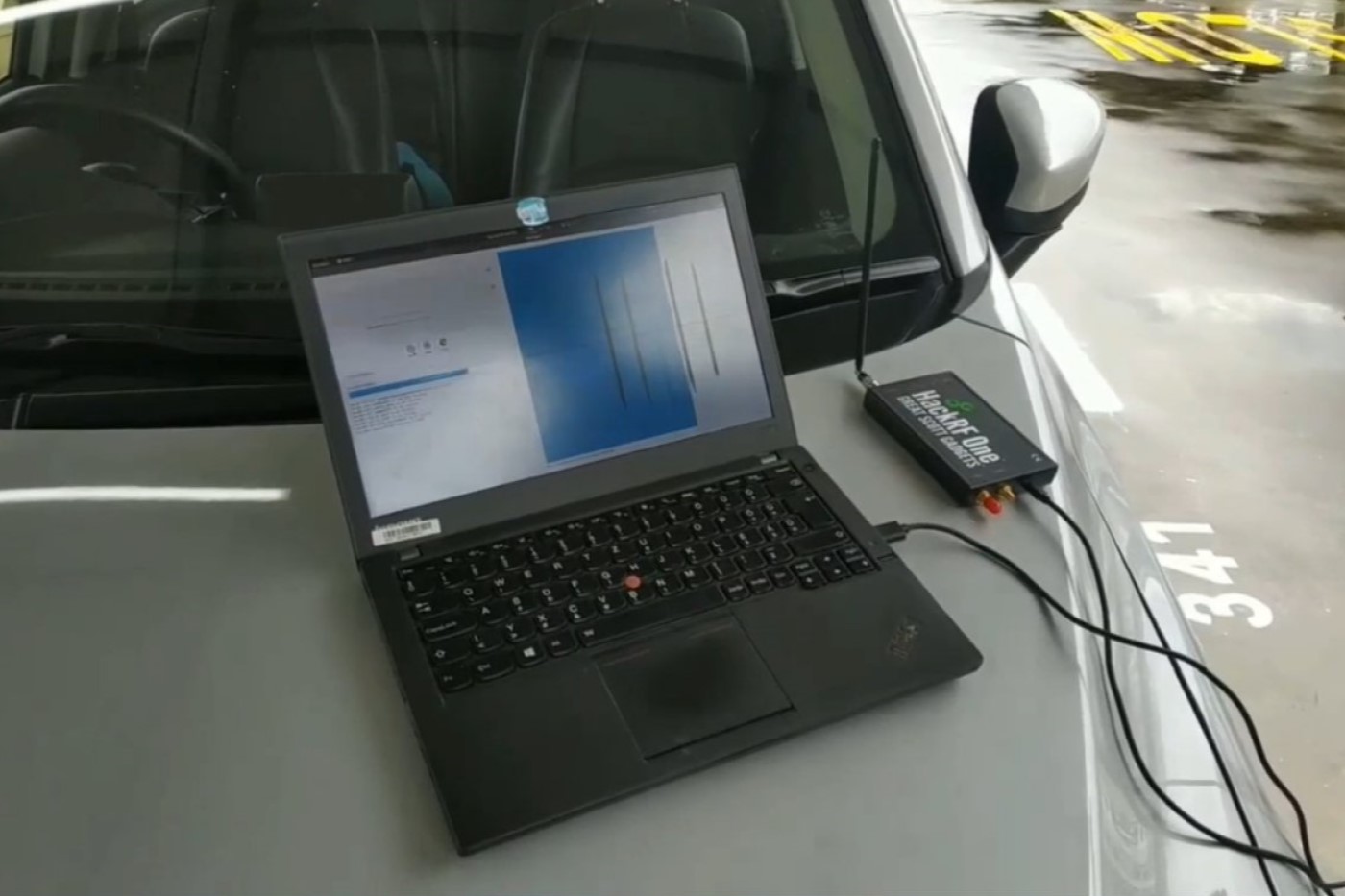

SpaceX invite les chercheurs de la filire pirater le rseau Starlink et promet des primes allant jusqu’ 25 000 $ pour y dceler des failles

Quelqu’un est parvenu pirater le rseau satellitaire Internet Starlink d’Elon Musk l’aide d’un appareil artisanal de 25 $. SpaceX ragit et invite les chercheurs de la filire pirater ledit rseau pour y dceler des failles. Lentreprise promet des primes allant jusqu 25 000 $. SpaceX annonce que les chercheurs en scurit sont les bienvenus pour… Poursuivre la lecture SpaceX invite les chercheurs de la filire pirater le rseau Starlink et promet des primes allant jusqu’ 25 000 $ pour y dceler des failles

Alors que 80 % des entreprises utilisent des logiciels open source (OSS), chiffre qui devrait atteindre 99 % l’anne prochaine, seulement 1 % d’entre elles dclare ne pas s’inquiter de la scurit

Le rapport de Synopsys, bas sur des recherches menes par Enterprise Strategy Group (ESG), montre qu’en rponse des attaques trs mdiatises de la chane d’approvisionnement, 73 % des personnes interroges dclarent avoir augment de manire significative leurs efforts pour scuriser la chane d’approvisionnement en logiciels de leur organisation. Les mesures prises comprennent l’adoption d’une forme… Poursuivre la lecture Alors que 80 % des entreprises utilisent des logiciels open source (OSS), chiffre qui devrait atteindre 99 % l’anne prochaine, seulement 1 % d’entre elles dclare ne pas s’inquiter de la scurit

De mystérieuses failles découvertes dans les clés sans contact des voitures asiatiques

Honda, Kia, Mazda, Hyundai, Nissan… Les voitures de ces fournisseurs sont assez simples à déverrouiller en raison d’une faille dans les clés sans contact. L’origine du problème n’est pour l’instant pas connu. À l’occasion de la conférence Black Hat 2022, des chercheurs de l’université de Singapour ont de nouveau mis en exergue le faible niveau… Poursuivre la lecture De mystérieuses failles découvertes dans les clés sans contact des voitures asiatiques

73% des organisations ont considrablement augment leurs efforts en matire de scurit de la chane logistique logicielle Suite aux vnements Log4Shell, SolarWinds et Kaseya, selon Synopsys

L’tude mene par Enterprise Strategy Group souligne la prvalence des risques lis la chane logistique logicielle dans les applications natives du cloud. Synopsys a rvl une nouvelle recherche base sur une enqute rcente auprs de 350 dcideurs en matire de dveloppement d’applications, de technologies de l’information et de cyberscurit. L’tude, mene par Enterprise Strategy Group… Poursuivre la lecture 73% des organisations ont considrablement augment leurs efforts en matire de scurit de la chane logistique logicielle Suite aux vnements Log4Shell, SolarWinds et Kaseya, selon Synopsys

PGPP, l’appli mobile qui rend vos déplacements invisibles

Des chercheurs américains ont lancé le service Pretty Good Phone Privacy (PGPP) qui a la bonne idée de découpler l’authentification de l’abonné de sa connexion au réseau. Finie la géolocalisation par identifiant IMSI ! Nous avons tous un smartphone et, par conséquent, nous sommes donc tous géolocalisables en permanence par notre opérateur mobile. Comment ? Grâce à… Poursuivre la lecture PGPP, l’appli mobile qui rend vos déplacements invisibles

Meta, l’entreprise mre de Facebook et Instagram, injecterait du code JS dans les sites Web pour suivre les utilisateurs, Selon une rcente dcouverte faite par le chercheur Felix Krause

Dans la jungle comme sur la toile, de nombreuses entreprises ne manquent pas de recourir toutes les armes quelles jugent efficaces pour atteindre leurs objectifs. Meta, lentreprise mre de Facebook et Instagram, dont les imbroglios en matire de respect de la vie prive ne sont plus rappeler, vient nouveau dtre pingle pour des pratiques de… Poursuivre la lecture Meta, l’entreprise mre de Facebook et Instagram, injecterait du code JS dans les sites Web pour suivre les utilisateurs, Selon une rcente dcouverte faite par le chercheur Felix Krause

Discord, Teams et Spotify ont été victime d’une faille de sécurité commune

Des chercheurs en sécurité ont démontré qu’une brique logicielle commune à des applications comme Discord, Teams ou encore Spotify embarquait une importante faille de sécurité. Un groupe de chercheurs en sécurité a fait la découverte d’une importante faille de sécurité qui aurait pu potentiellement toucher des millions d’utilisateurs. Et c’est au cours de la Black… Poursuivre la lecture Discord, Teams et Spotify ont été victime d’une faille de sécurité commune

NSO récompensé et Google épinglé

L’éditeur israélien a obtenu le prix de la meilleure faille mobile, qu’il a d’ailleurs utilisée dans son logiciel d’espionnage Pegasus. Google a été cloué au pilori pour avoir ruiné une opération anti-terroriste. Comme chaque année, la communauté des hackers s’est retrouvée en marge de la conférence Black Hat pour décerner les prix « Pwnie Awards », des… Poursuivre la lecture NSO récompensé et Google épinglé

Il a fallu cinq ans pour patcher cette faille zero-day dans le noyau Linux

Les chercheurs en sécurité de Google sont tombé sur une vulnérabilité qui avait déjà été signalée en 2016 sans être corrigée. Quelques années plus tard, elle s’est retrouvée dans l’arsenal d’un éditeur de logiciels espion pour pirater des smartphones Android. La chasse aux failles zero-day n’est pas un long fleuve tranquille. Parfois, il y a… Poursuivre la lecture Il a fallu cinq ans pour patcher cette faille zero-day dans le noyau Linux

Microsoft corrige une faille zero-day exploitée par des pirates

La dernier Patch Tuesday inclut un correctif de DogWalk, une attaque qui s’appuie sur une faille dans le module Windows Support Diagnostic Tool. Et qui a été signalée déjà depuis plus de deux ans et demi… Microsoft vient de publier, à l’occasion de son traditionnel « Patch Tuesday », une fournée de 121 correctifs de sécurité, dont… Poursuivre la lecture Microsoft corrige une faille zero-day exploitée par des pirates

l’idée géniale des pirates pour lire vos emails

Un groupe de chercheur a découvert de nouveaux logiciels malveillants utilisés par des pirates nord-coréens pour lire et télécharger les emails et pièces jointes des utilisateurs de Gmail. Les pirates ne manquent pas d’imagination pour accéder à nos données personnelles. Aujourd’hui, ce sont des pirates coréens qui se sont illustrés par l’ingéniosité dont ils ont… Poursuivre la lecture l’idée géniale des pirates pour lire vos emails

les données de 5,4 millions d’internautes ont été piratées

Twitter révèle qu’une faille de sécurité a mis en danger l’anonymat de plus de 5,4 millions d’internautes. Grâce à cette brèche, il était possible de déterminer l’identité de l’utilisateur derrière un compte. Des pirates ont exploité la vulnérabilité pour voler des données sensibles. Twitter vient de confirmer l’existence d’une importante faille de sécurité. Dans un… Poursuivre la lecture les données de 5,4 millions d’internautes ont été piratées

un groupe de pirates a trouv le moyen de contourner les protections de l’authentification multifacteurs sur Gmail, pour accder aux courriels sans compromettre les identifiants

Parmi les meilleures pratiques pour la protection de la scurit des comptes en gnral (et de Gmail en particulier), le renforcement de vos identifiants de connexion et l’activation de la vrification en deux tapes figurent en tte de liste. Pourtant, des chercheurs en scurit ont trouv des preuves qu’un groupe d’attaquants, probablement parrain par un… Poursuivre la lecture un groupe de pirates a trouv le moyen de contourner les protections de l’authentification multifacteurs sur Gmail, pour accder aux courriels sans compromettre les identifiants

94 % des entreprises ont rencontr des problmes de scurit dans leurs API de production au cours de l’anne coule 20 % d’entre elles ont dclar que cela avait entran une violation des donnes

Le dernier rapport sur l’tat de la scurit des API, publi par Salt Security, rvle galement que le trafic des attaques d’API a plus que doubl au cours des 12 derniers mois, avec une augmentation de 117 %. Au cours de la mme priode, le trafic global des API a augment de 168 %, ce… Poursuivre la lecture 94 % des entreprises ont rencontr des problmes de scurit dans leurs API de production au cours de l’anne coule 20 % d’entre elles ont dclar que cela avait entran une violation des donnes

84 % des entreprises n’ont qu’une capacit de base en matire de scurit du cloud Moins de 10 % des entreprises de plus de 10 000 employs ont dclar se situer aux deux premiers niveaux de maturit

Selon une nouvelle tude ralise par Osterman Research pour le compte de la socit Ermetic spcialise dans la scurit des infrastructures en cloud, une grande majorit d’entreprises n’ont qu’un niveau d’entre en termes de capacits de scurit du cloud. L’tude a interrog 326 organisations d’Amrique du Nord comptant 500 employs ou plus et dpensant au… Poursuivre la lecture 84 % des entreprises n’ont qu’une capacit de base en matire de scurit du cloud Moins de 10 % des entreprises de plus de 10 000 employs ont dclar se situer aux deux premiers niveaux de maturit

Voici les logiciels qu’utilisent les pirates pour dérober vos mots de passe

Les pirates s’appuient toute une panoplie d’outils pour forcer les accès vers vos comptes en ligne. Voici une sélection de ce qui se fait le mieux en la matière. Le vol et le trafic de mots de passe est – on le sait – l’un des piliers de l’activité cybercriminelle. D’après les chercheurs en sécurité… Poursuivre la lecture Voici les logiciels qu’utilisent les pirates pour dérober vos mots de passe

Meta a chassé de Facebook et d’Instagram des centaines de trolls russes payés pour manipuler l’opinion

Des centaines de trolls basés à Saint-Pétersbourg généraient des commentaires pro-russes en série sur les réseaux sociaux. Mais au final, l’opération était d’un niveau médiocre et peu efficace. A l’occasion de son rapport trimestriel sur les menaces, qui vient de paraître, Meta a révélé le démantèlement d’une importante opération de désinformation russe dont le but… Poursuivre la lecture Meta a chassé de Facebook et d’Instagram des centaines de trolls russes payés pour manipuler l’opinion

Plusieurs paquets Python malveillants contenant des scripts de ransomware ont t identifis, avec des noms tels que « requesys », « requesrs » et « requesr »

Les chercheurs de Sonatype ont identifi plusieurs paquets Python malveillants contenant des scripts de ransomware. Les paquets sont nomms d’aprs une bibliothque lgitime et largement connue appele « Requests », avec des noms tels que « requesys », « requesrs » et « requesr », afin d’inciter les dveloppeurs installer la mauvaise version. Ax Sharma, chercheur principal en scurit chez Sonatype, crit sur… Poursuivre la lecture Plusieurs paquets Python malveillants contenant des scripts de ransomware ont t identifis, avec des noms tels que « requesys », « requesrs » et « requesr »

Shiny Hunters, un groupe de pirates français pris en chasse par le FBI

Plusieurs membres ont été interpellés dont un, Sébastien Raoult, qui se trouve désormais dans une prison marocaine. Il risque d’être extradé vers les États-Unis. Pour Shiny Hunters, un groupe de pirates qui inonde le Dark Web avec des données volées depuis 2020, la partie est probablement terminée. D’après des documents judiciaires que Le Monde a… Poursuivre la lecture Shiny Hunters, un groupe de pirates français pris en chasse par le FBI

L’cosystme Solana victime d’un piratage qui siphonne 8000 portefeuilles dynamiques des millions en cryptomonnaies L’attaque affecte les portefeuilles connects Internet sur iOS et Android

La cryptomonnaie Solana enchane les dconvenues, dernier en date : un deuxime piratage en moins d’un an confirm ce mercredi 3 aot par l’entreprise sur le compte Twitter « Solana Status ». Des pirates ont cibl l’cosystme Solana, drainant les fonds en cryptomonnaie de milliers de portefeuilles « chauds » connects Internet. De telles attaques sont courantes parmi les… Poursuivre la lecture L’cosystme Solana victime d’un piratage qui siphonne 8000 portefeuilles dynamiques des millions en cryptomonnaies L’attaque affecte les portefeuilles connects Internet sur iOS et Android

Microsoft Defender Threat Intelligence pour cartographier l’internet, et Microsoft Defender External Attack Surface Management

Microsoft a lanc deux nouveaux produits de scurit, renforant ainsi les capacits de Microsoft Defender. Selon l’entreprise, l’objectif de ces deux outils est d’aider les organisations verrouiller leur infrastructure et rduire leur surface d’attaque globale. Selon Microsoft, ces outils fournissent galement « un contexte plus profond de l’activit des acteurs de la menace », ce qui facilite… Poursuivre la lecture Microsoft Defender Threat Intelligence pour cartographier l’internet, et Microsoft Defender External Attack Surface Management

Bientôt des backdoors dans les messageries ? Non, disent les CNIL européennes

Le projet de loi de la Commission européenne pour lutter contre la pédopornographie est vertement critiqué par les gendarmes européens de la protection des données personnelles. C’est un revers cinglant pour la Commission européenne. En mai dernier, celle-ci avait présenté un nouveau projet de loi pour lutter contre la pédopornographie. Ce texte, s’il est adopté,… Poursuivre la lecture Bientôt des backdoors dans les messageries ? Non, disent les CNIL européennes

Des hackers pouvaient accéder en douce à 140 000 terminaux de paiement

Des administrateurs d’un réseau de terminaux de paiements se sont fait voler leurs mots de passe. Et ils n’avaient pas activé de second facteur d’authentification. Oups. Ce n’est pas parce qu’on gère des dizaines de milliers de terminaux de paiement que l’on est forcément au taquet sur la sécurité informatique. Exemple : la société Wiseasy. Assez… Poursuivre la lecture Des hackers pouvaient accéder en douce à 140 000 terminaux de paiement

l’excellente idée de Samsung pour protéger les données de votre smartphone

Le fabricant coréen lance une nouvelle option qui sécurise toutes vos données lorsque vous envoyez votre smartphone en réparation. Un exemple que toutes les marques devraient suivre… Une chute, un choc et c’est le drame : l’écran de votre smartphone est brisé et il faut l’envoyer en réparation. Mais cela pose un problème, qui vous a… Poursuivre la lecture l’excellente idée de Samsung pour protéger les données de votre smartphone

Teleport 10 est disponible, la plateforme open source d’accs scuris votre infrastructure IT vient avec de nombreuses nouveauts et amliorations

Teleport est une plateforme qui permet d’accder de manire simple et scurise votre infrastructure IT. Elle permet entre autres de grer les accs serveurs (Server Access), bases de donnes (Database Access), applications (Application Access), bureau (Desktop Access) et Kubernetes (Kubernetes Access). Teleport est open source et disponible en version Community et Entreprise. Teleport 10 est… Poursuivre la lecture Teleport 10 est disponible, la plateforme open source d’accs scuris votre infrastructure IT vient avec de nombreuses nouveauts et amliorations

Désinstallez vite ces 17 applications Android qui volent vos données bancaires et mots de passe

Une nouvelle étude de Trend Micro pointe du doigt plusieurs applications Android qui contiennent des logiciels visant à voler des données extrêmement sensibles liés à votre compte bancaire ou mots de passe. Elles seraient également capables d’intercepter des messages textuels pour y placer des logiciels malveillants. Dans son étude, Trend Micro précise le processus utilisé… Poursuivre la lecture Désinstallez vite ces 17 applications Android qui volent vos données bancaires et mots de passe

Les cybercriminels utilisent les applications de messagerie telles que Discord et Telegram pour drober des donnes et diffuser des logiciels malveillants Selon une tude mene par Intel471

Le passage au travail distance a stimul la popularit des applications de messagerie, en particulier celles telles que Discord et Telegram, qui comportent des lments sous-jacents permettant aux utilisateurs de crer et de partager des programmes ou d’autres types de contenu utiliss au sein de la plate-forme. Mais des recherches menes par Intel471 montrent que… Poursuivre la lecture Les cybercriminels utilisent les applications de messagerie telles que Discord et Telegram pour drober des donnes et diffuser des logiciels malveillants Selon une tude mene par Intel471

60 % des entreprises estiment que leur stratgie de scurit globale ne suit pas le rythme des menaces 84 % ont t confrontes une violation de la scurit lie l’identit

Une nouvelle tude rvle que 60 % des entreprises interroges estiment que leur stratgie de scurit globale ne suit pas le rythme des menaces et qu’elles sont soit la trane (20 %), soit en train de faire du sur-place (13 %), soit simplement en train de courir pour suivre le rythme (27 %). L’tude du… Poursuivre la lecture 60 % des entreprises estiment que leur stratgie de scurit globale ne suit pas le rythme des menaces 84 % ont t confrontes une violation de la scurit lie l’identit

de nouvelles applications malveillantes ont t install plus de 10 millions de fois depuis la plateforme, malware et adware continuent d’tre un problme majeur

Un autre lot d’applications malveillantes remplies de logiciels publicitaires et de logiciels malveillants a russi contourner les dfenses de Google et se retrouver sur le Play Store. Afin d’inciter les utilisateurs sans mfiance les tlcharger, ces 36 applications malveillantes se prsentent comme des outils d’dition d’images, des claviers virtuels, des optimiseurs de systme, des changeurs… Poursuivre la lecture de nouvelles applications malveillantes ont t install plus de 10 millions de fois depuis la plateforme, malware et adware continuent d’tre un problme majeur

Le coût moyen d’une violation de données aux États-Unis a augmenté de 16 % pour atteindre 9,5 millions de $ Ce qui fait des Etats-Unis l’endroit le plus coûteux pour se remettre de ce type d’attaque

Les attaques de phishing constituent une menace perpétuelle pour la cybersécurité des organisations, et les efforts déployés pour les atténuer ont été largement vains. Une étude récente menée par Mimecast auprès de plus de 1 400 organisations a révélé que 96 % d’entre elles ont subi une tentative d’attaque par phishing au cours de l’année… Poursuivre la lecture Le coût moyen d’une violation de données aux États-Unis a augmenté de 16 % pour atteindre 9,5 millions de $ Ce qui fait des Etats-Unis l’endroit le plus coûteux pour se remettre de ce type d’attaque

Le coût moyen d’une violation aux États-Unis a augmenté de 16 % pour atteindre 9,5 millions de dollars Ce qui fait des États-Unis l’endroit le plus coûteux au monde pour se remettre d’une violation

Le rapport révèle également une augmentation massive de 297 % des violations causées principalement par des problèmes de sécurité associés à la chaîne d’approvisionnement et aux fournisseurs tiers, ce qui représente près de 25 % de toutes les violations. Le rapport révèle également une augmentation massive de 297 % des violations causées principalement par des… Poursuivre la lecture Le coût moyen d’une violation aux États-Unis a augmenté de 16 % pour atteindre 9,5 millions de dollars Ce qui fait des États-Unis l’endroit le plus coûteux au monde pour se remettre d’une violation

L’Union européenne a trouvé des preuves que des téléphones de ses employés ont été compromis par Pegasus

En consultant une lettre échangée entre deux représentants de l’Union européenne, Reuters a pu apprendre que les smartphones de membres de la Commission européenne auraient été compromis par le logiciel espion. Une enquête est en cours, le commanditaire de l’attaque n’est pas encore connu. L’ombre du scandale Pegasus est toujours là ! Un an après les… Poursuivre la lecture L’Union européenne a trouvé des preuves que des téléphones de ses employés ont été compromis par Pegasus

Seuls environ 5 % des produits d’Indie Hackers rapportent plus de 100 000 dollars par an, 54 % d’entre eux ne gnrent aucun revenu

Indie Hackers est une plateforme de connaissances partages o de nombreuses personnes y partagent leurs produits ainsi que leurs revenus, souvent vrifis par Stripe. Cependant, une analyse de scrapingfish rvle que seuls environ 5 % des produits d’Indie Hackers rapportent plus de 100 000 dollars par an. Une statistique qui donne rflchir, mais avec une… Poursuivre la lecture Seuls environ 5 % des produits d’Indie Hackers rapportent plus de 100 000 dollars par an, 54 % d’entre eux ne gnrent aucun revenu

1,5 million de personnes ont rcupr leurs fichiers sans payer les cybercriminels. Le projet No More Ransom propose des outils gratuits permettant de dchiffrer 165 familles de ranongiciel

La lutte contre les ranongiciels est un vritable dfi, car non seulement les attaques par ranongiciel sont extrmement perturbatrices, mais dans de nombreux cas, les victimes choisissent de payer la demande de ranon pour obtenir une cl de dchiffrement, ce qui alimente de nouvelles attaques par ranongiciel, car les criminels savent qu’ils peuvent gagner de… Poursuivre la lecture 1,5 million de personnes ont rcupr leurs fichiers sans payer les cybercriminels. Le projet No More Ransom propose des outils gratuits permettant de dchiffrer 165 familles de ranongiciel

Un employ sur trois ne comprend pas l’importance de la cyberscurit au travail, et seuls 39 % des employs se disent trs susceptibles de signaler un incident de scurit Selon Tessian

Un tiers des employs ne comprennent pas l’importance de la cyberscurit, et seuls 39 % des employs se disent trs susceptibles de signaler un incident de scurit, ce qui rend les enqutes et les mesures correctives encore plus difficiles et fastidieuses pour les quipes de scurit. la question de savoir pourquoi, 42 % des employs… Poursuivre la lecture Un employ sur trois ne comprend pas l’importance de la cyberscurit au travail, et seuls 39 % des employs se disent trs susceptibles de signaler un incident de scurit Selon Tessian

Le fabricant de logiciels de scurit Candiru fournirait ses logiciels espions des clients gouvernementaux, Pour cibler des journalistes, des dissidents politiques et les critiques du rgime

La socit de cyberscurit Avast a tabli un lien entre l’exploitation et Candiru, une socit de piratage base Tel-Aviv, galement connue sous le nom de Saito Tech, qui fournit ses logiciels espions des clients gouvernementaux. Nous avons rcemment dcouvert une vulnrabilit de type « zero-day » dans Google Chrome (CVE-2022-2294). Elle a t exploite dans la nature… Poursuivre la lecture Le fabricant de logiciels de scurit Candiru fournirait ses logiciels espions des clients gouvernementaux, Pour cibler des journalistes, des dissidents politiques et les critiques du rgime

l’identité des auteurs est toujours un mystère

L’identité des individus ayant saboté trois câbles de fibre optique à Paris est toujours un mystère. Plusieurs mois après les faits, l’attaque semble avoir été orchestrée par un groupe de professionnels. Certains experts soupçonnent des groupes écologistes radicaux. Durant la nuit du mardi 26 au mercredi 27 avril 2022, trois câbles de fibre optique ont… Poursuivre la lecture l’identité des auteurs est toujours un mystère

12 % des donnes des entreprises franaises ne sont pas du tout protges 85 % des organisations prvoient dsormais d’augmenter leur budget ddi la protection des donnes, selon Veeam

Veeam Software, spcialiste des solutions de sauvegarde, de restauration et de gestion assurant la protection moderne des donnes, rvle qu’en moyenne, 12 % des donnes d’entreprise dtenues par les entreprises franaises ne sont pas protges contre les pannes imprvues, notamment les cyberattaques et les incidents techniques. Ce constat issu du Veeam Data Protection Trends Report… Poursuivre la lecture 12 % des donnes des entreprises franaises ne sont pas du tout protges 85 % des organisations prvoient dsormais d’augmenter leur budget ddi la protection des donnes, selon Veeam

Les coles au Danemark, aux Pays-Bas et en Allemagne ne peuvent pas utiliser Gmail ou de cloud de Google, en raison de problmes de confidentialit

Les coles danoises doivent cesser d’utiliser les services de messagerie et de cloud de Google en raison de proccupations ou de violation des normes de confidentialit europennes leves dfinies par le RGPD. Selon l’autorit danoise de protection des donnes, la suite logicielle Workspace base sur le cloud de Google ne rpond pas aux exigences de… Poursuivre la lecture Les coles au Danemark, aux Pays-Bas et en Allemagne ne peuvent pas utiliser Gmail ou de cloud de Google, en raison de problmes de confidentialit

Un site de rencontres pour les antivaccins qui permet aux utilisateurs de faire de la publicit pour du sperme « sans ARNm » a laiss toutes les donnes de ses membres exposes Selon un rapport

Unjected, un site de rencontres pour les personnes antivaccins, n’a pas pris les prcautions de base pour assurer la scurit des donnes des utilisateurs, laissant des donnes sensibles exposes et permettant n’importe qui de devenir administrateur du site. Une analyse du site a rvl qu’il tait configur de manire laisser le tableau de bord de… Poursuivre la lecture Un site de rencontres pour les antivaccins qui permet aux utilisateurs de faire de la publicit pour du sperme « sans ARNm » a laiss toutes les donnes de ses membres exposes Selon un rapport

Le FBI accuse Huawei d’espionner des bases militaires américaines

Huawei est à nouveau soupçonné d’espionnage. D’après une longue enquête menée par le FBI, le géant chinois serait capable d’intercepter les communications de plusieurs bases militaires situées dans des zones rurales. Le groupe pourrait notamment interférer avec des échanges liés à l’armement nucléaire américain. D’après les informations obtenues par CNN, le FBI (Federal Bureau of… Poursuivre la lecture Le FBI accuse Huawei d’espionner des bases militaires américaines

Une ville canadienne attaque par le ransomware LockBit. Les oprateurs exigent le paiement d’une ranon, sous peine de divulguer les donnes de la ville

Les attaques de ransomwares sont en augmentation. Cette fois-ci, la petite ville de St. Marys, en Ontario, au Canada, a t cible. L’organisation du ransomware derrire l’attaque semble tre LockBit. Jusqu’ prsent, aucune ranon n’a t paye. La ville elle-mme affirme que la plupart des fonctions de la ville sont toujours oprationnelles et que le… Poursuivre la lecture Une ville canadienne attaque par le ransomware LockBit. Les oprateurs exigent le paiement d’une ranon, sous peine de divulguer les donnes de la ville

Microsoft déploie un nouvel outil pour protéger son OS des ransomwares

En activant le verrouillage des comptes utilisateurs dans Windows en cas d’accès répétés via l’accès au bureau à distance, Microsoft pourrait mettre un frein à une grande majorité des attaques de rançongiciels dans le monde. Microsoft a décidé de muscler un peu ses outils de lutte contre les malwares. En l’occurrence, le géant de Redmond… Poursuivre la lecture Microsoft déploie un nouvel outil pour protéger son OS des ransomwares

Une faille de Twitter a rendu accessible les données de 5,4 millions de comptes

A cause d’une faille de sécurité découverte dans l’application Android de Twitter, des données d’utilisateurs ont pu être collectées par des pirates. Elles incluent des adresses de courrier électronique et des numéros de téléphone. Mauvaise nouvelle pour les utilisateurs de Twitter : un hacker a mis en vente un fichier comportant les données de 5,4 millions… Poursuivre la lecture Une faille de Twitter a rendu accessible les données de 5,4 millions de comptes

93 % des organisations ont vu chouer des projets de scurit de l’Internet des Objets industriel ou des technologies oprationnelles (IIoT/OT) En raison de leur cot ou de leur complexit

L’tude de Barracuda Networks a interrog 800 seniors responsables de la scurit IIoT/OT et rvle que 94 % d’entre eux admettent avoir t confronts un incident de scurit au cours des 12 derniers mois, tandis que 87 % des organisations ayant connu un incident ont t impactes pendant plus d’une journe En outre, 89 %… Poursuivre la lecture 93 % des organisations ont vu chouer des projets de scurit de l’Internet des Objets industriel ou des technologies oprationnelles (IIoT/OT) En raison de leur cot ou de leur complexit

L’appt du phishing qui accroche le plus les victimes sont les courriels faisant rfrence des problmes d’entreprise et des notifications de problmes de livraison Reprsentant 16 18% des cas

Selon une nouvelle tude, les courriels de phishing faisant rfrence des problmes d’entreprise et des notifications de problmes de livraison sont les plus susceptibles d’inciter les gens cliquer sur des liens. Les donnes sur les attaques de phishing simules par la plateforme de sensibilisation la scurit de Kaspersky montrent que les courriels portant sur ces… Poursuivre la lecture L’appt du phishing qui accroche le plus les victimes sont les courriels faisant rfrence des problmes d’entreprise et des notifications de problmes de livraison Reprsentant 16 18% des cas