Un chercheur en sécurité s’amuse à décortiquer des appareils de stockage amovible qui promettent une confidentialité sans faille des données. La réalité est malheureusement toute autre.

Les clés et disques USB sont bien pratiques, car ils permettent de transporter facilement des données avec soi. Le revers de la médaille, c’est qu’on peut aisément les perdre. Pour garantir la confidentialité des données stockées, certains fournisseurs ont donc créé des clés et disques USB « sécurisés », intégrant souvent un chiffrement matériel puissant de type AES 256 bits. Mais cette sécurité n’est parfois qu’une façade aisément contournable, comme vient de le montrer le chercheur Matthias Deeg, de la société SySS.

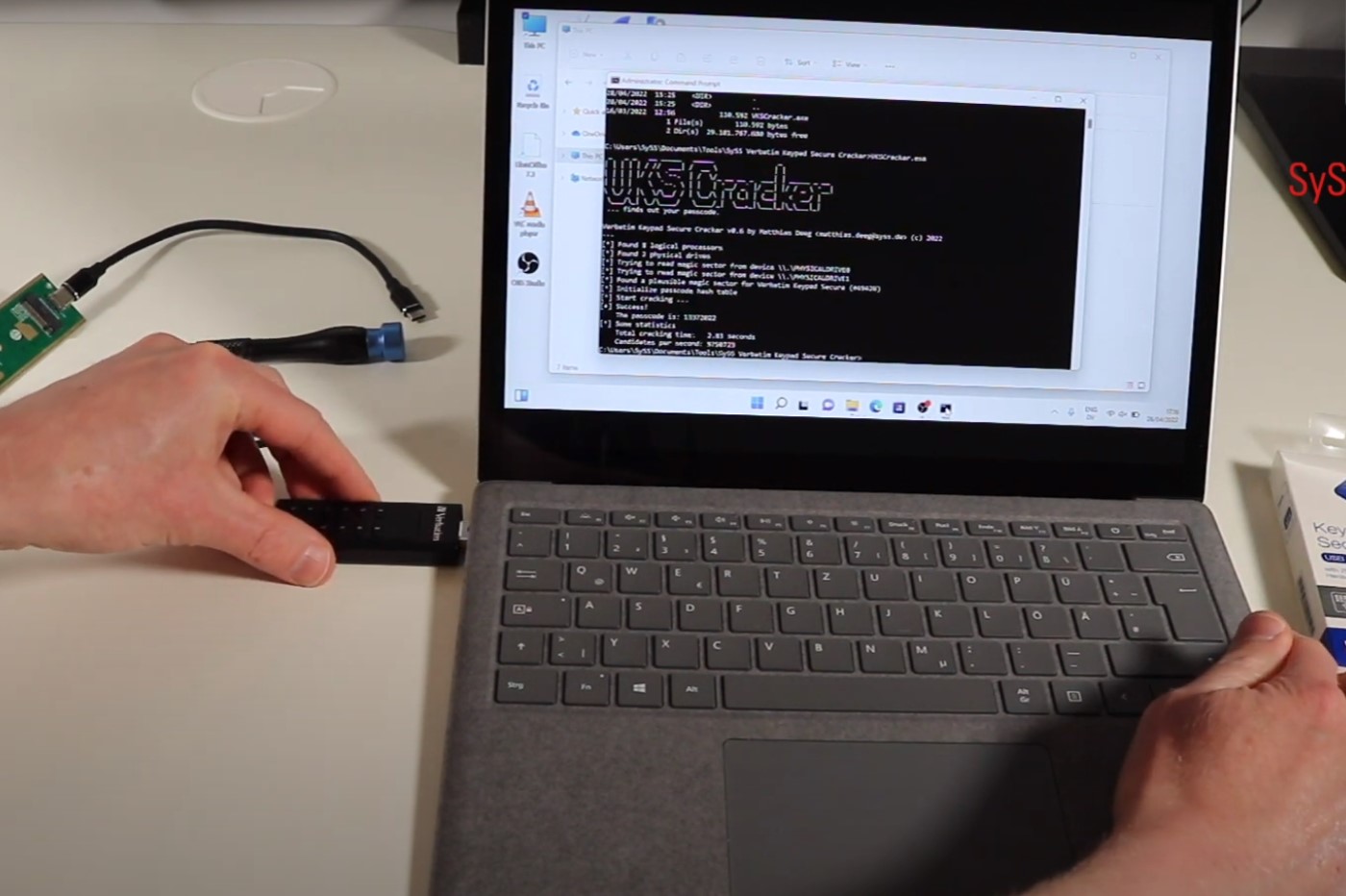

Depuis quelques mois, cet expert décortique ce genre d’appareils, et pour trois d’entre eux, il vient de révéler de sérieuses vulnérabilités. Premier produit concerné : la « Verbatim Keypad Secure », une clé USB qui dispose d’un clavier pour entrer le mot de passe de chiffrement. « S’il tombe entre de mauvaises mains, l’appareil se verrouillera et nécessitera un reformatage après 20 tentatives de saisie de mot de passe infructueuses », souligne le fabricant dans un descriptif. Malheureusement, c’est faux. Très rapidement, le chercheur a pu constater que ce verrouillage automatique n’a pas été implémenté.

Quelques secondes suffisent

Autre problème : cette clé est très facile à ouvrir. Il suffit d’enlever quelques vis pour accéder au composant de stockage SSD. Celui-ci est format M.2 et très simple à détacher. Pour un hacker, c’est idéal, car il peut ainsi brancher le composant de stockage sur un autre adaptateur et procéder à des attaques de force brute. Toutefois, ce type de procédé peut être long. En analysant le firmware de la clé, Matthias Deeg a pu identifier précisément la manière dont le mot de passe est vérifié, puis écrire un programme qui le trouve en seulement quelques secondes.

Le second appareil analysé est le disque USB « Verbatim Executive Fingerprint Secure ». Ici, l’authentification est réalisée par un lecteur d’empreintes digitales. L’enrôlement et la gestion de ces empreintes se fait au travers d’un logiciel dédié que l’utilisateur doit installer sur son PC. En analysant l’exécution de ce logiciel, le chercheur a remarqué que le disque USB transmet automatiquement au PC le mot de passe administrateur qui permet – entre autres – d’accéder à l’ensemble des données stockées. Là encore, le chercheur a développé un petit programme qui permet d’intercepter instantanément ce code secret, comme on peut le voir dans cette vidéo.

Le troisième appareil est « Lepin EP-KP001 », une clé USB qui dispose également d’un clavier pour entrer le mot de passe. Cette fois, pour accéder aux données stockées, il faut être bricoleur. Contrairement à ce que raconte le fabricant, les données ne sont pas chiffrées en AES 256 bits. L’accès aux données est simplement verrouillé par un microcontrôleur spécial. Pour pirater la clé, il suffit donc de dessouder cette puce et de la remplacer par un microcontrôleur d’une autre clé de même type, pour laquelle on connaît le mot de passe.

D’après SySS, deux autres appareils de stockage sécurisé de Verbatim sont également vulnérables, à savoir « Store ‘n’ Go Secure Portable HDD » et « Fingerprint Secure Portable Hard Drive ». Toutes ces failles ont été signalées aux fournisseurs. Pour autant, aucun correctif n’a été apporté à ce jour. L’achat de ces modèles est en conséquence vivement déconseillé, surtout si vous manipulez des données sensibles.

Source :

SySS