Les mesures prises par Microsoft à l’encontre des macros Office non fiables vont avec des bonnes et de mauvaises nouvelles. La bonne nouvelle est que l’utilisation de macros Office dans les pièces jointes ou les liens envoyés par courrier électronique a été réduite. La mauvaise, c’est que les attaquants changent de tactique et intensifient leur utilisation des liens de raccourci Windows .LNK.

Selon la société de sécurité Proofpoint, depuis que Microsoft a mis un frein aux macros Office, les attaquants utilisent des fichiers conteneurs tels que les pièces jointes ISO, RAR et les fichiers de raccourci Windows (LNK).

Un tournant décisif

Un tournant décisif dans l’utilisation des macros s’est produit en février, lorsque Microsoft a annoncé qu’elle allait mettre en place un blocage par défaut des macros Visual Basics for Applications (VBA) provenant d’internet à partir du mois d’avril. Ce plan de déploiement a été retardé jusqu’à cette semaine.

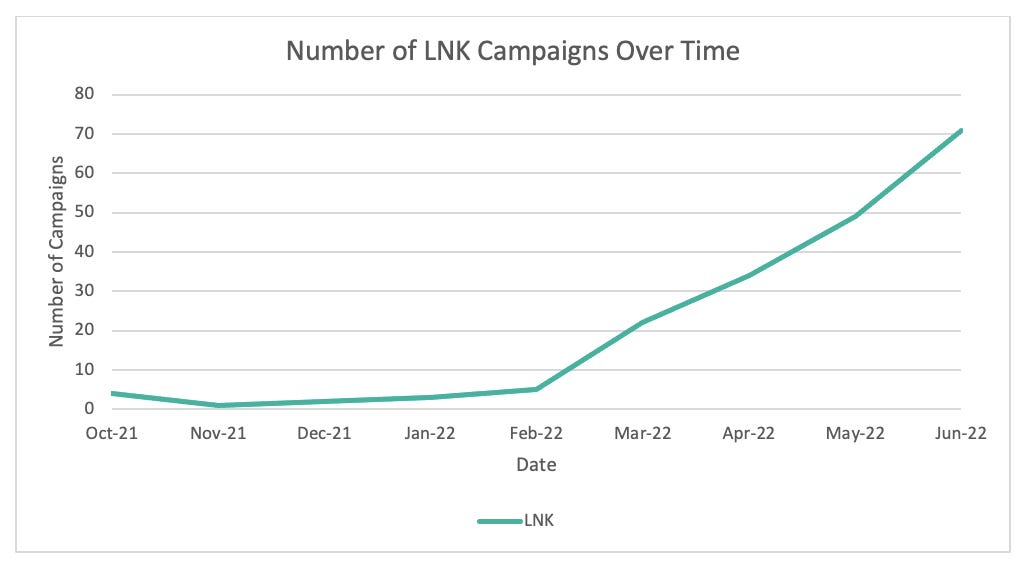

« Le changement le plus notable est l’émergence des fichiers LNK ; au moins 10 acteurs malveillants suivis ont commencé à utiliser des fichiers LNK depuis février 2022. Le nombre de campagnes contenant des fichiers LNK a augmenté de 1 675 % depuis octobre 2021 », note Proofpoint.

Selon Proofpoint, le nombre de pièces jointes d’e-mails contenant des macros malveillantes a diminué d’environ 66 % entre octobre 2021 et juin 2022.

Bloquer les macros

L’adoption des fichiers .LNK par les acteurs malveillants a eu lieu avant février, car les mesures de blocage des macros de Microsoft ont commencé il y a des années.

L’utilisation malveillante de macros Office – un script dans les fichiers Word ou Excel qui automatise des tâches répétitives – est une technique pratique pour les attaquants. En effet, la faille ne peut pas être corrigée, et la tactique consiste à inciter des employés à activer une fonction dont la plupart n’ont pas besoin.

La dernière mesure de Microsoft, mise en place cette semaine, consiste à faire en sorte que les applications Office, par défaut, bloquent les macros VBA dans toutes les pièces jointes ou les liens dans les e-mails reçus. Ainsi, les administrateurs n’ont plus besoin de configurer les domaines pour bloquer les macros VBA non fiables et il est plus difficile pour les utilisateurs d’activer les macros par des moyens détournés.

Depuis 2016, Microsoft a progressivement imposé davantage de restrictions à l’exécution des macros. A l’époque, la société affirmait que 98 % des menaces ciblant Office utilisaient des macros. En janvier, Microsoft a également désactivé les macros Excel 4.0 (XLM) par défaut. XLM a été ajouté à Excel en 1992, mais est toujours utilisé, bien que VBA l’ait supplanté en 1993.

Hey, LNK, watch out !

En 2018, Microsoft a donné aux fournisseurs d’antivirus un moyen de s’intégrer à Office pour inspecter les fichiers à la recherche de macros VBA malveillantes. Elle a ajouté les macros XLM cette interface antivirus en mars parce que les attaquants avaient commencé à utiliser XLM

« Bien que plus rudimentaire que VBA, XLM est suffisamment puissant pour assurer l’interopérabilité avec le système d’exploitation, et de nombreuses organisations et utilisateurs continuent d’utiliser sa fonctionnalité à des fins légitimes. Les cybercriminels le savent, et ils abusent des macros XLM, de plus en plus fréquemment, pour appeler les API Win32 et exécuter des commandes shell », expliquait alors Microsoft.

XLM, également appelé XL4, a été adopté par les groupes cybercriminels à l’origine du logiciel malveillant Emotet. Là encore, l’utilisation de XLM est en corrélation avec la décision de Microsoft de bloquer ces macros et de laisser les éditeurs d’antivirus inspecter les fichiers Office à la recherche de ces scripts.

Image : Proofpoint.

« L’utilisation de la macro XL4 a connu un pic en mars 2022. Cela est probablement dû au fait que TA542, l’acteur qui diffuse le malware Emotet, a mené davantage de campagnes avec des volumes de messages plus élevés que les mois précédents. En général, TA542 utilise des documents Microsoft Excel ou Word contenant des macros VBA ou XL4. L’activité d’Emotet a ensuite diminué en avril et il a commencé à utiliser d’autres méthodes de diffusion, notamment des fichiers Excel Add In (XLL) et des pièces jointes zippées LNK dans les campagnes suivantes », note Proofpoint.

Source : ZDNet.com