Cela fait des années que tout le monde veut le tuer, mais personne n’y arrive. Depuis que l’informatique existe, le mot de passe nous empoisonne notre quotidien. Il faut le rendre complexe sans toutefois l’oublier, le gérer dans des logiciels dédiés, le changer régulièrement, faire attention à ne pas le refiler à n’importe qui, etc.

En 2018, le consortium FIDO Alliance pensait avoir initié la mise en bière, en proposant le standard FIDO2. Celui-ci s’appuie sur un mécanisme de cryptographie asymétrique assez ingénieux pour se débarrasser de ces encombrants codes secrets. Mais la mayonnaise n’a pas pris, et le mot de passe est toujours très vivant. L’alliance propose maintenant un nouveau standard : le « Multi-device FIDO », qui a reçu le support des principaux géants des technologies (Google, Apple, Microsoft). Voici cinq questions pour bien comprendre de quoi il retourne.

Pourquoi FIDO2 a-t-il été un échec ?

Sur le papier, FIDO2 une excellente alternative au mot de passe. L’utilisateur qui veut se connecter à un service en ligne doit d’abord procéder à un enrôlement qui consiste à générer dans son « authentificateur » — un navigateur, un smartphone, une montre connectée, etc. — une clé privée et une clé publique. La clé publique est transmise au fournisseur de service et la clé privée reste stockée dans le terminal. Lorsque l’utilisateur veut se connecter, il envoie un message d’authentification signé avec la clé privée au fournisseur de service, qui pourra vérifier la signature avec la clé publique. C’est tout. Le grand avantage, c’est qu’il n’y a aucun mot de passe à taper et que le risque de phishing est supprimé.

Le problème, c’est qu’il n’y a que très peu de services en ligne qui ont implémenté le standard FIDO2. Et c’est logique, car cette procédure d’enrôlement est trop fastidieuse. Comme la clé privée générée est unique pour chaque authentificateur, il faudrait faire l’enrôlement pour chaque terminal et chaque service. Or, les particuliers manipulent beaucoup de terminaux différents et les renouvellent fréquemment. Avec trois terminaux et vingt services, cela fait théoriquement… 60 procédures d’enrôlement ! Et pour chaque nouveau terminal acheté, il faut se farcir à nouveau vingt enrôlements. On a vite fait de préférer un gestionnaire de mots de passe centralisé dans le cloud. On le remplit une fois, et c’est fini.

Quelle réponse apporte le Multi-device FIDO ?

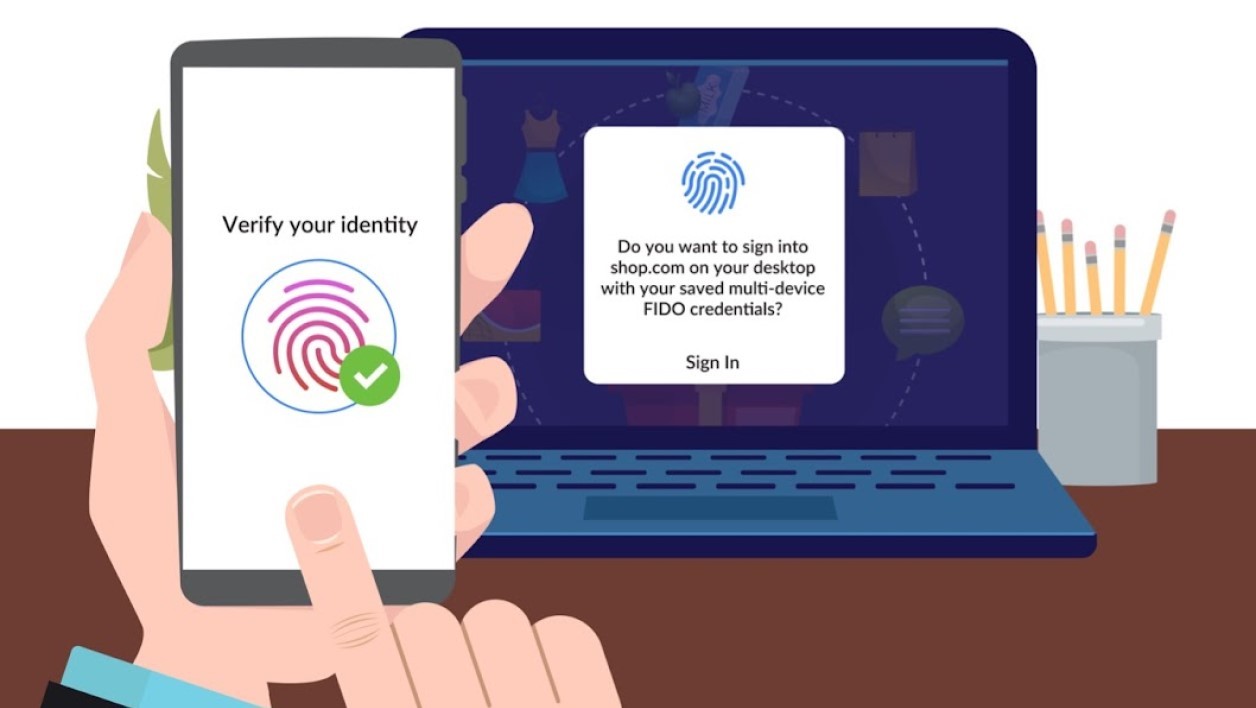

Deux améliorations devraient simplifier l’utilisation des technologies FIDO au niveau du grand public. La première est une fonction de « roaming », qui permettra d’utiliser l’authentification FIDO sur un système qui n’est pas enrôlé. Ainsi, le processus pourra être relayé par Bluetooth vers un authentificateur à proximité, typiquement un smartphone, où l’utilisateur validera la connexion. L’avantage, c’est que le particulier n’aura plus besoin d’enrôler chaque terminal. À la limite, il peut même se contenter d’un seul, à condition évidemment que les systèmes soient interopérables les uns avec les autres.

La seconde nouveauté est la possibilité de sauvegarder de manière centralisée les clés privées chez le fournisseur de l’authentificateur (i.e. le smartphone). Si ce dernier est perdu, l’utilisateur pourra donc facilement régénérer ses accès, sans passer par de nouvelles procédures d’enrôlement.

Le but, au final, c’est d’avoir un système facile à gérer. « Du point de vue de l’expérience utilisateur, cela sera très similaire à la façon dont on interagit avec un gestionnaire de mots de passe aujourd’hui, quand il s’agit de s’inscrire et de se connecter en toute sécurité aux sites Web. Toutefois, ce sera beaucoup plus sécurisé, car le serveur du service ne reçoit pas un mot de passe, mais une clé publique », nous explique un porte-parole de l’alliance FIDO.

Comment être certain que les terminaux seront interopérables ?

Le roaming d’authentification par Bluetooth fera partie intégrante du standard FIDO. Tous les systèmes qui implémenteront le « Multi-device FIDO » seront automatiquement interopérables. La bonne nouvelle, par ailleurs, c’est donc que les trois géants Google, Apple et Microsoft ont annoncé qu’ils intégreront cette nouvelle technologie d’authentification dans leurs plates-formes. On peut ainsi espérer que les systèmes Android, Windows, iOS et macOS soient tous interopérables au niveau du roaming. Ce qui permettrait de couvrir presque tout le marché informatique grand public.

À ce jour, toutefois, aucun délai n’est indiqué. On ne sait pas non plus si les fournisseurs de service vont enfin sauter le pas et adopter FIDO de leur côté. Cela ne va pas de soi, car il faut adapter les plateformes. L’inertie risque d’être forte, car c’est un investissement non négligeable.

A découvrir aussi en vidéo :

Multi-device FIDO est-il aussi sécurisé que FIDO2 ?

Non. Ce que l’on gagne au niveau de la facilité d’usage, on le perd un peu au niveau de la sécurité, car les deux nouvelles fonctionnalités introduisent aussi deux nouveaux risques. Désormais, il faudra faire confiance aux géants informatiques pour la sauvegarde des clés privées. Le fait qu’elles se retrouvent stockées de manière centralisée risque également d’aiguiser des appétits chez les pirates… ou les agences de renseignement. Par ailleurs, comment ces clés privées seront-elles stockées chez Google, Apple et Microsoft ? Ces derniers vont-ils mettre en place un chiffrement de bout en bout, comme le font la plupart des gestionnaires de mots de passe dans le cloud ? Pour l’instant, on ne sait pas.

Le second nouveau risque est le relayage de la procédure d’authentification via Bluetooth, car il crée une nouvelle surface d’attaque. Toutefois, l’alliance minimise ce risque. D’une part, cela se passe dans un contexte de proximité. D’autre part, le protocole FIDO sous-jacent « ne dépend pas des propriétés de sécurité Bluetooth pour la sécurité de la procédure d’authentification. À l’inverse, il utilise des fonctions cryptographiques standards au niveau de la couche applicative pour protéger les données », explique le consortium.

Que se passe-t-il si je change d’écosystème ?

Ce sera probablement le gros point noir de toute cette construction, car à priori les sauvegardes des clés privées ne seront pas interopérables d’un écosystème à l’autre. Avec Multi-device FIDO, l’idée est d’utiliser son smartphone comme moyen d’accès à tous les services. Dans les faits, les clés privées seront donc sauvegardées soit chez Google, soit chez Apple. Mais rien ne dit qu’il existera une passerelle d’un écosystème vers l’autre, et le site de l’alliance FIDO suggère plutôt l’inverse. Par conséquent, le jour où l’utilisateur remplacera son smartphone Android par un iPhone, il est probable qu’il devra refaire tous les enrôlements. Alors qu’avec un gestionnaire de mots de passe, ce problème n’existe pas.