Dans le cadre de son Patch Tuesday du mois de novembre, Microsoft a corrigé une vulnérabilité CVE-2024-43451 faisant l’objet d’une exploitation dans des attaques avant la disponibilité du correctif.

Affectant Windows et de type usurpation d’identité, cette faille permet à un attaquant de dévoiler le hash NTMLv2 d’un utilisateur. L’attaquant est ainsi en capacité de s’authentifier en tant qu’utilisateur. Pour l’exploitation, Microsoft a indiqué une interaction minimale d’un utilisateur avec un fichier malveillant.

La vulnérabilité en question a été signalée par ClearSky Cyber Security et découverte en juin 2024. Son exploitation active a lieu dans des attaques visant des entités ukrainiennes. Le CERT ukrainien fait un lien avec une campagne menée par un groupe UAC-0194 soupçonné d’être russe.

Le mode opératoire d’exploitation

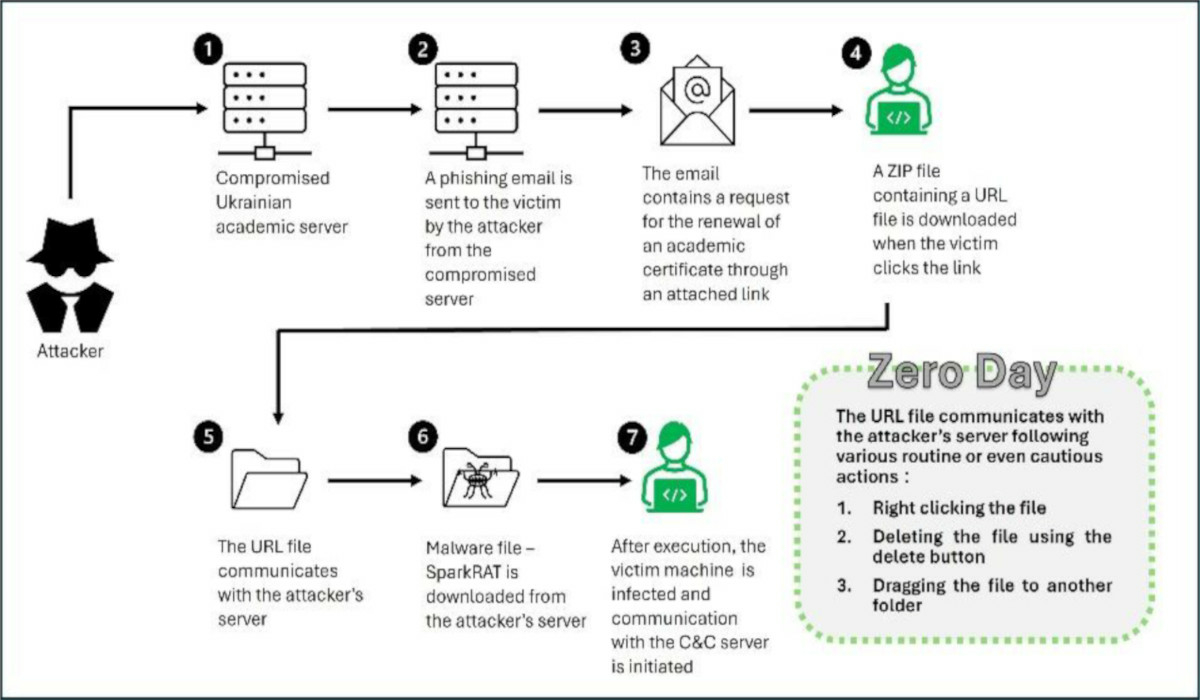

ClearSky Cyber Security détaille que l’attaque est initiée par un e-mail de phishing envoyé depuis un serveur gouvernemental (académique) ukrainien compromis. Cet e-mail invite le destinataire à renouveler un certificat et contient un fichier URL malveillant.

Lorsque l’utilisateur interagit avec le fichier URL avec un clic droit (toutes les versions de Windows), en le supprimant (Windows 10 ou 11) ou en le déplaçant (Windows 10, 11 et certaines configurations Windows 7, 8, 8.1), la vulnérabilité est déclenchée.

» Cette interaction établit une connexion avec le serveur de l’attaquant et télécharge d’autres fichiers malveillants, notamment le malware SparkRAT. » Multiplateforme, SparkRAT est un outil open source et cheval de Troie d’accès à distance. ClearSky Cyber Security souligne en outre une tentative de dérober un hash NTML via le protocole SMB (Server Message Block).

Pas d’alerte pour le commun des utilisateurs ?

La vulnérabilité CVE-2024-43451 ne semble pas représenter un risque imminent pour la majorité des utilisateurs de Windows. Néanmoins, ce n’est pas une raison pour retarder l’applicaiton de l’action correctrice. Surtout à la suite d’une divulgation publique…