Un ingnieur en informatique devenu streamer sur Twitch, a trouv sa vocation en combattant les cybercriminels en ligne. Inspir par les escroqueries dont sa grand-mre a t victime, il incarne des personnages comme Edna pour piger les arnaqueurs et les dtourner de leurs cibles vulnrables. En se servant de l’improvisation et de l’humour, Kitboga, sous… Poursuivre la lecture Pour s’assurer que les grands-mres comme la sienne ne se fassent pas arnaquer, un ingnieur en informatique devenu streamer, a trouv sa vocation, En combattant les cybercriminels

Catégorie : Sécurité

Sécurité

80 % des entreprises ne disposent pas d’une cyber-assurance suffisante, plus de 75 % des incidents n’ont pas t couverts, selon le rapport de CYE

Selon un nouveau rapport, 80 % des entreprises assures ayant subi une violation de donnes ne disposaient pas d’une couverture suffisante pour l’incident. L’tude, ralise par la plateforme d’optimisation de la cyberscurit CYE, rvle que le dficit de couverture moyen est de 350 %, ce qui signifie que plus de 75 % de l’incident n’a… Poursuivre la lecture 80 % des entreprises ne disposent pas d’une cyber-assurance suffisante, plus de 75 % des incidents n’ont pas t couverts, selon le rapport de CYE

Les cybercriminels prennent pour cible les applications ERP, avec une hausse de 400 % des incidents lis aux ransomwares compromettant les systmes SAP et les donnes des entreprises victimes D’aprs Onapsis

De nombreuses entreprises s’appuient sur une forme ou une autre d’application ERP pour leurs oprations commerciales et leur prise de dcision. La grande majorit des grandes entreprises utilisent des applications ERP de grands fournisseurs tels que SAP et Oracle. Une nouvelle tude mene par Flashpoint, leader en matire de donnes et de renseignements sur les… Poursuivre la lecture Les cybercriminels prennent pour cible les applications ERP, avec une hausse de 400 % des incidents lis aux ransomwares compromettant les systmes SAP et les donnes des entreprises victimes D’aprs Onapsis

Tailscale annonce la disponibilit gnrale de Tailscale SSH, pour grer l’authentification et l’autorisation des connexions SSH sur votre tailnet

Tailscale annonce la disponibilit gnrale de Tailscale SSH, pour grer l’authentification et l’autorisation des connexions SSH sur votre tailnet. Cette solution permet Tailscale de grer le SSO, le MFA et la rotation des cls, et vous autorise l’application de permissions prcises dans les ACL, offrant une solution d’accs distance entirement zero-trust. Le protocole Secure Shell… Poursuivre la lecture Tailscale annonce la disponibilit gnrale de Tailscale SSH, pour grer l’authentification et l’autorisation des connexions SSH sur votre tailnet

La Commission européenne veut en savoir plus sur TikTok Lite, qui rémunère l’addiction

Comme on pouvait s’y attendre, le lancement de TikTok Lite en France et en Espagne ne passe pas inaperçu ! Cette version de TikTok qui rémunère les utilisateurs quand ils regardent des vidéos fait l’objet d’interrogations de la part de la Commission européenne. Lancé en toute discrétion en France et en Espagne il y a deux… Poursuivre la lecture La Commission européenne veut en savoir plus sur TikTok Lite, qui rémunère l’addiction

La mthode « Crescendo » permet de jailbreaker l’IA de type LLM, en utilisant des invites en apparence inoffensives Afin de produire des rsultats qui seraient normalement filtrs et refuss

Microsoft a dcouvert une nouvelle mthode pour jailbreaker les outils d’intelligence artificielle (IA) de type grand modle de langage (LLM). La mthode « Crescendo » se sert d’une srie d’invites en apparence inoffensives pour produire un rsultat qui serait normalement filtr et refus. Microsoft partage galement des mthodes de protection contre ce type d’attaque. Un grand modle… Poursuivre la lecture La mthode « Crescendo » permet de jailbreaker l’IA de type LLM, en utilisant des invites en apparence inoffensives Afin de produire des rsultats qui seraient normalement filtrs et refuss

L’IA d’Apple dans iOS 18 sera sur l’appareil et non sur le serveur, ce qui prservera la vie prive Ces fonctions d’IA fonctionneraient sans connexion Internet ni aucune forme de traitement bas sur le cloud

Les efforts d’Apple en matire d’IA dans iOS 18 incluront des lments sur l’appareil pour aider prserver la vie prive. iOS 18 est en cours d’laboration et, selon les rumeurs, il comportera des fonctions d’intelligence artificielle axes sur la protection de la vie prive, dont le traitement sera effectu directement sur l’iPhone, sans connexion des… Poursuivre la lecture L’IA d’Apple dans iOS 18 sera sur l’appareil et non sur le serveur, ce qui prservera la vie prive Ces fonctions d’IA fonctionneraient sans connexion Internet ni aucune forme de traitement bas sur le cloud

des pirates ont volé les données des clients d’une marque française

La France continue d’être submergée par les cyberattaques. Des hackers sont en effet parvenus à s’emparer des données personnelles d’une marque française. Slip Français, la marque française qui se spécialise dans la fabrication de sous-vêtements, a été victime d’une cyberattaque. L’entreprise a annoncé la mauvaise nouvelle à ses clients par le biais d’un mail et… Poursuivre la lecture des pirates ont volé les données des clients d’une marque française

Google Maps propose maintenant la navigation 3D pour tous

Google Maps continue d’améliorer son interface en rendant disponible à tout le monde l’affichage des bâtiments en 3D. Vous allez enfin pouvoir afficher une vue en trois dimensions des bâtiments à côté desquels vous passez lorsque vous utilisez la navigation Google Maps. On vous explique comment activer cette option. La navigation 3D pour tous sur… Poursuivre la lecture Google Maps propose maintenant la navigation 3D pour tous

Les débuts contrariés et contrariants des émulateurs sur l’App Store

Les débuts des émulateurs dans l’App Store sont décidément bien difficiles. Sur les trois apps qui sont apparues ces derniers jours, une seule est toujours disponible. Mais que se passe-t-il ? Le 6 avril, Apple donnait le feu vert aux émulateurs de consoles rétro dans l’App Store. Ces applications, disponibles depuis toujours sur Android, se sont… Poursuivre la lecture Les débuts contrariés et contrariants des émulateurs sur l’App Store

Apple serre les derniers boulons pour le sideloading dans iOS 17.5

Apple détaille le processus d’installation des applications depuis le site web des développeurs, autrement dit le sideloading, qui sera disponible dans iOS 17.5. Ça ne sera pas aussi simple que de télécharger une app depuis l’App Store. iOS 17.5 contient au moins une grosse nouveauté pour les utilisateurs européens : le sideloading, un procédé honni de… Poursuivre la lecture Apple serre les derniers boulons pour le sideloading dans iOS 17.5

si l’UE valide le système de Meta, la protection de nos données personnelles sera mise à mal, selon ces ONG

23 associations demandent, dans une lettre ouverte au Comité européen de la protection des données (EDPB), de ne pas valider le modèle du « Payer ou consentir » de Meta, la maison mère de WhatsApp, Facebook et Instagram, mis en place en novembre 2023. Le groupe de Mark Zuckerberg n’aurait qu’un objectif : contourner à des fins commerciales… Poursuivre la lecture si l’UE valide le système de Meta, la protection de nos données personnelles sera mise à mal, selon ces ONG

Bon plan incontournable sur cet excellent PC portable HP, son prix dégringole sur Amazon

C’est dans le cadre d’un offre spéciale qu’il est actuellement possible de s’équiper de l’ordinateur portable HP Pavilion à un prix tout bonnement incroyable. Amazon nous gratifie aujourd’hui d’une remise inédite sur ce modèle polyvalent qui devrait combler la majorité des utilisateurs. Alors qu’il est généralement commercialisé 849 euros, le PC portable HP Pavilion voit… Poursuivre la lecture Bon plan incontournable sur cet excellent PC portable HP, son prix dégringole sur Amazon

La 5G des Galaxy S24 est plus rapide que celle des iPhone 15 en France

La 5G de Samsung est plus rapide que celle d’Apple en France. La dernière livraison du baromètre Ookla montre que les Galaxy S24 sont effectivement plus véloces que les iPhone 15 quand il s’agit des débits de téléchargement en 5G. Et c’est le cas dans la majorité des pays visés par l’étude. Ookla a mesuré… Poursuivre la lecture La 5G des Galaxy S24 est plus rapide que celle des iPhone 15 en France

Android ferait deux fois mieux qu’iOS en 2024

Avec une baisse des ventes de près de 10 % au premier trimestre, l’iPhone n’est pas au meilleur de sa forme. Un retournement de situation est toujours possible cette année, mais la conjoncture ne pèse pas en faveur d’Apple. L’iPhone a du mal en Chine. L’analyse des chiffres d’IDC concernant les performances de l’industrie du smartphone… Poursuivre la lecture Android ferait deux fois mieux qu’iOS en 2024

Douze nouveaux sites pirates ont été fermés par la police

Une douzaine de sites pirates ont été saisis par les autorités. Lors d’une opération d’ampleur, les forces de l’ordre de Bulgarie ont mis un terme aux activités de plusieurs plateformes spécialisées dans le téléchargement illégal de musiques. Les autorités bulgares viennent de frapper un grand coup à l’encontre du téléchargement illégal. Avec l’appui des agents… Poursuivre la lecture Douze nouveaux sites pirates ont été fermés par la police

les liens avec la maison mère chinoise ne seraient pas totalement coupés, selon des ex-employés

D’anciens salariés de TikTok aux États-Unis rapportent des communications régulières avec des employés de ByteDance, la maison mère du réseau social située en Chine : des témoignages qui vont à l’encontre des affirmations de la plateforme qui répète que tout lien avec Pékin est rompu. Une indépendance de façade ? Malgré des affirmations de séparation franche et… Poursuivre la lecture les liens avec la maison mère chinoise ne seraient pas totalement coupés, selon des ex-employés

Mettez à jour vers Windows 11 Pro et obtenez Microsoft Office 2021 pour votre PC à partir de 10€ chez Godeal24

Chez Godeal24, avril rime avec promotions de folie sur les clés de licence pour Windows 11, mais aussi Microsoft Office. Si vous voulez mettre à jour votre PC sans vous ruiner, c’est une opportunité unique à ne pas laisser passer. Quel que soit le secteur dans lequel vous travaillez, gérer des documents sensibles, trier des… Poursuivre la lecture Mettez à jour vers Windows 11 Pro et obtenez Microsoft Office 2021 pour votre PC à partir de 10€ chez Godeal24

un malware indétectable menace de pirater votre PC

Un malware appelé Raspberry Robin s’attaque aux ordinateurs Windows. Propagé sur des sites web malveillants, le ver informatique est capable de berner la plupart des antivirus, y compris la solution par défaut du système d’exploitation, Microsoft Defender. Fin 2021, un redoutable malware visant les ordinateurs Windows a fait son apparition. Baptisé Raspberry Robin, le virus s’est… Poursuivre la lecture un malware indétectable menace de pirater votre PC

découvrez 3 nouveautés du Pixel Launcher

Le lanceur d’applications « Pixel Launcher » des Google Pixel va profiter d’améliorations bienvenues grâce à Android 15. On fait le point. À l’approche d’Android 15, les testeurs de la version Beta 1 découvrent de nouvelles fonctionnalités. Elles concernent cette fois l’interface des produits Google Pixel qui vont s’enrichir de nouveautés pour améliorer l’expérience utilisateur. Quoi de… Poursuivre la lecture découvrez 3 nouveautés du Pixel Launcher

voici la meilleure méthode pour désinstaller proprement les applis sur votre Mac

Désinstaller des applications sur un Mac est aussi simple qu’un glisser-déposer vers la corbeille. Malheureusement, cette méthode ne supprime pas toutes les traces résiduelles. Vous pouvez toutefois y remédier à l’aide d’un utilitaire dédié. Si vous possédez un Mac, il y a de fortes chances pour la méthode que vous utilisez pour désinstaller une application… Poursuivre la lecture voici la meilleure méthode pour désinstaller proprement les applis sur votre Mac

la dernière mise à jour bloque certains messages WhatsApp

Des utilisateurs d’Android Auto ont eu la mauvaise surprise de ne plus pouvoir envoyer de messages WhatsApp depuis la semaine dernière. Après avoir gouté à l’envoi de messages sur Android Auto en utilisant simplement la voix, difficile de revenir en arrière. Malheureusement, certains utilisateurs de WhatsApp rapportent des dysfonctionnements avec l’application. WhatsApp rencontre des problèmes… Poursuivre la lecture la dernière mise à jour bloque certains messages WhatsApp

Après la recharge Qi, la recharge par NFC pourrait faire son apparition dans Android 15

Android 15 pourrait faciliter le lancement de nouveaux accessoires rechargés via la NFC. La première bêta contient plusieurs références à la technologie de recharge sans fil NFC créé il y a quatre ans, mais très peu exploitée à l’heure actuelle. Ça pourrait changer… On connait bien la recharge sans fil Qi, et maintenant Qi2. Mais… Poursuivre la lecture Après la recharge Qi, la recharge par NFC pourrait faire son apparition dans Android 15

Google prendrait enfin au sérieux le Pixel Fold

Le Pixel Fold de première génération est sorti un peu à la va-vite sans que Google s’en soucie particulièrement. Cela pourrait être bien différent avec la deuxième génération du smartphone pliant. Les débuts du Pixel Fold n’ont pas vraiment été glorieux pour le premier smartphone pliant de Google. Sa présentation en mai dernier, en même… Poursuivre la lecture Google prendrait enfin au sérieux le Pixel Fold

Disney+ pourrait lancer des chaînes linéaires pour Star Wars et Marvel

Le streaming vidéo devait enterrer la bonne vieille télé à papa, mais petit à petit les plateformes commencent à ressembler à ce qu’elles voulaient révolutionner. Après les coupures pub, voilà que Disney+ lancerait des chaînes linéaires consacrées à ses univers. Le plus difficile quand on lance une application de streaming sur sa télé ou son… Poursuivre la lecture Disney+ pourrait lancer des chaînes linéaires pour Star Wars et Marvel

la Galaxy Watch fait passe Navigo, Tesla sabre dans ses effectifs, notre sélection de smartphones à moins de 200 €

À retenir dans l’actu Alors que les Apple Watch et les iPhone devraient pouvoir permettre de valider les titres de transport en mai 2024, Samsung prend de l’avance en permettant à ses Galaxy Watch de remplacer un passe Navigo. Nous avons pu essayer la fonctionnalité avec quelques jours d’avance. Ne ratez pas notre vidéo ! S’abonner… Poursuivre la lecture la Galaxy Watch fait passe Navigo, Tesla sabre dans ses effectifs, notre sélection de smartphones à moins de 200 €

interdire d’utiliser ChatGPT, Bard, Copilot, etc., pour crer des builds, du code, de la documentation ou des messages

Dans une communication rcente de Michał Grny, une figure minente de la communaut Gentoo, les proccupations concernant la prolifration du contenu gnr par l’IA ont t mises en avant. Grny prconise une approche proactive pour sauvegarder l’intgrit du contenu de Gentoo en proposant d’interdire les contributions gnres par l’IA. Citant des considrations relatives au droit… Poursuivre la lecture interdire d’utiliser ChatGPT, Bard, Copilot, etc., pour crer des builds, du code, de la documentation ou des messages

le smartphone 5G de Xiaomi est de retour à un prix incroyable (-45%)

Alors qu’il était proposé à 399 euros lors de sa sortie en janvier dernier, le Xiaomi Redmi Note 13 Pro 5G voit aujourd’hui son prix tomber plus bas que jamais. Si vous voulez vous équiper d’un smartphone performant à moindre coût, c’est un bon plan qu’il ne faut rater sous aucun prétexte. Grâce à une… Poursuivre la lecture le smartphone 5G de Xiaomi est de retour à un prix incroyable (-45%)

Le gouvernement amricain affirme que la rcente faille de scurit de Microsoft a expos les agences fdrales au piratage informatique

Le gouvernement amricain a dclar le jeudi 11 avril que les pirates informatiques du gouvernement russe qui ont rcemment vol des courriels d’entreprise de Microsoft ont obtenu des mots de passe et d’autres documents secrets qui pourraient leur permettre de pntrer dans plusieurs agences amricaines. L’agence pour la cyberscurit et la scurit des infrastructures, qui… Poursuivre la lecture Le gouvernement amricain affirme que la rcente faille de scurit de Microsoft a expos les agences fdrales au piratage informatique

La nouvelle attaque Spectre V2 touche les systmes Linux quips de processeurs Intel Permettant aux attaquants non authentifis de lire des donnes de mmoire arbitraires en contournant la scurit

Des chercheurs ont dcouvert une nouvelle attaque Spectre V2 affectant les systmes Linux fonctionnant avec de nombreux processeurs Intel modernes. L’attaque a russi contourner les mcanismes de scurit actuels. Des chercheurs ont dmontr le « premier exploit natif Spectre v2 » pour une nouvelle faille du canal latral d’excution spculative qui affecte les systmes Linux fonctionnant avec… Poursuivre la lecture La nouvelle attaque Spectre V2 touche les systmes Linux quips de processeurs Intel Permettant aux attaquants non authentifis de lire des donnes de mmoire arbitraires en contournant la scurit

voici comment essayer vous aussi

Alors que les Apple Watch et les iPhone devraient pouvoir permettre de valider les titres de transport en mai 2024, Samsung prend de l’avance en permettant à ses Galaxy Watch de remplacer un passe Navigo. Nous avons pu essayer la fonctionnalité avec quelques jours d’avance. À mesure que la date fatidique du 26 juillet approche, début… Poursuivre la lecture voici comment essayer vous aussi

Microsoft affiche de la pub dans le menu Démarrer de Windows 11

Microsoft a la ferme intention de transformer Windows 11 en sapin de Noël publicitaire. L’éditeur a ainsi annoncé que la réclame allait faire son apparition dans le menu Démarrer — qu’on se rassure, cet affichage sera désactivable et, pour le moment, seuls les utilisateurs Windows Insiders aux États-Unis sont concernés. La version bêta de Windows… Poursuivre la lecture Microsoft affiche de la pub dans le menu Démarrer de Windows 11

la liste des meilleures catégories cachées

Voici l’ensemble des codes secrets Netflix en 2024 pour accéder aux catégories cachées de la plateforme de streaming. Le catalogue de Netflix est tellement vaste qu’il est impossible d’avoir un aperçu de l’ensemble des contenus par genre en utilisant la navigation par défaut. Il existe heureusement une liste de codes secrets pour accéder facilement aux… Poursuivre la lecture la liste des meilleures catégories cachées

L’Italie n’assume pas qu’Alfa Romeo appelle sa première voiture électrique « Milano »

Le nom du SUV compact électrique d’Alfa Romeo a voulu rendre hommage à la ville natale du constructeur, ce qui n’a pas plu au gouvernement italien. Le ministre de l’Industrie y voit une pratique illégale, du fait de sa délocalisation en Pologne. À partir de septembre, Alfa Romeo possèdera enfin un modèle 100 % électrique, baptisé… Poursuivre la lecture L’Italie n’assume pas qu’Alfa Romeo appelle sa première voiture électrique « Milano »

la formule haut de gamme de Spotify permettrait de mixer ses chansons préférées

Ne l’appelez plus Spotify HiFi ni même Spotify Supremium ! Le futur abonnement lossless du service de streaming pourrait finalement être baptisé Spotify Music Pro. Son prix plus élevé serait justifié non seulement par l’écoute de musique sans pertes — ce que la concurrence offre sans frais supplémentaires — mais aussi par des fonctions inédites. En… Poursuivre la lecture la formule haut de gamme de Spotify permettrait de mixer ses chansons préférées

ChatGPT est plus malin et moins verbeux

ChatGPT devrait se montrer plus direct et moins verbeux avec les abonnés payants. OpenAI a mis en ligne une nouvelle version de GPT-4 Turbo qui améliore les capacités du bot conversationnel. Les abonnés payants ChatGPT Plus devraient bénéficier maintenant d’un bot plus finaud. OpenAI a annoncé que ChatGPT fonctionnait désormais sur un nouveau modèle sobrement… Poursuivre la lecture ChatGPT est plus malin et moins verbeux

la justice ordonne le blocage de dizaines de sites de streaming et de torrents

Le 4 avril dernier, le tribunal judiciaire de Paris a ordonné aux fournisseurs d’accès à internet français de bloquer plusieurs dizaines de sites illégaux de téléchargement et de streaming. Orange, Free, SFR et Bouygues Telecom ont reçu l’injonction par la justice de prendre les mesures nécessaires pour que les internautes ne puissent plus avoir accès… Poursuivre la lecture la justice ordonne le blocage de dizaines de sites de streaming et de torrents

74 % des personnes interroges pensent que les cybermenaces lies l’IA ont dj un impact significatif sur leur organisation Mais 60 % estiment qu’elles ne sont pas prpares se dfendre

Une nouvelle tude mene auprs de prs de 1 800 responsables et praticiens de la scurit dans 14 pays rvle que 74 % des personnes interroges pensent que les cybermenaces lies l’IA ont dj un impact significatif sur leurs organisations, mais 60 % d’entre elles estiment qu’elles ne sont actuellement pas prpares se dfendre contre… Poursuivre la lecture 74 % des personnes interroges pensent que les cybermenaces lies l’IA ont dj un impact significatif sur leur organisation Mais 60 % estiment qu’elles ne sont pas prpares se dfendre

Apple alerte les utilisateurs de 92 pays sur les attaques de logiciels espions mercenaires Qui tentent de compromettre distance l’iPhone associ l’identifiant Apple

Apple envoie des notifications de « menace » inquitantes des utilisateurs de 92 pays. Les utilisateurs sont avertis pour la premire fois de l’existence d’un « logiciel espion mercenaire ». Les utilisateurs d’iPhone de 92 pays ont reu des notifications inquitantes les informant qu’ils pourraient avoir t victimes d’attaques de « mercenaires espions« . Ces alertes signalent aux utilisateurs que des… Poursuivre la lecture Apple alerte les utilisateurs de 92 pays sur les attaques de logiciels espions mercenaires Qui tentent de compromettre distance l’iPhone associ l’identifiant Apple

l’IA actuelle est « nulle », nouvelle Model Y, test du casque milieu de gamme de Sony

Bonjour à tous, voici la matinale de 01net ! Qu’avez vous manqué hier ? Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. À retenir dans l’actu Elle est située entre la version Propulsion et la version Grande Autonomie. Bonne nouvelle, il s’agit aussi de la plus efficiente. Tesla vient de l’annoncer pour répondre… Poursuivre la lecture l’IA actuelle est « nulle », nouvelle Model Y, test du casque milieu de gamme de Sony

La puce M4 avec son IA générative pourrait équiper un nouvel iMac dès la fin de cette année

Aussi incroyable que cela puisse paraitre, il y aura une puce M4 après la puce M3. Blague à part, ce qui est plus étonnant dans la dernière livraison de rumeurs de Bloomberg, c’est qu’Apple aurait l’intention d’équiper très rapidement l’ensemble de sa gamme de Mac avec ce nouveau silicium conçu pour mettre en avant l’intelligence… Poursuivre la lecture La puce M4 avec son IA générative pourrait équiper un nouvel iMac dès la fin de cette année

Une faille de scurit critique, baptise « BatBadBut », a t dcouverte dans la bibliothque standard Rust Mais elle affecte galement Erlang, Go, Haskell, Java, Node.js, PHP, Python et Ruby

Une faille de scurit critique, baptise « BatBadBut », a t dcouverte dans la bibliothque standard Rust, affectant toutes les versions antrieures 1.77.2 sous Windows. La vulnrabilit, identifie comme CVE-2024-24576, a un score CVSS de 10.0 et permet un attaquant d’excuter des commandes shell arbitraires en contournant le mcanisme d’chappement lors de l’invocation de fichiers batch avec… Poursuivre la lecture Une faille de scurit critique, baptise « BatBadBut », a t dcouverte dans la bibliothque standard Rust Mais elle affecte galement Erlang, Go, Haskell, Java, Node.js, PHP, Python et Ruby

Apple autorise l’utilisation de pièces détachées d’occasion dans l’iPhone et freine sur la sérialisation

Apple simplifie la vie des réparateurs indépendants et des utilisateurs bricoleurs, en abandonnant une partie des blocages et restrictions que l’entreprise avait mise en place lors du lancement de son service de réparation en libre service. Après l’avoir combattu becs et ongles pendant des années, Apple a finalement embrassé le droit à la réparation en… Poursuivre la lecture Apple autorise l’utilisation de pièces détachées d’occasion dans l’iPhone et freine sur la sérialisation

Microsoft a rsolu une faille de scurit sur le service cloud Azure qui exposait les fichiers et les identifiants internes de l’entreprise l’internet ouvert

Microsoft a annonc qu’elle avait corrig une faille de scurit qui exposait des informations d’identification et des fichiers internes de l’entreprise sur l’internet. La faille a t dcouverte par des chercheurs de la socit de cyberscurit SOC Radar. Selon leur rapport, une erreur interne a entran l’accs public un serveur de stockage Azure non protg… Poursuivre la lecture Microsoft a rsolu une faille de scurit sur le service cloud Azure qui exposait les fichiers et les identifiants internes de l’entreprise l’internet ouvert

Instagram va flouter les photos dénudées pour les utilisateurs mineurs

La messagerie d’Instagram va masquer les photos dénudées reçues par les utilisateurs mineurs et renforcer les fonctions liées à la protection des plus jeunes. Le déploiement va cependant prendre plusieurs mois. Instagram et Facebook sont dans le banc des accusés depuis octobre dernier : 41 États américains ont porté plainte contre les deux réseaux sociaux pour… Poursuivre la lecture Instagram va flouter les photos dénudées pour les utilisateurs mineurs

promo folle sur cette TV OLED premium, c’est la meilleure affaire de l’année (-35%)

Vous avez une vieille TV que vous aimeriez changer, ou voulez en acheter une pour la première fois ? Bonne nouvelle, puisqu’en ce moment, Rue du Commerce propose une promotion de folie sur le modèle OLED LG C3, une référence sur le marché. C’est clairement une excellente affaire que vous pouvez faire aujourd’hui sur le site… Poursuivre la lecture promo folle sur cette TV OLED premium, c’est la meilleure affaire de l’année (-35%)

l’administration Biden se prpare empcher les Amricains d’utiliser les logiciels de l’entreprise russe, voquant des raisons de scurit nationale

Ladministration Biden se prpare prendre une mesure inhabituelle en mettant un ordre qui interdirait aux entreprises et aux citoyens amricains dutiliser des logiciels dvelopps par une importante entreprise russe de cyberscurit, en raison de proccupations lies la scurit nationale. Cette dcision, qui est en cours de finalisation et pourrait tre mise en place ds ce… Poursuivre la lecture l’administration Biden se prpare empcher les Amricains d’utiliser les logiciels de l’entreprise russe, voquant des raisons de scurit nationale

Tesla booste de 150 km une version sous les 50 000 euros

Elle est située entre la version Propulsion et la version Grande Autonomie. Bonne nouvelle, il s’agit aussi de la plus efficiente. Tesla vient de l’annoncer pour répondre à la concurrence grandissante, notamment en Europe. Parmi ses arguments, 150 kilomètres d’autonomie de plus que la version Propulsion et un prix sous les 50 000 euros. Prenez le… Poursuivre la lecture Tesla booste de 150 km une version sous les 50 000 euros

ce changement radical d’interface ne plait pas aux utilisateurs

YouTube a sorti la planche à dessin pour tester une interface très différente de celle que l’on connait aujourd’hui. Des changements qui ne sont clairement pas du gout de tout le monde. Afin de maximiser l’engagement et le temps passé par ses utilisateurs sur la plateforme, YouTube innove en testant une nouvelle interface pour sa… Poursuivre la lecture ce changement radical d’interface ne plait pas aux utilisateurs

Chez FNAC, le prix de la trottinette Xiaomi Electric Scooter 4 Pro chute plus bas que terre

C’est sans doute LE bon mobilité urbaine du jour, et c’est du côté de la Fnac que ça se passe. Pour une période limitée dans le temps, l’enseigne française affiche une remise ultra généreuse sur la trottinette électrique Xiaomi Electric Scooter 4 Pro, faisant ainsi chuter drastiquement son prix. L’été est bientôt là, et vous… Poursuivre la lecture Chez FNAC, le prix de la trottinette Xiaomi Electric Scooter 4 Pro chute plus bas que terre

Apple laisse de nombreux indices dans la bêta d’iPadOS

En 2024, l’iPad Pro devrait enfin passer à l’Oled comme technologie d’écran. Des indices laissés dans le code de la bêta d’iPadOS le confirment. Cela se précise, Apple voudrait bel et bien entamer le passage à l’Oled pour ses iPad Pro dès cette année 2024. Jusqu’ici, il ne s’agissait que d’une rumeur persistante, mais en fouillant… Poursuivre la lecture Apple laisse de nombreux indices dans la bêta d’iPadOS

voici la liste noire des 8 000 sites et adresses email à éviter

Les arnaques en ligne continuent de proliférer, mettant en danger la sécurité et la confidentialité des internautes. Pour aider à contrer cette menace croissante, les autorités ont récemment partagé une liste (non exhaustive) de 8 000 sites et adresses e-mails à bannir. Chaque jour, des milliers d’utilisateurs sont confrontés à des tentatives de fraudes, de phishing… Poursuivre la lecture voici la liste noire des 8 000 sites et adresses email à éviter

Pourquoi vous devriez attendre 2025 pour acheter votre nouvel iPhone

Apple pourrait disposer du process de gravure de TSMC en 2 nm à compter de 2025. Un timing idéal pour son iPhone 17 Pro. En matière de puces pour smartphones, la plupart possèdent une finesse de gravure de 4 nm, en dehors de l’A17 Pro des iPhone 15 Pro qui est descendu à 3 nm. Comme une… Poursuivre la lecture Pourquoi vous devriez attendre 2025 pour acheter votre nouvel iPhone

le responsable IA de Meta tacle les IA génératives actuelles, et promet bien mieux

Meta, l’éternel outsider qui mise, pour l’IA, sur le long terme : lors d’une matinée dédiée à l’IA, le groupe de Mark Zuckerberg a expliqué comment il comptait devenir un leader dans le secteur de l’intelligence artificielle. Et sans surprise, l’IA générative ne fait pas partie de ses priorités… à long terme. La société qui regroupe… Poursuivre la lecture le responsable IA de Meta tacle les IA génératives actuelles, et promet bien mieux

Comment Google compte renforcer Chrome contre les hackers

Google est actuellement en train de tester de nouveaux paramètres de confidentialité dans son navigateur Web. Vous pourrez bientôt contrôler les autorisations données aux sites Web pour les empêcher d’accéder au contenu de votre machine. Google aimerait visiblement faire de Chrome une forteresse inattaquable et inexploitable par les pirates. En effet, la firme de Mountain… Poursuivre la lecture Comment Google compte renforcer Chrome contre les hackers

Amazon glisse les skills d’Alexa sous le tapis de l’IA générative

L’intelligence artificielle générative a tué les skills. Ces petits programmes destinés à Alexa ne rapporteront plus grand chose à leurs développeurs : Amazon a en effet décidé de couper les vivres en fermant deux programmes destinés à récompenser les développeurs de skills. En 2017, quand Alexa semblait prêt à dominer le monde des assistants connectés, Amazon… Poursuivre la lecture Amazon glisse les skills d’Alexa sous le tapis de l’IA générative

que va changer la loi sur le numérique finalement adoptée ?

Le projet de loi visant à sécuriser et réguler l’espace numérique (SREN) a été finalement adopté par l’Assemblée nationale, après des mois de débats et de controverses. L’application de ces nombreuses mesures va désormais débuter, ce qui pourrait provoquer de nouveaux maux de tête. C’est peu dire que le projet de loi SREN a provoqué… Poursuivre la lecture que va changer la loi sur le numérique finalement adoptée ?

En Europe, le choix du navigateur par défaut sur iOS et Android profitent aux alternatives

La concurrence, ça a parfois du bon. Depuis le 7 mars, Apple, Google et Microsoft sont tenus de présenter aux utilisateurs européens une liste de navigateurs web afin d’un choisir un par défaut. Et manifestement, les premiers résultats sont encourageants. En vertu du règlement européen sur les marchés numériques (DMA), les contrôleurs d’accès que sont… Poursuivre la lecture En Europe, le choix du navigateur par défaut sur iOS et Android profitent aux alternatives

le Snapdragon X Elite est joueur, essai du Mercedes CLE, le point sur le Pixel 8a

À retenir dans l’actu Nous avons pu essayer le futur concurrent de l’Apple M3, le Snapdragon X Elite sur une session de jeu. Grâce à l’émulation, la puce s’en sort convenablement et ouvre la voie vers le jeu sur PC Windows sous ARM. Les premières machines seront disponibles cet été. Lire On a joué avec… Poursuivre la lecture le Snapdragon X Elite est joueur, essai du Mercedes CLE, le point sur le Pixel 8a

Le monde n’est absolument pas prt pour contrer l’apocalypse des cyberattaques quantiques Seules 23 % des organisations ont commenc travailler sur la cryptographie post-quantique (PQC)

Alors que le National Institute of Standards and Technology (NIST) devrait finaliser les normes de cryptographie post-quantique (PQC) au cours du second semestre 2024, un nouveau rapport de Keyfactor explore les dfis qui crent des obstacles l’tablissement d’une base solide de confiance numrique. Ce rapport rvle que seulement 23 % des organisations ont commenc travailler… Poursuivre la lecture Le monde n’est absolument pas prt pour contrer l’apocalypse des cyberattaques quantiques Seules 23 % des organisations ont commenc travailler sur la cryptographie post-quantique (PQC)

Les derniers processeurs Core causent des plantages dans les jeux, Intel enquête

Jusqu’à présent, le remède est de réduire la fréquence des CPU concernés ; Intel a-t-elle eu les yeux plus gros que le ventre de ses Raptor Lake ? Cela fait plusieurs semaines que des détenteurs de Core Raptor Lake / Raptor Lake Refresh – processeurs caractérisés par leurs fréquences CPU élevées – font état d’instabilités dans des… Poursuivre la lecture Les derniers processeurs Core causent des plantages dans les jeux, Intel enquête

les téléspectateurs veulent du streaming, du sport et du direct

Une nouvelle étude met en avant les changements de comportement chez les téléspectateurs. Un marché en pleine mutation qui fait la part belle au streaming et aux évènements sportifs en direct. « Une année de télévision dans le monde, édition 2024 », c’est le nom de l’étude menée par Glance et Médiamétrie. L’occasion de revenir sur le… Poursuivre la lecture les téléspectateurs veulent du streaming, du sport et du direct

Le nouveau processeur de Google n’est pas pour les smartphones

Google ajoute un nouveau membre à son cirque de puces : Axion est un processeur pensé pour accélérer le traitement des tâches dans les centres de données. Le moteur de recherche concurrence ainsi Microsoft ou encore Amazon sur ce terrain très prisé. Derrière le concept de nuage se cachent de lourdes infrastructures informatiques regroupées au sein… Poursuivre la lecture Le nouveau processeur de Google n’est pas pour les smartphones

« Les organisations ont besoin d’une solution de gestion des identités et accès qui permette aux développeurs de s’adapter facilement » Entretien avec Geethika Cooray sur WSO2 Identity Server 7.0

Les entreprises sont de plus en plus en compétition sur leur capacité à offrir des expériences numériques exceptionnelles et fiables à tous les utilisateurs, en interne comme en externe. Parmi les solutions disponibles figure WSO2, qui permet aux développeurs de logiciels de répondre à cette demande avec WSO2 Identity Server 7.0, la dernière version du… Poursuivre la lecture « Les organisations ont besoin d’une solution de gestion des identités et accès qui permette aux développeurs de s’adapter facilement » Entretien avec Geethika Cooray sur WSO2 Identity Server 7.0

Des liseuses avec des écrans couleur et des prix abordables chez Kobo

Si le marché des liseuses est dominé par les Kindle d’Amazon, il existe de nombreuses autres marques et fabricants qui tentent d’attirer à eux les lecteurs invétérés. Avec sa nouvelle gamme qui comprend deux liseuses à écran E Ink en couleur, Kobo pourrait bien marquer quelques points. Pourquoi faudrait-il se contenter de lire en noir… Poursuivre la lecture Des liseuses avec des écrans couleur et des prix abordables chez Kobo

3 infos sur l’homme qui a percé l’un des plus grands mystères de l’Univers

Le milieu scientifique est en deuil après l’annonce du décès de Peter Higgs, prix Nobel de physique en 2013, et grand scientifique britannique à l’origine de la découverte du boson de Higgs. De son vécu, il laisse une trace indélébile dans la physique des particules et une preuve tangible que le cerveau humain peut s’aventurer… Poursuivre la lecture 3 infos sur l’homme qui a percé l’un des plus grands mystères de l’Univers

Microsoft déploie Moment 5 à grande échelle et corrige deux failles zero day

Microsoft vient de mettre en ligne son traditionnel Patch Tuesday. Cette mise à jour de sécurité mensuelle corrige deux failles critiques, et permet à tous les utilisateurs d’accéder (enfin) à Moment 5. Comme tous les deuxièmes mardis de chaque mois, Microsoft a déployé son Patch Tuesday. Et cette fois-ci, la mise à jour de sécurité… Poursuivre la lecture Microsoft déploie Moment 5 à grande échelle et corrige deux failles zero day

prix, date de sortie, design… tout savoir sur le futur best-seller de Google

Le Google Pixel 8a devrait être dévoilé au milieu du mois de mai. De nombreuses indiscrétions permettent d’en connaître déjà beaucoup sur le futur smartphone milieu de gamme. Avec son Pixel 7a, Google a lâché une nouvelle fois une petite bombe dans le segment du milieu de gamme. Qu’on aime ou pas le traitement photo des… Poursuivre la lecture prix, date de sortie, design… tout savoir sur le futur best-seller de Google

Les nouvelles conditions d’utilisation de WhatsApp devront être acceptées après le 11 avril (ou arrêter WhatsApp)

WhatsApp change ses conditions d’utilisation pour se conformer aux deux règlements européens les plus en vogue du moment, celui sur les marchés numériques (DMA) et sur les services numériques (DSA). Les utilisateurs qui ne contractent pas avec ces nouvelles dispositions devront se trouver une autre messagerie. Branle-bas de combat chez WhatsApp. En tant que service… Poursuivre la lecture Les nouvelles conditions d’utilisation de WhatsApp devront être acceptées après le 11 avril (ou arrêter WhatsApp)

Fermés par Nintendo, les services en ligne de la Wii U sont pourtant de retour

C’est terminé pour la plupart des fonctions en ligne de la Wii U et de la 3DS : Nintendo a fermé les serveurs dans la nuit de lundi à mardi. Mais ces consoles, et la Wii U en particulier, peuvent toujours compter sur une communauté de bidouilleurs qui ont mis au point un réseau alternatif qui… Poursuivre la lecture Fermés par Nintendo, les services en ligne de la Wii U sont pourtant de retour

Google Vids crée des présentations vidéo assistées par IA

L’IA générative à gogo, c’est en substance ce qu’il faut retenir des annonces de Google à l’occasion de Cloud Next, une conférence dédiée aux nouveautés infonuagiques du moteur de recherche. Création de vidéos, service de traduction, nouvelles fonctions dans Google Sheets, Docs et dans Gmail… Il y en a pour tous les goûts. Après les… Poursuivre la lecture Google Vids crée des présentations vidéo assistées par IA

un code QR et des cyberattaques pour les JO, des télés perdent Netflix, test des écouteurs sans fil de Fairphone

À retenir dans l’actu Un rappel des attestations de déplacement du Covid ? Il faudra bien un QR Code pour franchir certaines zones de sécurité à Paris, pendant les Jeux olympiques. Demande en ligne, personnes concernées, voici ce que nous savons de ce futur sésame. Lire JO de Paris : Ce que l’on sait du QR Code,… Poursuivre la lecture un code QR et des cyberattaques pour les JO, des télés perdent Netflix, test des écouteurs sans fil de Fairphone

Le pass Navigo sur iPhone, c’est (normalement) pour fin mai

Le temps presse : les millions de touristes qui visiteront Paris cet été à la faveur des Jeux Olympiques devraient bel et bien pouvoir utiliser leur iPhone pour valider aux portiques du réseau des transports en commun d’Ile-de-France. L’activation est prévue d’ici fin mai, précise Île-de-France Mobilités qui se veut tout de même prudent. Depuis 2022,… Poursuivre la lecture Le pass Navigo sur iPhone, c’est (normalement) pour fin mai

Google Public DNS se lance dans la lutte contre les attaques par empoisonnement du cache En implmentant la randomisation des cas, et le DNS sur TLS, ou DoT (DNS over TLS)

Google partage son approche pour lutter contre les attaques par empoisonnement de cache. Parmi les mesures : un support pour les cookies DNS, la randomisation des cas et le DNS sur TLS. L’attaque par empoisonnement du cache est une forme de piratage de la scurit informatique dans laquelle des donnes corrompues du systme de noms… Poursuivre la lecture Google Public DNS se lance dans la lutte contre les attaques par empoisonnement du cache En implmentant la randomisation des cas, et le DNS sur TLS, ou DoT (DNS over TLS)

il faut maintenant payer pour regarder Prime Video sans publicité

La publicité débarque sur Prime Video en France, et tous les abonnés Prime y ont droit ! À moins de payer un petit quelque chose en plus à Amazon, ce qui ne sera peut-être pas du goût de tout le monde. Profiter de Prime Video sans frais supplémentaires et sans publicité, c’est désormais terminé en France.… Poursuivre la lecture il faut maintenant payer pour regarder Prime Video sans publicité

un détail important se précise

Le Google Pixel 8a pourrait adopter des bordures et des tranches très arrondies par rapport à son prédécesseur. Le Google Pixel 8a devrait être officiellement dévoilé en mai prochain. De nombreuses fuites ont déjà permis d’apprendre presque tout sur ce futur best-seller de Google, comme les capacités de son écran ou de sa puce, une… Poursuivre la lecture un détail important se précise

Netflix retiré de certains téléviseurs : votre TV est-il concerné ?

Certains utilisateurs de téléviseurs connectés ont eu la mauvaise surprise de ne plus pouvoir accéder à Netflix. Le géant du streaming met en avant des problèmes de sécurité. Source link

À côté d’iOS et d’Android, Huawei serait en passe d’imposer HarmonyOS

Après des débuts modestes et difficiles, HarmonyOS serait en passe de réussir son pari. Le système d’exploitation développé par Huawei pourrait même se définir en tant que troisième plateforme mobile, avec iOS et Android. Huawei pourrait-il réussir là où Microsoft (Windows Phone), RIM (BlackBerry OS), Samsung (la version de Tizen pour les smartphones, développée à… Poursuivre la lecture À côté d’iOS et d’Android, Huawei serait en passe d’imposer HarmonyOS

Google active officiellement son réseau « Localiser mon appareil »

Cette fois, c’est la bonne pour le nouveau réseau « Localiser mon appareil » de Google. Le moteur de recherche a officiellement commencé à activer cette fonction pour remettre la main sur un smartphone ou une tablette Android perdus, même si l’appareil est hors connexion. Et en mai, le réseau prendra en charge les traqueurs Bluetooth compatibles. Après… Poursuivre la lecture Google active officiellement son réseau « Localiser mon appareil »

Microsoft et Qualcomm prêts à marcher sur les plate-bandes de la puce M3 d’Apple

C’est le 20 mai que Microsoft dévoilera ses premiers « AI PC », autrement dit des PC calibrés pour la nouvelle ère de l’intelligence artificielle générative. Et le constructeur devrait avoir du répondant face à la puce M3 d’Apple. Microsoft pense avoir trouvé la martingale pour rendre la monnaie de sa pièce à la puce M3 d’Apple,… Poursuivre la lecture Microsoft et Qualcomm prêts à marcher sur les plate-bandes de la puce M3 d’Apple

les dalles OLED de Samsung brouillent les pistes, test de la Forerunner 165 de Garmin, nouvelle Dacia Spring

À retenir dans l’actu En introduisant des dalles White OLED dans une game censée faire la promotion de sa propre technologie, le QD-OLED, Samsung brouille les pistes et l’esprit du consommateur. Lire TV OLED : en 2024, Samsung mélange les genres et c’est un problème Dimitri a décidé d’enfoncer le clou avec cette vidéo sur les… Poursuivre la lecture les dalles OLED de Samsung brouillent les pistes, test de la Forerunner 165 de Garmin, nouvelle Dacia Spring

Microsoft, Adobe, DHL, et Google, afin d’obtenir vos identifiants de connexion ou vos informations de paiement, d’aprs Proofpoint

Voici les marques les plus usurpes dans les attaques de phishing d’aprs un rapport de Proofpoint. Microsoft est de loin la marque la plus usurpe, Adobe arrive loin derrire, suivi de prs par DHL. Si vous avez dj reu un courriel vous demandant de cliquer sur un lien pour viter que votre compte ne soit… Poursuivre la lecture Microsoft, Adobe, DHL, et Google, afin d’obtenir vos identifiants de connexion ou vos informations de paiement, d’aprs Proofpoint

Rust, Python, Apache Foundations et d’autres annoncent une grande collaboration sur la cyberscurit Afin de crer des spcifications communes pour le dveloppement de logiciels scuriss

Apache Software Foundation, Blender Foundation, OpenSSL Software Foundation, PHP Foundation, Python Software Foundation, Rust Foundation et Eclipse Foundation annoncent conjointement leur intention de collaborer l’tablissement de spcifications communes pour le dveloppement de logiciels scuriss sur la base des meilleures pratiques open source existantes. La communaut des logiciels open source et l’industrie du logiciel au sens… Poursuivre la lecture Rust, Python, Apache Foundations et d’autres annoncent une grande collaboration sur la cyberscurit Afin de crer des spcifications communes pour le dveloppement de logiciels scuriss

Plus que quelques heures pour profiter des fonctions en ligne de la Wii U et de la 3DS

Dans quelques heures, Nintendo aura planté de nouveaux clous dans les cercueils des Wii U et 3DS. Les fonctions qui permettent de jouer en ligne vont en effet fermer dans la nuit de lundi à mardi. En mars dernier, le rideau était tombé sur les boutiques de ces consoles. Que les joueurs se rassurent, leurs… Poursuivre la lecture Plus que quelques heures pour profiter des fonctions en ligne de la Wii U et de la 3DS

en 2024, Samsung mélange les genres et c’est un problème

En 2024, il va falloir faire plus attention si vous décidez d’acheter un téléviseur OLED Samsung. En effet, cette année, le constructeur coréen a changé quelque peu les règles du jeu, en modifiant sa gamme, et ce changement d’orientation pourrait avoir quelques conséquences fâcheuses pour le consommateur. Nous avions déjà évoqué cette épineuse question lors… Poursuivre la lecture en 2024, Samsung mélange les genres et c’est un problème

Une Apple TV avec caméra, Apple y songerait toujours

Apple voudrait peser davantage dans le secteur de la maison connectée, un marché dans lequel le constructeur a déjà un pied sans vouloir trop s’y engager pour le moment. Cela pourrait changer dans l’avenir avec plusieurs appareils qui seraient en développement. Depuis le lancement du Vision Pro et l’abandon de sa voiture électrique et autonome,… Poursuivre la lecture Une Apple TV avec caméra, Apple y songerait toujours

Partez de chez vous l’esprit léger, Verisure surveille et protège votre domicile.

Face à la hausse des cambriolages, prenez toutes vos précautions et faites confiance à Verisure™. Les vacances de printemps approchent à grands pas. Vous avez peut-être prévu de partir quelques jours pendant cette période. Quels que soient vos projets, il vaut mieux pouvoir vous absenter en toute tranquillité. Rien de tel qu’un système d’alarme comme… Poursuivre la lecture Partez de chez vous l’esprit léger, Verisure surveille et protège votre domicile.

Pathé lance un service de VOD pour voir les films « dans la meilleure qualité possible »

Pathé lance à son tour son service de location et d’achat de longs-métrages. L’offre semble tout ce qu’il y a de plus classique. Pathé lance son service de location de film, Pathé Home. Attention, il ne s’agit pas d’une offre à abonnement, mais bien d’un magasin de VOD pour acheter ou louer des films. Lire… Poursuivre la lecture Pathé lance un service de VOD pour voir les films « dans la meilleure qualité possible »

Spotify lance son propre ChatGPT pour générer des listes de lecture personnalisées

Spotify ne manque pas d’imagination pour créer des listes de lecture mais il arrive parfois qu’aucune ne corresponde réellement à ce qu’on voudrait écouter. C’est pourquoi la plateforme donne les pleins pouvoirs à l’utilisateur qui va pouvoir lui demander de générer une playlist en fonction d’une simple requête texte. Spotify a toujours utilisé de l’intelligence… Poursuivre la lecture Spotify lance son propre ChatGPT pour générer des listes de lecture personnalisées

Apple, Google, Meta et les autres entraînent leurs IA avec les photos de Shutterstock

Les créateurs de modèles d’intelligence artificielle ont besoin de contenus, de beaucoup de contenus pour entraîner leurs IA. Si les débuts de cette vague a ressemblé au far-west, très rapidement les producteurs de contenus craignant le pillage ont logiquement réclamé des licences, et Apple n’est pas la dernière à avoir mis la main au portefeuille.… Poursuivre la lecture Apple, Google, Meta et les autres entraînent leurs IA avec les photos de Shutterstock

des failles de sécurité mettent en danger des millions d’utilisateurs

Gmail, Outlook, Apple iCloud Mail, Yahoo et AOL souffrent d’une série de failles de sécurité critiques. D’après les tests menés par SquareX, ces messageries ne sont pas capables de filtrer les pièces jointes malveillantes, mettant en péril des millions d’internautes. Les chercheurs en cybersécurité de SquareX ont découvert des brèches dans la sécurité des principaux… Poursuivre la lecture des failles de sécurité mettent en danger des millions d’utilisateurs

La Fibre Orange est à moitié prix, il ne reste plus que 48h pour en profiter ⚡

Orange, par l’intermédiaire de sa marque low-cost Sosh permet de profiter d’un abonnement internet Fibre à un prix tout bonnement incroyable. L’offre est encore valable 48h, jusqu’à ce mercredi 10 avril inclus. Parmi tous les les fournisseurs d’accès à internet, Orange est celui qui propose actuellement le prix le plus bas pour profiter de la… Poursuivre la lecture La Fibre Orange est à moitié prix, il ne reste plus que 48h pour en profiter ⚡

Le JPEG a un problème et Google a trouvé la solution

Google a publié une nouvelle bibliothèque de codes pour le format JPEG qui améliore la qualité de la compression de 35 %. En vue : des images mieux compressées ou qui chargent plus rapidement. Lorsque vous prenez une photo sur un smartphone Android, dans la majorité des cas, le cliché sortira en JPEG. Ce format d’enregistrement a… Poursuivre la lecture Le JPEG a un problème et Google a trouvé la solution

toujours la moins chère des voitures électriques, mais pas la plus intéressante

18 900 euros, c’est le nouveau prix de la Dacia Spring. Si elle reste la voiture électrique la moins chère en France, elle risque d’avoir du mal à justifier les seulement 400 euros qui la séparent de sa grande rivale chez Citroën. Les prix de la nouvelle version de la Dacia Spring sont enfin officiels. La… Poursuivre la lecture toujours la moins chère des voitures électriques, mais pas la plus intéressante

Google dévoile son Pixel 8a avant sa présentation officielle

Avant même son lancement officiel, Google vient de partager (accidentellement ?) une image de son très attendu smartphone de milieu de gamme, le Pixel 8a. Alors qu’il est attendu dans les prochains mois, le Google Pixel 8a se montre déjà à travers une publicité… Google. Simple erreur ou teasing savamment orchestré, le design du futur mobile… Poursuivre la lecture Google dévoile son Pixel 8a avant sa présentation officielle

Microsoft bloquera l’installation de la mise à jour si vous utilisez ces applications

Certaines applications sont considérées par Microsoft comme néfastes pour les performances de Windows 11. La firme de Redmond a dressé une liste d’applications interdites qui empêcheront l’installation de mises à jour sur votre PC. La mise à jour 24H2 de Windows 11, dont l’arrivée est prévue pour l’automne prochain, risque de faire grincer quelques dents.… Poursuivre la lecture Microsoft bloquera l’installation de la mise à jour si vous utilisez ces applications

des hackers turcs ont piraté un site du gouvernement

Une nouvelle cyberattaque a été répertoriée en France. Des cybercriminels turcs ont pris le contrôle d’un site du gouvernement pour faire passer un message aux autorités françaises et aux individus provenant de la Turquie. Le site du Conseil de l’emploi, des revenus et de la cohésion sociale (Cerc), une instance gouvernementale autrefois chargée de fournir… Poursuivre la lecture des hackers turcs ont piraté un site du gouvernement

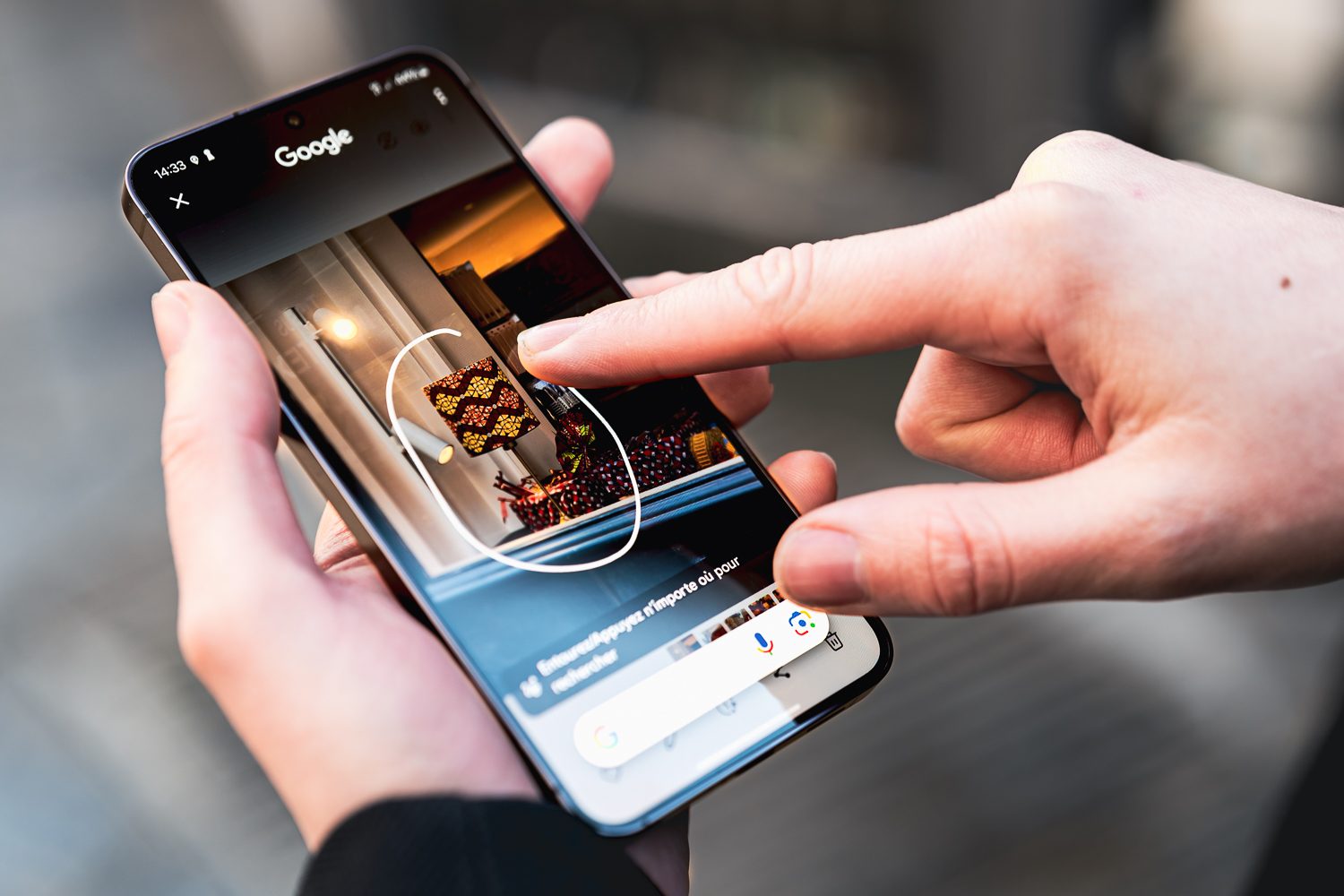

Google va mettre un bouton sur son appli Téléphone pour identifier les numéros inconnus

L’application téléphone installée nativement sur une majorité de smartphones Android intégrera bientôt une nouvelle option vous permettant de rechercher les numéros inconnus directement sur Google. Qui n’a jamais eu le réflexe de copier-coller un numéro de téléphone inconnu depuis la liste de ses appels en absence pour tenter de l’identifier grâce à une requête Google ?… Poursuivre la lecture Google va mettre un bouton sur son appli Téléphone pour identifier les numéros inconnus

la meilleure montre pour démarrer la course à pied sans se ruiner

Garmin a longtemps porté la réputation de vendre des montres connectées au tarif prohibitif. Il est vrai qu’à première vue, le fabricant avec ses toquantes à l’interface plutôt austère peut en interloquer plus d’un·e. L’entreprise, spécialisée dans les systèmes GPS, justifiait ce prix par une précision à toute épreuve, qui l’a amené à être plébiscitée… Poursuivre la lecture la meilleure montre pour démarrer la course à pied sans se ruiner

Les émulateurs de jeux rétro enfin autorisés par Apple !

Après avoir interdit formellement leur présence dans l’App Store, Apple ouvre désormais la porte aux émulateurs de jeux dans sa boutique ! Un changement de taille pour les amateurs de rétro-gaming, qui s’accompagne d’un autre rétropédalage du constructeur à destination des apps de streaming — Spotify en premier lieu. Le petit jeu un peu idiot du… Poursuivre la lecture Les émulateurs de jeux rétro enfin autorisés par Apple !