L’utilisation de l’IA dans le domaine des cyberattaques, en particulier celles qui se manifestent par des courriels, a t largement ngative. Les acteurs malveillants ont tendance utiliser l’IA pour rdiger des courriels plus ralistes que ce qui aurait pu tre le cas autrement, et pour tenter de les envoyer en bien plus grande quantit. Malgr… Poursuivre la lecture 96% des entreprises utiliseraient l’IA pour lutter contre les cyber-menaces bases sur l’IA, selon une tude de Perception Point

Catégorie : Sécurité

Sécurité

52 % des membres de conseils d’administration franais considrent l’IA gnrative comme un risque pour la scurit de l’entreprise Pour 84 % d’entre eux, la cyberscurit est une priorit

Les membres des conseils dadministration franais ne sont pas prpars une cyberattaque bien quils considrent la cyberscurit comme une priorit et investissent dans ce domaine. Proofpoint, socit leader en matire de cyberscurit et de conformit, publie aujourdhui les rsultats de son deuxime rapport annuel sur la perception des risques cyber au niveau du conseil dadministration… Poursuivre la lecture 52 % des membres de conseils d’administration franais considrent l’IA gnrative comme un risque pour la scurit de l’entreprise Pour 84 % d’entre eux, la cyberscurit est une priorit

71 % des organisations manquent de personnel en cyberscurit, 66 % des professionnels de la cyberscurit estiment que leur travail est devenu plus difficile Selon une tude de l’ESG et de l’ISSA

Une nouvelle tude mene par Enterprise Strategy Group (ESG) et l’Information Systems Security Association (ISSA) rvle que 66 % des personnes interroges estiment que le travail de professionnel de la cyberscurit est devenu plus difficile au cours des deux dernires annes, prs d’un tiers (27 %) dclarant qu’il est beaucoup plus difficile. Selon l’tude, la… Poursuivre la lecture 71 % des organisations manquent de personnel en cyberscurit, 66 % des professionnels de la cyberscurit estiment que leur travail est devenu plus difficile Selon une tude de l’ESG et de l’ISSA

apprendre l’attaque pour mieux se dfendre

Des mesures de scurit ont t prises la suite de ce rapport . Le communiqu de la police mtropolitaine de Londres, pirate au mois daot 2023 a de quoi interroger. Trois jours avant, plus prs de nous, Ple emploi a constat que les donnes personnelles de millions de demandeurs demploi taient en vente illgale sur le… Poursuivre la lecture apprendre l’attaque pour mieux se dfendre

Le Royaume-Uni fait marche arrire dans sa tentative de briser le chiffrement Une concession de dernire minute salue comme une victoire par les dfenseurs de la vie prive

Le gouvernement britannique a fait marche arrire dans sa tentative dimposer aux entreprises technologiques de scanner les messages chiffrs la recherche de contenus illicites, notamment de matriel dabus sexuel sur les enfants (Child sexual abuse material – CSAM). Cette concession de dernire minute est salue comme une victoire par les dfenseurs de la vie prive… Poursuivre la lecture Le Royaume-Uni fait marche arrire dans sa tentative de briser le chiffrement Une concession de dernire minute salue comme une victoire par les dfenseurs de la vie prive

71 % des organisations manque de personnel en cyberscurit, 66 % des professionnels de la cyberscurit estime que leur travail est devenu plus difficile Selon une tude de l’ESG et de l’ISSA

Une nouvelle tude mene par Enterprise Strategy Group (ESG) et l’Information Systems Security Association (ISSA) rvle que 66 % des personnes interroges estiment que le travail de professionnel de la cyberscurit est devenu plus difficile au cours des deux dernires annes, prs d’un tiers (27 %) dclarant qu’il est beaucoup plus difficile. Selon l’tude, la… Poursuivre la lecture 71 % des organisations manque de personnel en cyberscurit, 66 % des professionnels de la cyberscurit estime que leur travail est devenu plus difficile Selon une tude de l’ESG et de l’ISSA

TikTok veut maintenant devenir une messagerie

On n’arrête plus TikTok, qui démultiplie les fonctions pour mieux rester dans la course folle aux réseaux sociaux. Après le texte et la musique, voici en effet venir… la messagerie ! Fort de sa position de force dans le secteur des plateformes sociales, TikTok cherche maintenant à se faire une place dans d’autres domaines, comme le… Poursuivre la lecture TikTok veut maintenant devenir une messagerie

Apple engloutirait des millions de dollars chaque jour dans l’IA générative, sans rien de concret pour l’instant

Si Apple fait grand usage de l’intelligence artificielle dans ses logiciels, le constructeur a laissé à d’autres le soin d’expérimenter avec l’IA générative qui a permis de créer ChatGPT et les autres services de création automatisée de contenus. Pourtant, le constructeur engloutit des millions de dollars chaque jour dans cette technologie ! Apple n’a pas peur… Poursuivre la lecture Apple engloutirait des millions de dollars chaque jour dans l’IA générative, sans rien de concret pour l’instant

15 astuces pour maîtriser Waze sur iPhone et Android

Rachetée en 2013 par Google, Waze est devenu en quelques années une des applications GPS gratuites parmi les plus utilisées au monde. Son succès est sans doute dû aux nombreuses fonctionnalités proposées par l’application, mais aussi à une cartographie toujours (ou presque) à jour, grâce aux informations remontées par les autres utilisateurs : zones de travaux,… Poursuivre la lecture 15 astuces pour maîtriser Waze sur iPhone et Android

Le filtre anti-arnaques du gouvernement a du retard à l’allumage

Le filtre « anti-arnaques » du gouvernement va rater une échéance. Le dispositif censé prévenir l’internaute lorsqu’il se rend sur un site malveillant devait en effet être étrenné à l’occasion de la Coupe du monde de rugby qui débutera ce vendredi. Sans filtre… La première version du filtre anti-arnaques voulu par le gouvernement ne sera pas mise… Poursuivre la lecture Le filtre anti-arnaques du gouvernement a du retard à l’allumage

la honte pour les constructeurs automobiles

Les voitures sont un véritable cauchemar pour les données et la vie privée. Pour Mozilla qui a mené l’enquête auprès de 25 marques, c’est tout simplement la pire catégorie de produits jamais testée ! Les constructeurs automobiles aiment présenter leurs voitures comme des « ordinateurs à quatre roues », et c’est de plus en plus le cas, en… Poursuivre la lecture la honte pour les constructeurs automobiles

Finalement, le Royaume-Uni ne veut plus casser le chiffrement sécurisé des messageries

Dans son projet de loi sur la sécurité en ligne, le gouvernement britannique voulait forcer les messageries à analyser les conversations pour y déceler des contenus pédopornographiques. Au détriment de la confidentialité… Les autorités ont fini par reculer, au dernier moment. La pression était trop forte. Outre Manche, les autorités ont finalement décidé, au dernier… Poursuivre la lecture Finalement, le Royaume-Uni ne veut plus casser le chiffrement sécurisé des messageries

Le casque VR HTC Vive XR Elite est pour la première fois en promotion !

Le HTC Vive XR Elite, un casque VR tout-en-un et autonome voit son prix chuter pour la première fois depuis sa sortie. C’est le casque VR le plus récompensé du CES et du MWC 2023 et il est enfin en promotion, pour la première fois depuis sa sortie. Le HTC Vive XR Elite est bien… Poursuivre la lecture Le casque VR HTC Vive XR Elite est pour la première fois en promotion !

cet appareil peut rendre fous les utilisateurs Apple

Grâce à un petit appareil abordable et un peu d’expertise, un chercheur a trouvé le moyen de rendre complètement fous les utilisateurs d’iPhone. On fait le point sur l’astuce de cet expert en sécurité informatique, qui consiste à détourner les possibilités offertes par le Bluetooth. Un chercheur en sécurité informatique a découvert un moyen très… Poursuivre la lecture cet appareil peut rendre fous les utilisateurs Apple

Oups, Google laisse encore fuiter son Pixel 8 Pro avant sa sortie

Si vous aviez encore quelques doutes sur ce à quoi pourrait ressembler le Pixel 8 Pro, Google en remet une couche en laissant fuiter son futur smartphone haut de gamme sur son simulateur à 360 degrés. Il faudra bien attendre le 4 octobre pour qu’il soit officiellement présenté, mais le design du Google Pixel 8… Poursuivre la lecture Oups, Google laisse encore fuiter son Pixel 8 Pro avant sa sortie

L’agence amricaine d’espionnage investit dans le dveloppement de vtements intelligents, qui vont collecter des donnes de ceux qui les portent

Le gouvernement fdral a dbours au moins 22 millions de dollars pour dvelopper des vtements intelligents qui collectent des donnes audio, vido et de golocalisation sur l’environnement de celui qui les porte. Il s’agit de chemises, pantalons, chaussettes et sous-vtements lavables qui pourraient aider le personnel et les premiers intervenants dans des environnements dangereux et… Poursuivre la lecture L’agence amricaine d’espionnage investit dans le dveloppement de vtements intelligents, qui vont collecter des donnes de ceux qui les portent

le temps et les efforts ncessaires pour obtenir une cyberassurance augmentent nettement, selon une tude de Delinea

Le rapport sur ltat de la cyberassurance en 2023, publi par le leader du PAM, met au jour des tendances qui redessinent le filet de scurit financier dans le domaine de la cyberscurit. Les assureurs font voluer leurs contrats afin de rduire leurs risques et les entreprises ne prtent pas attention aux clauses en petits… Poursuivre la lecture le temps et les efforts ncessaires pour obtenir une cyberassurance augmentent nettement, selon une tude de Delinea

Amazon explose le prix de cette caméra d’action d’exception (-43%) ?

La caméra d’action GoPro Hero10 Black voit son prix chuter comme jamais du côté d’Amazon. Si vous êtes un amateur de sports et que vous voulez immortaliser vos performances les plus extrêmes, c’est clairement ce modèle qu’il vous faut. Quoi de mieux qu’une GoPro pour filmer vos descentes de pistes de ski cet hiver, vos… Poursuivre la lecture Amazon explose le prix de cette caméra d’action d’exception (-43%) ?

Gameboy pour le gaming, pas de laptop, pas d’Internet, des conditions au centre de dbats contradictoires

Les prisons du Canada limitent la technologie accessible aux dtenus celle des annes 90. Ainsi, seuls les bien lectroniques de premire gnration comme la Super Nintendo ou la Game Boy sont admis. En vertu des politiques en vigueur, les dtenus ne peuvent utiliser aucun OS Microsoft plus rcent que Windows 98 et doivent s’en remettre… Poursuivre la lecture Gameboy pour le gaming, pas de laptop, pas d’Internet, des conditions au centre de dbats contradictoires

La cybercriminalit cotera l’Allemagne 206 milliards en 2023, selon l’association numrique allemande Bitkom

Les dommages dpasseront la barre des 200 milliards d’euros pour la troisime anne conscutive, selon une enqute de Bitkom mene auprs de plus de 1 000 entreprises. « L’conomie allemande est une cible trs attrayante pour les criminels et les tats hostiles. Les frontires entre le crime organis et les acteurs contrls par l’tat sont floues« ,… Poursuivre la lecture La cybercriminalit cotera l’Allemagne 206 milliards en 2023, selon l’association numrique allemande Bitkom

Les entreprises recherchent dsesprment des professionnels qualifis pour lutter contre la monte de la cybercriminalit, Elles se plaignent aussi que les travailleurs actuels sont peu qualifis

La pnurie de main-d’uvre secouant le secteur de la cyberscurit persiste. De nouveaux rapports sur le sujet indiquent que les entreprises et les gouvernements continuent rechercher dsesprment des professionnels qualifis pour lutter contre la monte de la cybercriminalit. Selon un rapport, le nombre de professionnels de la cyberscurit dans le monde s’levait 4,7 millions de… Poursuivre la lecture Les entreprises recherchent dsesprment des professionnels qualifis pour lutter contre la monte de la cybercriminalit, Elles se plaignent aussi que les travailleurs actuels sont peu qualifis

Mozilla craint que Microsoft utilise vos données personnelles pour entraîner son IA

Le nouveau contrat de service mis en ligne par Microsoft et qui entrera en vigueur à la fin du mois semble manquer de clarté. La Fondation Mozilla s’inquiète et craint que les données personnelles des utilisateurs ne soient utilisées pour entraîner les modèles d’IA de la firme de Redmond. Mozilla s’inquiète, et elle a s’en… Poursuivre la lecture Mozilla craint que Microsoft utilise vos données personnelles pour entraîner son IA

Pourquoi X (anciennement Twitter) va-t-il collecter les « données biométriques » de ses utilisateurs ?

Après Instagram et TikTok, X (ex-Twitter) a annoncé qu’il collectera d’ici la fin du mois de septembre les données biométriques de certains utilisateurs. Pourquoi ce changement des règles ? La collecte de ce type de données, très sensibles, est-elle est en train de devenir la nouvelle norme pour les plateformes et les réseaux sociaux ? Scan de… Poursuivre la lecture Pourquoi X (anciennement Twitter) va-t-il collecter les « données biométriques » de ses utilisateurs ?

Le vol de matriel informatique et de donnes, l’espionnage numrique et industriel et le sabotage coteront l’Allemagne 206 milliards en 2023 Selon l’association numrique allemande Bitkom

Les dommages dpasseront la barre des 200 milliards d’euros pour la troisime anne conscutive, selon une enqute de Bitkom mene auprs de plus de 1 000 entreprises. « L’conomie allemande est une cible trs attrayante pour les criminels et les tats hostiles. Les frontires entre le crime organis et les acteurs contrls par l’tat sont floues« ,… Poursuivre la lecture Le vol de matriel informatique et de donnes, l’espionnage numrique et industriel et le sabotage coteront l’Allemagne 206 milliards en 2023 Selon l’association numrique allemande Bitkom

ECOVACS repousse les limites du ménage avec son tout nouvel aspirateur robot-tout-un

Pour la rentrée, confiez le ménage aux bons soins du nouveau bolide d’ECOVACS. Le DEEBOT X2 OMNI va encore plus loin que son prédécesseur. On vous dit tout. Le véritable roi du ménage est enfin là. Pour célébrer la rentrée de la meilleure des manières, ECOVACS lance un tout nouvel aspirateur robot laveur ultra intelligent.… Poursuivre la lecture ECOVACS repousse les limites du ménage avec son tout nouvel aspirateur robot-tout-un

La loi KOSA sur la scurit des enfants en ligne ciblera les contenus transgenres Pour « protger les mineurs des transgenres dans la culture amricaine », affirme une snatrice amricaine

Un projet de loi soutenu par les deux partis fait tranquillement son chemin au Congrs, et il pourrait constituer une menace importante pour les contenus LGBTQ+ en ligne. Officiellement baptis Kids Online Safety Act (KOSA), ce texte vise limiter l’accs des mineurs aux mdias sociaux, contrler les contenus qu’ils voient et amliorer les dispositifs de… Poursuivre la lecture La loi KOSA sur la scurit des enfants en ligne ciblera les contenus transgenres Pour « protger les mineurs des transgenres dans la culture amricaine », affirme une snatrice amricaine

Apple prépare une petite révolution du côté de l’écran

Les iPhone 16 pourraient embarquer un nouveau type d’écrans OLED. D’après une fuite, les fournisseurs Samsung et LG ont proposé à Apple d’utiliser une technologie susceptible d’augmenter la luminosité maximale de la dalle…tout en préservant l’autonomie de la batterie. Alors que les iPhone 15 n’ont pas encore été présentés, une myriade de fuites dresse déjà… Poursuivre la lecture Apple prépare une petite révolution du côté de l’écran

Mercedes montre son désintérêt pour l’entrée de gamme au salon de Munich

Le dernier concept présenté à l’IAA 2023 à Munich envoie un message clair : Mercedes veut reconquérir la Chine, et se concentrer sur ses modèles les plus luxueux. La faute à un marché bouleversé qui demande à se positionner plus clairement, et de privilégier les fortes marges. Le salon automobile de Munich vient d’ouvrir ses portes… Poursuivre la lecture Mercedes montre son désintérêt pour l’entrée de gamme au salon de Munich

avant de craindre l’IA, il s’étonne des clés USB

L’écrivain américain n’a pas peur de l’intelligence artificielle, à l’heure où Hollywood et la communauté des artistes prennent au sérieux la menace technologique. Cependant, un autre fait concernant les clés USB ne cesse de l’étonner, et peut-être faudrait-il d’abord commencer par méditer sur cela. L’incertitude est racine d’anxiété, et force est de constater que Stephen… Poursuivre la lecture avant de craindre l’IA, il s’étonne des clés USB

En roue libre, ce logiciel rend les Mac plus rapides et son prix chute de 60%

Intego Washing Machine X9 est une pépite, et permet aussi de faire de la place sur votre disque dur. Pour 19,99 euros seulement, le logiciel Intego Washing Machine X9 est à vous. Cette offre de réduction de 60% (comparé au prix de base de 49,99 euros) n’a pas de date limite. On ne sait donc… Poursuivre la lecture En roue libre, ce logiciel rend les Mac plus rapides et son prix chute de 60%

Rocket Lab se rapproche de Neutron mais aussi de SpaceX : la fusée réutilisable arrive

L’un des neuf moteurs de son lanceur avait déjà été utilisé lors d’un précédent lancement. Depuis la Nouvelle-Zélande, Rocket Lab se rapproche de son objectif ultime : la réutilisation complète de ses fusées. Rocket Lab n’est pas seulement connue pour être une entreprise aérospatiale à l’inspiration inépuisable pour trouver des noms dignes de titres musicaux à… Poursuivre la lecture Rocket Lab se rapproche de Neutron mais aussi de SpaceX : la fusée réutilisable arrive

On a roulé 2 000 km en ID.Buzz, le van électrique de Volkswagen

C’est assurément l’une des voitures électriques événement cette année et celle, qui selon nous, aurait mérité de remporter le trophée « voiture de l’année ». Avec sa bouille inégalable, le combi électrique de Volkswagen est une promesse de Van Life électrique. Oui, mais, peut-on vraiment envisager de longues journées de route et une vie loin des sentiers… Poursuivre la lecture On a roulé 2 000 km en ID.Buzz, le van électrique de Volkswagen

cet aspirateur robot fait tout pour vous

Pour la rentrée, faites le choix de laisser le ménage aux bonnes mains du nouvel aspirateur robot yeedi cube. Pourquoi vous épuiser à passer l’aspirateur et la serpillère quand un aspirateur robot tout-en-un peut s’en charger à votre place ? Le nouvel aspirateur robot de yeedi fait des merveilles et vous assure de garder un intérieur… Poursuivre la lecture cet aspirateur robot fait tout pour vous

Des smartphones tout doux pour les yeux chez TCL

Les écrans trop lumineux vous brûlent les yeux ? Il existe une solution : les écrans qui reproduisent le confort du papier ! TCL a présenté deux nouveaux modèles à l’occasion de l’IFA. Les smartphones modernes rivalisent de technologies les plus modernes pour reproduire le plus fidèlement possible les couleurs ou pour être parfaitement lisibles en plein soleil.… Poursuivre la lecture Des smartphones tout doux pour les yeux chez TCL

une nouvelle tude de la socit de cyberscurit Barracuda en explique les raisons

L’IA est largement considre comme une tape positive dans la bonne direction, mais malgr cela, elle apporte galement de nouveaux problmes et en renforce d’autres. Une socit de cyberscurit du nom de Barracuda a rcemment rvl que les cas d’attaques par ransomware ont doubl par rapport l’anne dernire, et qu’ils sont quatre fois plus levs… Poursuivre la lecture une nouvelle tude de la socit de cyberscurit Barracuda en explique les raisons

Comment OpenAI veut imposer ChatGPT dans les écoles

OpenAI affirme que ChatGPT a sa place dans les écoles. La start-up encourage donc les professeurs à adopter l’intelligence artificielle au sein de leurs salles de cours. Utilisé à bon escient, le modèle linguistique peut notamment faciliter la création d’un plan de cours ou aider les étudiants étrangers. Pour certains pédagogues, il est même très… Poursuivre la lecture Comment OpenAI veut imposer ChatGPT dans les écoles

Teams ne sera plus installé d’office dans les suites bureautiques de Microsoft en Europe

Microsoft a cédé face à la pression de la Commission européenne : Teams ne sera plus installé par défaut avec ses suites bureautiques Office 365 et Microsoft 365, laissant ainsi une petite chance aux messageries concurrentes. Pour apaiser le courroux de la Commission européenne, qui a ouvert une enquête formelle sur le sujet le mois dernier,… Poursuivre la lecture Teams ne sera plus installé d’office dans les suites bureautiques de Microsoft en Europe

Plus de 50 % des violations de donnes et des pannes de service ou d’application sont dues des certificats numriques, selon une tude de Forrester

Parmi les organisations qui ont subi des violations de donnes, 58 % ont t causes par des problmes vitables lis aux certificats numriques, et 52 % de ceux qui ont subi une panne de service ou d’application en ont attribu la cause des problmes lis aux certificats. L’tude a t mene auprs de plus de… Poursuivre la lecture Plus de 50 % des violations de donnes et des pannes de service ou d’application sont dues des certificats numriques, selon une tude de Forrester

Un groupe de chercheurs a mis au point un logiciel de messagerie dcentralis bas sur la blockchain qui serait l’abri du piratage, De la surveillance et du contrle par des gouvernements

Une quipe internationale de chercheurs a annonc au dbut du mois avoir mis au point un nouveau systme de messagerie bas sur la blockchain qui ne souffre pas des problmes de scurit des logiciels existants et limine le contrle centralis. Les chercheurs affirment que leur cration, appele Quarks, est un rseau dcentralis l’abri du piratage… Poursuivre la lecture Un groupe de chercheurs a mis au point un logiciel de messagerie dcentralis bas sur la blockchain qui serait l’abri du piratage, De la surveillance et du contrle par des gouvernements

Le début de la fin pour les 7 jours d’essai gratuit d’Apple TV+ ?

Est-ce le début de la fin pour la période d’essai gratuite d’Apple TV+ ? Le service de streaming a cessé de la proposer dans plusieurs pays, mais pas encore en France. UN sursis ? Au Royaume-Uni et en Afrique du Sud, tous ceux qui auraient voulu avoir un avant-goût du catalogue d’Apple TV+ ne peuvent plus en… Poursuivre la lecture Le début de la fin pour les 7 jours d’essai gratuit d’Apple TV+ ?

58 % des violations de donnes et 52 % panne de service ou d’application sont dues des certificats numriques, selon une tude de Forrester

Parmi les organisations qui ont subi des violations de donnes, 58 % ont t causes par des problmes vitables lis aux certificats numriques, et 52 % de ceux qui ont subi une panne de service ou d’application en ont attribu la cause des problmes lis aux certificats. L’tude a t mene auprs de plus de… Poursuivre la lecture 58 % des violations de donnes et 52 % panne de service ou d’application sont dues des certificats numriques, selon une tude de Forrester

Google Chrome pourrait bientôt simplifier le partage de vos mots de passe

Le gestionnaire de mots de passe intégré au navigateur Web de Google pourrait bientôt embarquer une fonction pour partager les mots de passe avec les membres de votre famille. Partager le mot de passe de connexion avec un proche sera bientôt en un jeu d’enfant dans Google Chrome. Le navigateur Web de Google pourrait en… Poursuivre la lecture Google Chrome pourrait bientôt simplifier le partage de vos mots de passe

Le fondateur de Foxconn se présente pour diriger Taïwan avec une position tranchée

Terry Gou, qui dirigeait le premier fournisseur d’Apple, compte officialiser sa candidature aux élections présidentielles de Taïwan, à l’heure où le parti démocrate progressiste et sa politique anti-Pékin ne plaisent pas à tout le monde pour l’économie, à cheval entre la Chine et les États-Unis. Terry Gou, l’homme d’affaires qui a créé Foxconn en 1974… Poursuivre la lecture Le fondateur de Foxconn se présente pour diriger Taïwan avec une position tranchée

Ce que l’on sait de la vaste campagne de désinformation venant de Chine, menée sur Facebook et Instagram

Meta, la maison mère de Facebook, a supprimé des milliers de comptes et de pages diffusant des fausses informations sur ses réseaux sociaux. L’opération d’influence et de désinformation proviendrait de Chine, et serait liée à des « individus associés aux forces de l’ordre chinoises ». Il s’agirait de « la plus grande opération d’influence secrète multiplateforme connue au… Poursuivre la lecture Ce que l’on sait de la vaste campagne de désinformation venant de Chine, menée sur Facebook et Instagram

Le FBI et ses partenaires dmantlent l’infrastructure de Qakbot dans le cadre d’une opration multinationale de dmantlement cyberntique Responsable de 30 % des tentatives d’intrusion enregistres

Trois chargeurs de logiciels malveillants – QBot, SocGholish et Raspberry Robin – sont responsables de 80 % des attaques observes sur les ordinateurs et les rseaux depuis le dbut de l’anne. Le magasin de scurit ReliaQuest a indiqu que les principales nuisances qui devraient tre dtectes et bloques par les dfenses informatiques sont QBot (galement… Poursuivre la lecture Le FBI et ses partenaires dmantlent l’infrastructure de Qakbot dans le cadre d’une opration multinationale de dmantlement cyberntique Responsable de 30 % des tentatives d’intrusion enregistres

Google veut rendre les réunions un peu plus intelligentes

Google met de l’intelligence artificielle générative dans l’ensemble de ses outils destinés aux professionnels — et fait payer le tout un prix rondelet. La suite d’outils sur abonnement Google Workspace, qui comprend entre autres Gmail, Drive, Docs et autres apps bureautiques, s’offre une grosse infusion d’IA générative avec de nouvelles capacités pour Duet AI. Le… Poursuivre la lecture Google veut rendre les réunions un peu plus intelligentes

27 % des professionnels estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance, selon une tude de Kinly

Une nouvelle tude mene par le fournisseur de solutions et de services audiovisuels Kinly montre que 27 % des professionnels estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance. L’tude a t mene auprs de 150 professionnels bass au Royaume-Uni et travaillant dans des secteurs de confiance tels… Poursuivre la lecture 27 % des professionnels estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance, selon une tude de Kinly

Amazon sacrifie le prix de ce PC portable premium ?

Si vous envisagez d’acheter un nouveau PC portable pour la rentrée, vous ne voudrez pas passer à côté de ce deal XL que propose en ce moment Amazon. Dans le cadre d’une vente flash, le modèle haut de gamme Asus Zenbook Pro 15 OLED voit son prix considérablement chuter. La rentrée reste le moment parfait… Poursuivre la lecture Amazon sacrifie le prix de ce PC portable premium ?

Comment afficher les mots de passe Wi-Fi sauvegardés sur Android

Affichez en clair tous les mots de passe de connexion Wi-Fi des réseaux auxquels vous vous êtes connectés depuis votre smartphone Android. Retrouver le mot de passe de connexion d’un réseau Wi-Fi est rarement chose aisée si vous ne l’avez pas noté quelque part ou enregistré comme il se doit dans un gestionnaire de mots… Poursuivre la lecture Comment afficher les mots de passe Wi-Fi sauvegardés sur Android

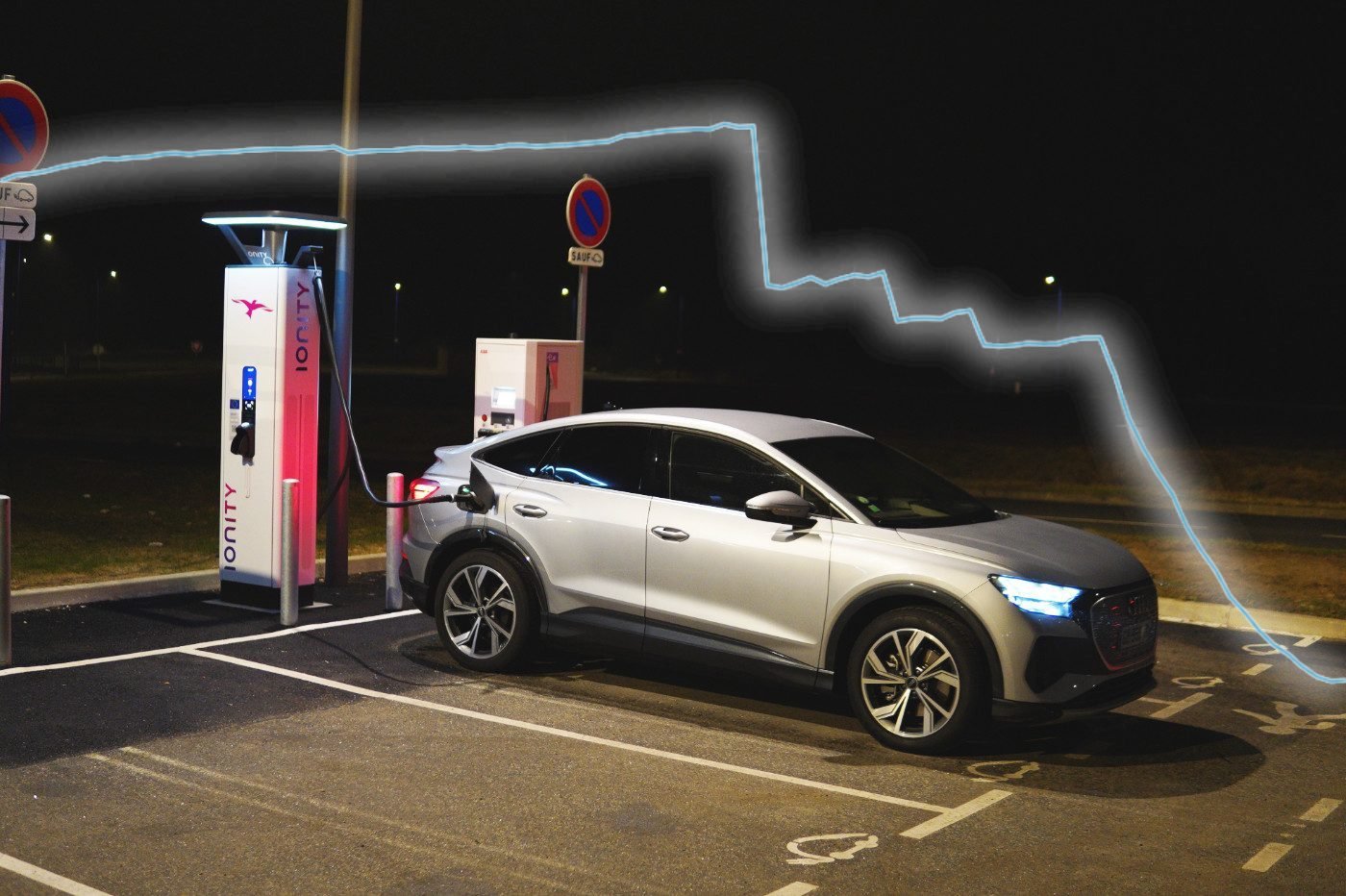

pourquoi ce critère oublié des voitures électriques est incontournable

Toutes les voitures électriques ne se rechargent pas de la même façon. En recharge rapide (DC), chaque modèle dispose de caractéristiqes propres et d’une courbe de recharge différente. En prenant le temps de l’observer, il est plus facile de départager deux modèles qui nous intéressent pour un futur achat, par exemple. Mais ce n’est pas… Poursuivre la lecture pourquoi ce critère oublié des voitures électriques est incontournable

Nouveau patron pour TikTok en France, mais ça ne va pas changer grand chose

Pour TikTok, le marché français reste secondaire. C’est du moins ce qu’on peut en conclure suite à la nomination du nouveau président pour l’Hexagone, qu’on ne risque pas de voir dans les bureaux parisiens du réseau social. En juin dernier, le Sénat s’est intéressé à TikTok et tout particulièrement sur la proximité du réseau social… Poursuivre la lecture Nouveau patron pour TikTok en France, mais ça ne va pas changer grand chose

le ZenFone 10 d’Asus pourrait être le dernier de sa gamme

Face à une chute de ses bénéfices, Asus est en pleine restructuration et la division chargée de concevoir les ZenFone pourrait en faire les frais. Cela marquerait la fin d’une époque, mais aussi d’un acteur majeur sur le segment des smartphones compacts. Un rapport venant du site Technews Taiwain indique qu’Asus pourrait sacrifier sa division… Poursuivre la lecture le ZenFone 10 d’Asus pourrait être le dernier de sa gamme

Un Yaml prs du dsastre, 72% des installations sont non scurises et exposes aux attaques

Si vous pensiez qu’tre victime d’un ransomware ou qu’un pirate informatique s’emparait de votre poste de travail tait un cauchemar, imaginez la catastrophe potentielle que reprsenterait le piratage de votre cluster Kubernetes (k8s). Il pourrait s’agir d’un dsastre amplifi un million de fois. Kubernetes a gagn une immense popularit auprs des entreprises ces dernires annes… Poursuivre la lecture Un Yaml prs du dsastre, 72% des installations sont non scurises et exposes aux attaques

Enfin du neuf pour l’iPad Pro, mais pas avant l’année prochaine

Depuis 2018, la gamme d’iPad Pro a certes bénéficié d’améliorations en intégrant les puces des Mac et un écran mini-LED (uniquement pour le modèle de 12,9 pouces), mais force est de constater que globalement, l’évolution de ces tablettes ne pousse guère au renouvellement. Un iPad Pro acheté il y a 5 ans reste toujours bien… Poursuivre la lecture Enfin du neuf pour l’iPad Pro, mais pas avant l’année prochaine

Dignit, respect et violation de la vie prive sont-ils compatibles ?

La NSA, la plaque tournante de l’espionnage lectronique et cyberntique des tats-Unis, demande ses employs de traiter les cibles trangres de sa collecte de renseignements avec dignit et respect. Cest ce qui ressort dune nouvelle directive de politique gnrale. LAgence bien connue au travers de la sri Vault publie sur developpez.com s’occupe de limplmentation furtive… Poursuivre la lecture Dignit, respect et violation de la vie prive sont-ils compatibles ?

Pour payer en ligne, le monde se divise entre Visa et PayPal

Au moment de payer en ligne, le cœur des Européens balance entre Visa et PayPal ! Les deux services sont effectivement les plus utilisés sur le vieux continent, mais aussi dans l’ensemble du monde. Le « nouveau venu » Apple Pay est cinquième en Europe et dans le monde. Le commerce en ligne a connu une hausse substantielle de… Poursuivre la lecture Pour payer en ligne, le monde se divise entre Visa et PayPal

Les lunettes anti-lumière bleue ne servent probablement à rien

Les lunettes anti-lumière bleue sont censées atténuer les risques de fatigue oculaire et améliorer la qualité du sommeil quand on passe des heures derrière des écrans. Une étude démontre pourtant que leur efficacité est discutable… C’est l’arme vendue par les opticiens pour améliorer notre sommeil, réduire la fatigue oculaire, éviter les dommages à la rétine :… Poursuivre la lecture Les lunettes anti-lumière bleue ne servent probablement à rien

Un hbergeur danois dclare que ses clients ont perdu toutes leurs donnes , aprs une attaque par renongiciel

CloudNordic, un fournisseur danois de services dhbergement en cloud, a subi une grave attaque de ransomware qui a paralys son activit et celle de ses clients. Lattaque a eu lieu le vendredi 18 aot, alors que lentreprise tait en train de transfrer ses systmes vers un nouveau centre de donnes. Les cybercriminels ont profit de… Poursuivre la lecture Un hbergeur danois dclare que ses clients ont perdu toutes leurs donnes , aprs une attaque par renongiciel

Un prestataire de Ple emploi en charge de la numrisation des documents des demandeurs d’emploi victime d’une cyberattaque, Les donnes personnelles de 10 millions de personnes drobes

Les enqutes sont en cours chez le sous-traitant pour faire plus de lumire sur la cyberattaque. Des sources non officielles font tat de ce que les donnes personnelles de 10 millions de personnes sont dsormais en la possession des cybercriminels. Ple emploi ne stend de faon prcise que sur les types de donnes drobes dans… Poursuivre la lecture Un prestataire de Ple emploi en charge de la numrisation des documents des demandeurs d’emploi victime d’une cyberattaque, Les donnes personnelles de 10 millions de personnes drobes

51 % des extensions de navigateur prsentent un risque lev pour les entreprises et les donnes stockes dans Google Workspace et Microsoft 365

Alors que les entreprises se tournent de plus en plus vers les applications SaaS pour rationaliser leurs oprations et faciliter le travail hybride, un nouveau rapport rvle les risques que les extensions de navigateur peuvent faire peser sur ces applications. L’tude de Spin.AI montre que prs de 51 % des extensions de navigateur prsentent un… Poursuivre la lecture 51 % des extensions de navigateur prsentent un risque lev pour les entreprises et les donnes stockes dans Google Workspace et Microsoft 365

ProtonMail a rpondu 5 957 demandes visant divulguer des donnes d’utilisateurs aux autorits en 2022, Poussant les critiques remettre en cause ses garanties en matire de scurit

La rputation du service de messagerie chiffr ProtonMail commence tre mise l’ preuve en raison du fait que le nombre de demandes de donnes auxquelles l’entreprise satisfait continue d’augmenter. Des donnes publies rcemment indiquent que ProtonMail s’est conform prs de 6 000 demandes de donnes en 2022. ProtonMail vante souvent sa juridiction suisse, mais dans… Poursuivre la lecture ProtonMail a rpondu 5 957 demandes visant divulguer des donnes d’utilisateurs aux autorits en 2022, Poussant les critiques remettre en cause ses garanties en matire de scurit

54 % des professionnels de la scurit affirment qu’on se rapprocherait d’un avenir sans mot de passe, selon une enqute de Delinea

Nous nous rapprochons d’un avenir sans mot de passe, selon une enqute de Delinea ralise l’occasion de la confrence Black Hat USA 2023. L’enqute mene auprs de 100 participants rvle que 54 % d’entre eux estiment que le concept de « sans mot de passe » est viable, tandis que 79 % reconnaissent que les mots de… Poursuivre la lecture 54 % des professionnels de la scurit affirment qu’on se rapprocherait d’un avenir sans mot de passe, selon une enqute de Delinea

L’Inde est sur la Lune, dans une zone très stratégique

Le quatrième pays à se rendre sur la Lune vient d’atteindre une région encore jamais foulée. À la clé, une leçon de résilience et un terrain de jeu stratégique. Les composants trouvés sur place ont été préservés de l’activité solaire. « Nous attendions tous que l’altitude atteigne zéro et au moment où Vikram a atterri, nous… Poursuivre la lecture L’Inde est sur la Lune, dans une zone très stratégique

Meta prvoit de dployer le chiffrement de bout en bout par dfaut pour Messenger d’ici la fin de l’anne La fonctionnalit contribuera protger la vie prive des utilisateurs

Meta, la socit mre de Facebook et d’Instagram, a annonc qu’elle prvoyait d’tendre son chiffrement de bout en bout par dfaut Messenger d’ici la fin de l’anne. Cela signifie essentiellement que les messages envoys sur Messenger seront chiffrs, tout comme dans WhatsApp, de sorte que seuls l’expditeur et le destinataire puissent les lire. « partir… Poursuivre la lecture Meta prvoit de dployer le chiffrement de bout en bout par dfaut pour Messenger d’ici la fin de l’anne La fonctionnalit contribuera protger la vie prive des utilisateurs

Ne flanchez pas face aux pirates, cet antivirus brade tous ses prix (- 62%)

Gagner face aux pirates, c’est difficile. Mais pas si vous avez installé un antivirus digne de ce nom ! L’antivirus Bitdefender Total Security est aujourd’hui accessible pour seulement 31,99 euros la première année. Soit 53 euros de moins que le prix de base de 84,99 euros, ce qui signifie que vous économiserez tout de même 62%… Poursuivre la lecture Ne flanchez pas face aux pirates, cet antivirus brade tous ses prix (- 62%)

la tablette Sony à 219,99 € pour streamer des jeux PS5 à distance

Après une présentation très rapide au mois de mai, Sony a donné de plus amples détails sur le Project Q. Rebaptisé PlayStation Portal, cet écran enchâssé entre deux moitiés d’une manette DualSense permet de jouer à distance avec les jeux installés sur la PS5 de la maison. Il n’est pas forcément toujours évident de se… Poursuivre la lecture la tablette Sony à 219,99 € pour streamer des jeux PS5 à distance

quand les AirPods Max tombent à l’eau

Au lancement des AirPods Max, en décembre 2020, les premiers utilisateurs du casque d’Apple ont pu constater la présence d’humidité à l’intérieur des oreillettes au bout de quelques heures d’utilisation. De l’eau dans un produit électronique, voilà qui ne fait pas bon ménage… Pour autant, existe-t-il réellement un problème de condensation pour les AirPods Max ?… Poursuivre la lecture quand les AirPods Max tombent à l’eau

MongoDB annonce MongoDB Queryable Encryption, sa technologie de chiffrement des donnes de bout en bout Pour rpondre aux exigences les plus strictes en matire de confidentialit des donnes

MongoDB Queryable Encryption permet aux organisations de rpondre aux exigences les plus strictes en matire de confidentialit des donnes en fournissant le premier chiffrement de donnes de bout en bout. Renault fait partie des clients qui utilisent MongoDB Queryable Encryption. MongoDB a annonc, lors de sa confrence de dveloppeurs MongoDB.local Chicago, la disponibilit gnrale de… Poursuivre la lecture MongoDB annonce MongoDB Queryable Encryption, sa technologie de chiffrement des donnes de bout en bout Pour rpondre aux exigences les plus strictes en matire de confidentialit des donnes

Les abonnés inattentifs qui « oublient » leurs souscriptions rapportent gros

« L’inattention augmente les revenus des vendeurs d’un taux allant de 14 % à plus de 200 % » : voilà la conclusion de trois chercheurs qui ont étudié de près les comptes bancaires de centaines d’abonnés aux États-Unis dont beaucoup oublient leurs souscriptions… tout en les payant chaque mois. Faites-vous partie de ces gens qui s’abonnent à des… Poursuivre la lecture Les abonnés inattentifs qui « oublient » leurs souscriptions rapportent gros

Depuis l’espace, l’ISS détecte du gaz à effet de serre s’échappant de Blue Origin

L’entreprise spatiale de Jeff Bezos rejette une grosse quantité de méthane, visible depuis la Station spatiale internationale. Les fusées de la société fonctionnent au gaz naturel liquéfié, soit du méthane presque pur. Au Texas (États-Unis), où Blue Origin envoyait en 2021 son propriétaire et fondateur d’Amazon Jeff Bezos, une quantité importante de méthane diffusée dans… Poursuivre la lecture Depuis l’espace, l’ISS détecte du gaz à effet de serre s’échappant de Blue Origin

Emma saccage le prix de son matelas best-seller

Numéro 1 de la literie en France, Emma est une marque qui a révolutionné l’expérience d’achat d’un matelas. Pour la rentrée, elle se permet même de baisser drastiquement le prix de son modèle phare, le Emma Hybride. Emma a imaginé une nouvelle solution pour vendre des matelas à un tarif abordable : plutôt que d’avoir des… Poursuivre la lecture Emma saccage le prix de son matelas best-seller

voici ce que Meta et d’autres entreprises auraient utilisé pour entraîner leur IA

Le groupe de Mark Zuckerberg ainsi que d’autres entreprises du secteur de l’intelligence artificielle auraient entraîné leur système d’IA générative sur une base de données piratée, Books3 : voici ce qu’elle contient, selon les investigations de The Atlantic. Une base de données secrète et piratée, des livres d’illustres auteurs comme Stephen King et Margaret Atwood, et… Poursuivre la lecture voici ce que Meta et d’autres entreprises auraient utilisé pour entraîner leur IA

des réclames dans le moteur de recherche

Les utilisateurs de TikTok auront bientôt la surprise — agréable ou pas, ce n’est pas la question — de voir de la pub dans les résultats de recherche du réseau social. Par défaut, tous les annonceurs seront présents. La publicité va envahir les résultats de recherche dans TikTok. Le réseau social a annoncé la bonne… Poursuivre la lecture des réclames dans le moteur de recherche

L’Atari 2600+ sent la nostalgie et la poussière

Atari continue de miser sur la mode du rétro-gaming en lançant une nouvelle console… Enfin quand ont dit « nouvelle », le mot est probablement trop fort puisque l’Atari 2600+ peut lire les cartouches d’époque des jeux 2600 et 7800. Ça ne rajeunira personne ! Source link

Pas besoin de mettre à jour Android pour lancer les apps plus rapidement

Pas besoin d’installer la dernière version d’Android la plus à jour pour bénéficier d’un lancement plus rapide des applications ! Android est, par bien des aspects, un système d’exploitation modulaire. On connait par exemple les Google Play Services, une couche de services et d’interfaces de programmation (API) indispensables pour l’intégration avec les services de Google. Un… Poursuivre la lecture Pas besoin de mettre à jour Android pour lancer les apps plus rapidement

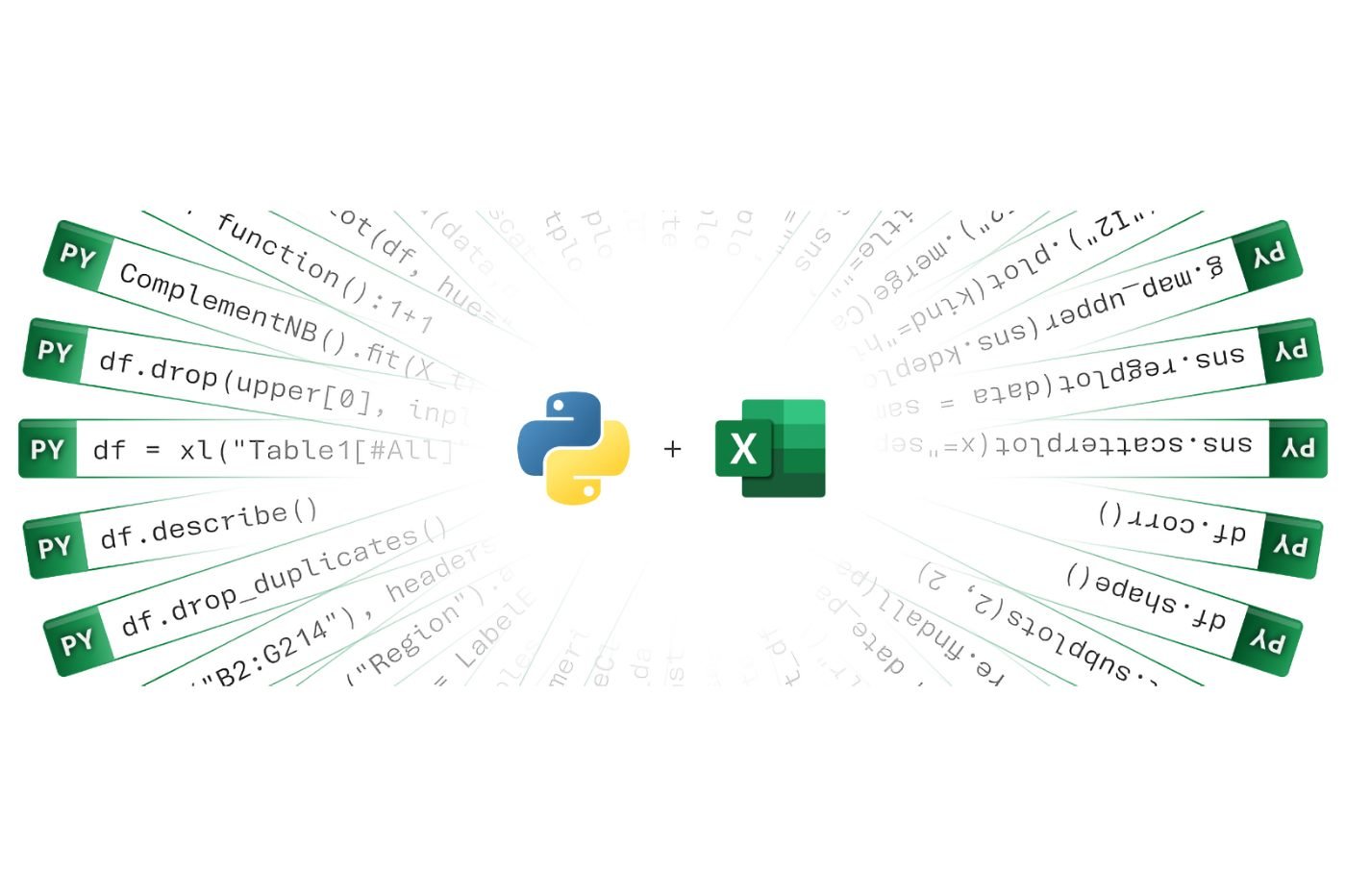

Les bonnes choses finissent toujours par arriver, comme Python dans Excel

Les utilisateurs avancés d’Excel vont avoir une nouvelle corde à leur arc, celle de Python ! Le célèbre langage de programmation va en effet s’intégrer nativement dans le tableur. Pour de nombreux utilisateurs d’Excel, pouvoir se servir de Python directement dans le tableur est un rêve qui va enfin devenir réalité. Microsoft a en effet dévoilé… Poursuivre la lecture Les bonnes choses finissent toujours par arriver, comme Python dans Excel

ce prix est une folie, il va s’en vendre des pelles ?

Le Redmi Note 12 Pro Plus est un excellent smartphone qui répondra aux besoins du quotidien de presque tous les Français. Pour Back to School, AliExpress pulvérise son prix qui tombe à 288 euros au lieu de 470 euros (-40%). Un très bel écran, une puissance décente, une excellente autonomie et une bonne partie photo :… Poursuivre la lecture ce prix est une folie, il va s’en vendre des pelles ?

ce prix de dingue pour la rentrée n’a encore jamais été vu

Alors que les Roborock S7 dépassent les 1000 euros dans les versions les plus performantes, le Roborock Q7 Max (et la version Plus avec la station de vidange) est plus raisonnable. Sorti en dernier, c’est le meilleur rapport qualité prix du moment pour un aspirateur robot. Roborock s’est imposé comme la marque de référence sur… Poursuivre la lecture ce prix de dingue pour la rentrée n’a encore jamais été vu

Les trois quarts des entreprises ne savent pas où se trouvent leurs applications, selon une étude de Strata Identity

Une nouvelle étude révèle que 76 % des entreprises n’ont pas une visibilité complète des politiques d’accès et des applications sur plusieurs plateformes en nuage, y compris les politiques d’accès existantes, l’endroit où les applications sont déployées et les personnes qui y ont accès et celles qui n’y ont pas accès. Le rapport de Strata… Poursuivre la lecture Les trois quarts des entreprises ne savent pas où se trouvent leurs applications, selon une étude de Strata Identity

Les créations générées par l’IA ne sont pas protégées par le droit d’auteur… sauf dans certains cas

Une œuvre d’art créée par une intelligence artificielle ne peut pas être protégée par le droit d’auteur, parce qu’elle n’a pas été créée par un humain, a rappelé un tribunal américain. Mais les choses sont loin d’être aussi tranchées, notamment pour toutes les « créations » qui ne sont pas exclusivement générées par un système d’IA. Alors… Poursuivre la lecture Les créations générées par l’IA ne sont pas protégées par le droit d’auteur… sauf dans certains cas

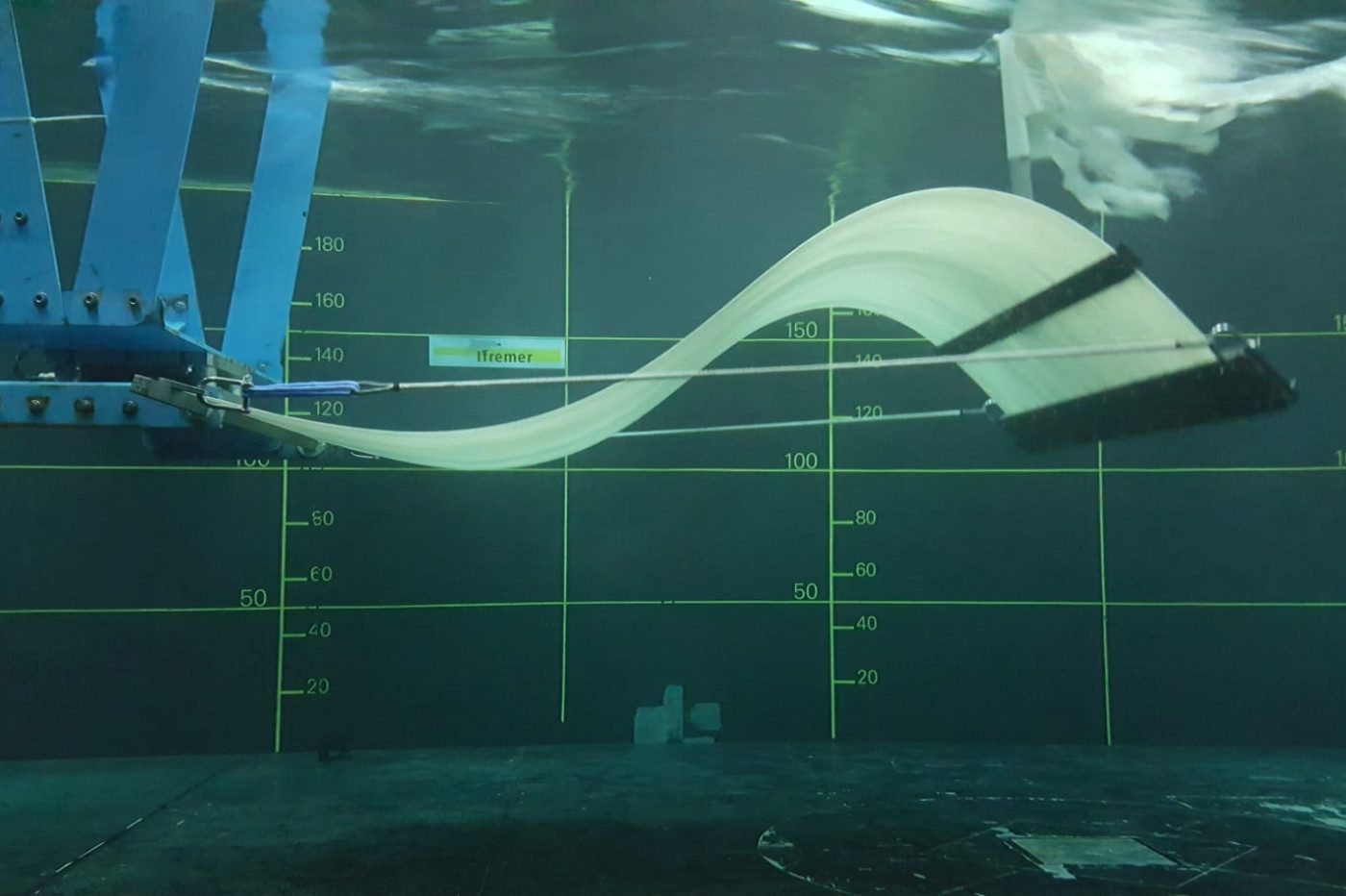

Une installation à Lyon produit de l’électricité en imitant la nage des poissons

La startup française EEL Energy a lancé l’expérimentation de l’une de ses membranes capables d’onduler à la manière de la nage d’un poisson. Grâce à la force du courant, elle permet de produire de l’électricité pour une centaine de ménages par an. En étroite collaboration avec Voies Navigables de France (VNF), la startup française EEL… Poursuivre la lecture Une installation à Lyon produit de l’électricité en imitant la nage des poissons

Faraday Future n’est plus qu’à 124 900 000 dollars de pertes

Les pertes de Faraday Future ont rétréci entre le premier et le deuxième trimestre. Pourtant le constructeur n’a généré aucun revenu et ses actionnaires lui ont fait payer le prix fort en bourse : l’action baisse de 17 %. Au cours du deuxième trimestre 2023, les pertes de Faraday Future ont diminué de 16,8 millions de dollars,… Poursuivre la lecture Faraday Future n’est plus qu’à 124 900 000 dollars de pertes

Les fromagers tracent leurs parmesans en y intgrant des micropuces comestibles actives par la blockchain Suite l’augmentation des fraudes alimentaires

Les « fraudes alimentaires » se multiplient, obligeant un fabricant de parmesan se tourner vers des puces comestibles. Les fraudeurs fabriquent des imitations de fromages, de champagnes et de geles, mais avec des ingrdients moins chers. Il n’y a pas que les faux sacs Fendi ou les fausses montres Rolex dont les fabricants doivent s’inquiter. Des fraudeurs… Poursuivre la lecture Les fromagers tracent leurs parmesans en y intgrant des micropuces comestibles actives par la blockchain Suite l’augmentation des fraudes alimentaires

30 % des actifs Cloud contiendraient des donnes sensibles et ils seraient accessibles par 14 responsables diffrents, selon une tude de Dig Security

Une nouvelle analyse de plus de 13 milliards de fichiers stocks dans des environnements de cloud public rvle que plus de 30 % des donnes stockes dans le cloud contiennent des informations sensibles. L’tude de Dig Security montre que les informations personnelles identifiables (PII) sont le type de donnes sensibles le plus communment sauvegard par… Poursuivre la lecture 30 % des actifs Cloud contiendraient des donnes sensibles et ils seraient accessibles par 14 responsables diffrents, selon une tude de Dig Security

Google annonce un nouvel algorithme qui protge le chiffrement FIDO contre les ordinateurs quantiques Il combine l’ECDSA avec un algorithme post-quantique appel Dilithium

Google a prsent un nouvel algorithme qui renforce la scurit des cls de scurit FIDO contre les ordinateurs quantiques. Lalgorithme combine lECDSA, une mthode de signature numrique, avec Dilithium, un algorithme post-quantique qui rsiste aux attaques quantiques. Cette innovation vise prvenir la cryptopocalypse, cest–dire la rupture de la cryptographie actuelle par linformatique quantique. Les cls… Poursuivre la lecture Google annonce un nouvel algorithme qui protge le chiffrement FIDO contre les ordinateurs quantiques Il combine l’ECDSA avec un algorithme post-quantique appel Dilithium

62 % des organisations reconnaissent la ncessit d’investir davantage dans la dtection des menaces, mais 22 % seulement ont mis en place des programmes Selon une tude d’OPSWAT

OPSWAT, spcialiste de la protection des infrastructures critiques, a publi sa dernire enqute sur les tendances en matire de renseignement sur les menaces, qui examine comment les organisations grent le paysage actuel des menaces et comment elles se prparent relever les dfis venir. L’tude rvle que 62 % des organisations reconnaissent la ncessit d’investir davantage… Poursuivre la lecture 62 % des organisations reconnaissent la ncessit d’investir davantage dans la dtection des menaces, mais 22 % seulement ont mis en place des programmes Selon une tude d’OPSWAT

27 % des professionnels de l’audiovisuel estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance Selon une tude de Kinly

Une nouvelle tude mene par le fournisseur de solutions et de services audiovisuels Kinly montre que 27 % des professionnels de l’audiovisuel estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance. L’tude a t mene auprs de 150 professionnels de l’audiovisuel bass au Royaume-Uni et travaillant dans des… Poursuivre la lecture 27 % des professionnels de l’audiovisuel estiment que la confiance des clients dans leur organisation a t affaiblie par le travail distance Selon une tude de Kinly

74 % des applications web et cloud contenant des donnes personnelles sont vulnrables des attaques, selon un rapport de CyCognito

Une nouvelle tude rvle une forte proportion d’applications cloud, mobiles et web vulnrables exposant des donnes sensibles, notamment des API non scurises et des donnes personnelles(PII). L’tude de CyCognito, base sur l’analyse de 3,5 millions d’actifs dans sa base de clients d’entreprise, rvle que 74 % des actifs avec PII sont vulnrables au moins un… Poursuivre la lecture 74 % des applications web et cloud contenant des donnes personnelles sont vulnrables des attaques, selon un rapport de CyCognito

90 % des entreprises sont proccupes par les vulnrabilits des VPN, le phishing tant la plus grande proccupation de toutes Cit par 49 % des organisations

Les VPN permettent de protger votre vie prive en ligne et peuvent galement aider les utilisateurs accder des contenus qui pourraient autrement tre bloqus par les gouvernements dont ils dpendent. Mais le manque relatif de scurit de certains VPN les rend plus proccupants pour les organisations. Selon une tude rcente mene par Zscaler, 88 %… Poursuivre la lecture 90 % des entreprises sont proccupes par les vulnrabilits des VPN, le phishing tant la plus grande proccupation de toutes Cit par 49 % des organisations

La Californie menacée par un rare ouragan, SpaceX annule ses plans

La société spatiale n’aurait pas imaginé que sa base en Californie ne soit menacée par un ouragan de catégorie 4. Aucun décollage ne pourra avoir lieu avant la semaine prochaine. Cinq ans après son premier tir, la base californienne de SpaceX au complexe 4 de la base spatiale de Vandenberg devait lancer une Falcon 9… Poursuivre la lecture La Californie menacée par un rare ouragan, SpaceX annule ses plans

comment créer un raccourci d’accès à vos mots de passe sur Windows et macOS ?

Le navigateur web de Google embarque depuis peu un outil permettant de créer un raccourci pour accéder rapidement à votre trousseau de mots de passe. Si vous utilisez le gestionnaire de mots de passe intégré à Google Chrome, vous avez peut-être pris l’habitude de vous rendre dans les Paramètres du navigateur pour accéder à votre… Poursuivre la lecture comment créer un raccourci d’accès à vos mots de passe sur Windows et macOS ?

Les podcasts de bruit blanc portent sur les nerfs de Spotify

Le succès inattendu des podcasts de bruit blanc n’est pas passé inaperçu chez Spotify. Si ces émissions — des pépiements d’oiseaux, de l’eau qui coule… — font la fortune de certains de leurs créateurs, pour la plateforme de streaming elles représentent aussi un manque à gagner. Spotify ne serait pas particulièrement ravi du carton étonnant… Poursuivre la lecture Les podcasts de bruit blanc portent sur les nerfs de Spotify

Cet antivirus Mac est un bouclier robuste. Son prix dégringole à un niveau fou

Fondée par des Français, la société Intego est la référence de la cybersécurité sur Mac. Si vous avez besoin d’un antivirus pour protéger vos contenus, vous devriez lui faire confiance. Le rapport qualité prix est excellent avec cette offre de la rentrée. Lors de sa création, les deux fondateurs de la société Intego ont fait… Poursuivre la lecture Cet antivirus Mac est un bouclier robuste. Son prix dégringole à un niveau fou

54 % des professionnels de la scurit affirment qu’on se rapprocherait d’un avenir sans mot de passe, selon une enqute de Delinea au Black Hat USA 2023

Nous nous rapprochons d’un avenir sans mot de passe, selon une enqute de Delinea ralise l’occasion de la confrence Black Hat USA 2023. L’enqute mene auprs de 100 participants rvle que 54 % d’entre eux estiment que le concept de « sans mot de passe » est viable, tandis que 79 % reconnaissent que les mots de… Poursuivre la lecture 54 % des professionnels de la scurit affirment qu’on se rapprocherait d’un avenir sans mot de passe, selon une enqute de Delinea au Black Hat USA 2023

L’iPhone peut subir des attaques Bluetooth, même avec le Bluetooth désactivé

Le centre de contrôle de l’iPhone permet de désactiver le Bluetooth d’une simple tape… sauf que ce n’est pas tout à fait le cas ! iOS maintient un lien sans fil avec l’Apple Watch ou les AirPods pour qu’ils puissent continuer à communiquent avec le smartphone. Ce qui n’est pas sans poser un problème de sécurité.… Poursuivre la lecture L’iPhone peut subir des attaques Bluetooth, même avec le Bluetooth désactivé

Des arnaques à la carte SIM sont à l’origine de nombreuses pannes d’ascenseurs

Depuis plusieurs semaines, une vague sans précédent de vol de cartes SIM touche l’Ile-de-France et au-delà. Les smartphones ne sont cependant pas concernés. Ces vols concernent en effet… les ascenseurs dans les immeubles qui, privés de la précieuse carte, sont bloqués pour raison de sécurité. Une galère pour les habitants. Pour communiquer avec l’extérieur, les… Poursuivre la lecture Des arnaques à la carte SIM sont à l’origine de nombreuses pannes d’ascenseurs

vous auriez tort de le sous-estimer

Depuis 2021, Honor monte en puissance et compte bien profiter du départ de Huawei et Oppo du marché français pour se faire une place parmi les grands. Après un excellent Magic 5 Pro sur le haut de gamme, la marque chinoise revient sur le devant de la scène avec son Honor 90 que nous avons… Poursuivre la lecture vous auriez tort de le sous-estimer

Que faire dans un robotaxi ? L’amour, pardi !

À San Francisco, l’absence de chauffeur humain dans les robotaxis donne des idées salaces à certains voyageurs très excités à l’idée de se déplacer sans qu’un conducteur puisse imposer un minimum de dignité dans sa voiture… Que faire de ses dix doigts dans une voiture autonome ? La question va se poser de plus en plus… Poursuivre la lecture Que faire dans un robotaxi ? L’amour, pardi !

Un eVTOL anglais rate son atterrissage lors d’un exercice

Un prototype d’aéronef électrique à décollage et atterrissage vertical (eVTOL) de Vertical Aerospace s’est écrasé. Cotée en Bourse, la société veut livrer 1 400 appareils à partir de 2025. Aux JO 2024 des exemplaires d’une autre société doivent survoler Paris. Le eVTOL est bien décidé à se faire une place parmi les nouveaux moyens de… Poursuivre la lecture Un eVTOL anglais rate son atterrissage lors d’un exercice

760 000 comptes d’utilisateurs en vente sur le darknet

Un pirate informatique a mis en vente sur le Dark Web les donnes personnelles de 760 000 utilisateurs du service Discord.io. Le site a ferm ses portes pour une dure indtermine et assure qu’au pire, seuls des lments potentiellement sensibles ont t drobs. Vous connaissez certainement le service de messagerie instantane Discord. Il s’est impos… Poursuivre la lecture 760 000 comptes d’utilisateurs en vente sur le darknet