Avoir à disposition un bras supplémentaire, et surtout pouvoir le contrôler sans peine, c’est tout l’objet d’une recherche réalisée par une équipe spécialisée dans la robotique de l’École Polytechnique de Lausanne. Les humains et leurs deux bras ont accompli d’innombrables merveilles depuis la nuit des temps. Alors imaginez ce que nous pourrions réaliser avec un… Poursuivre la lecture Que feriez-vous d’un troisième bras ?

Catégorie : Sécurité

Sécurité

L’IA pourrait bien provoquer une nouvelle charrette de licenciements chez Google

L’avènement de l’intelligence artificielle et son impact sur le marché du travail ont généré une littérature aussi foisonnante que contradictoire. Quels métiers seront (ou sont déjà) touchés par l’IA ? Probablement ceux de la publicité : Google projette de réorganiser sa division chargée de ce domaine essentiel pour le moteur de recherche. Il y a un… Poursuivre la lecture L’IA pourrait bien provoquer une nouvelle charrette de licenciements chez Google

Un nouveau rapport indique que les pirates ont drob environ 2 milliards de dollars en cryptomonnaies en 2023, En exploitant les vulnrabilits des applications de la finance dcentralise

Le paysage des cryptomonnaies aurait connu une recrudescence des cyberattaques en 2023. Un rapport publi par De.FI, une socit de scurit du Web3, l’ensemble des cyberattaques subies par le march des cryptomonnaies cette anne a entran le vol d’environ 2 milliards de dollars. Bien que cela reprsente une perte importante pour les investisseurs, les analystes… Poursuivre la lecture Un nouveau rapport indique que les pirates ont drob environ 2 milliards de dollars en cryptomonnaies en 2023, En exploitant les vulnrabilits des applications de la finance dcentralise

l’assistant de Microsoft maintenant disponible dans une app Android

Copilot gagne son indépendance. L’assistant de Microsoft qui carbure à l’IA d’OpenAI se décline maintenant sous la forme d’une application autonome sur Android, en attendant iOS. Copilot, le nouvel assistant à tout faire de Windows, passe une tête sur Android. L’application Microsoft Copilot est en effet disponible sur le Play Store gratuitement, en attendant une… Poursuivre la lecture l’assistant de Microsoft maintenant disponible dans une app Android

Les clients Freebox Delta vont payer plus cher leur abonnement Netflix Premium

Les bonnes choses ne durent jamais suffisamment longtemps. Les abonnés Freebox Delta qui profitaient de la formule Premium de Netflix à petit prix devront payer un peu plus cher à partir du 1er février… Même s’ils continueront de bénéficier d’une belle ristourne. La formule Premium Netflix coûtera plus cher aux abonnés Freebox Delta. À compter… Poursuivre la lecture Les clients Freebox Delta vont payer plus cher leur abonnement Netflix Premium

dbats sur l’volution de la cryptographie, en particulier en prvision du Q-Day

Le « Q-day, » galement appel jour Q, jour hypothtique o les ordinateurs quantiques pourraient surpasser les mthodes de chiffrement actuelles, est sujette dbat en raison du stade prliminaire de l’informatique quantique. Les tats-Unis et la Chine collectent des donnes chiffres en prvision du dchiffrement quantique. Les tats-Unis et leurs allis se concentrent sur la cryptographie post-quantique,… Poursuivre la lecture dbats sur l’volution de la cryptographie, en particulier en prvision du Q-Day

Le FBI craint que la Chine ne vole la technologie de l’IA pour intensifier l’espionnage et drober des informations personnelles Afin de constituer des dossiers sur des millions d’Amricains

La Chine s’en prend la technologie de l’IA et la puissante technologie informatique qui la fait fonctionner. Elle permet ses pirates de voler beaucoup plus de donnes et de traiter ce qu’elle ne pouvait pas faire auparavant. Elle pourrait tablir des profils trs spcifiques sur des individus et les compromettre. On craint que la Chine… Poursuivre la lecture Le FBI craint que la Chine ne vole la technologie de l’IA pour intensifier l’espionnage et drober des informations personnelles Afin de constituer des dossiers sur des millions d’Amricains

une faille de scurit expose 24 adresses e-mail malgr les dispositions prises par OpenAI, tandis que des experts alertent sur le risque de cration de jardins clos d’IA

Des chercheurs ont t en mesure de contourner les mesures prises par OpenAI pour empcher ChatGPT de divulguer des informations personnelles qu’il a apprises , fussent-elles disponibles publiquement sur internet. Pour se faire, ils se sont appuy sur l’API mise disposition par la socit pour les dveloppeurs. La vulnrabilit est particulirement proccupante car personne, l’exception… Poursuivre la lecture une faille de scurit expose 24 adresses e-mail malgr les dispositions prises par OpenAI, tandis que des experts alertent sur le risque de cration de jardins clos d’IA

Sony plancherait sur un PS Plus 3.0 encore plus ambitieux que le Xbox Game Pass

Le leak de documents internes du studio Insomniac Games dévoile les ambitions de Sony en 2021 et 2022 pour faire évoluer son abonnement PS Plus vers un système trans-plateformes très ambitieux. Des films, de la musique, du cloud gaming… une stratégie qui dépasserait la PS5 pour aller chercher de nouveaux publics. Si la guerre des… Poursuivre la lecture Sony plancherait sur un PS Plus 3.0 encore plus ambitieux que le Xbox Game Pass

L’IA part enquêter sur le vin bordelais, et protéger ses cépages

Une intelligence artificielle créée par des chercheurs français et suisses est désormais apte à reconnaître les différents cépages de vins rouges bordelais. Certains veulent maintenant lui insuffler de l’émotion. « C’est un bulletin d’analyse amélioré », cherchait à rassurer la chercheuse bordelaise Stéphanie Marchand-Marion, dans une interview à Sud Ouest. Co-autrice d’une étude publiée par la revue… Poursuivre la lecture L’IA part enquêter sur le vin bordelais, et protéger ses cépages

Des compagnies des eaux amricaines font l’objet de piratage en raison de l’oubli des responsables de modifier les mots de passe par dfaut configurs sur 1111, D’aprs un rapport gouvernemental

Des compagnies des eaux amricaines font lobjet de piratage. Lune des raisons qui ressort des rapports est loubli des responsables scurit de modifier les mots de passe par dfaut configurs sur 1111. Le tableau qui intervient dans un contexte global de multiplications des cyberattaques ne surprend pas : le piratage de lentreprise amricaine Solarwinds en… Poursuivre la lecture Des compagnies des eaux amricaines font l’objet de piratage en raison de l’oubli des responsables de modifier les mots de passe par dfaut configurs sur 1111, D’aprs un rapport gouvernemental

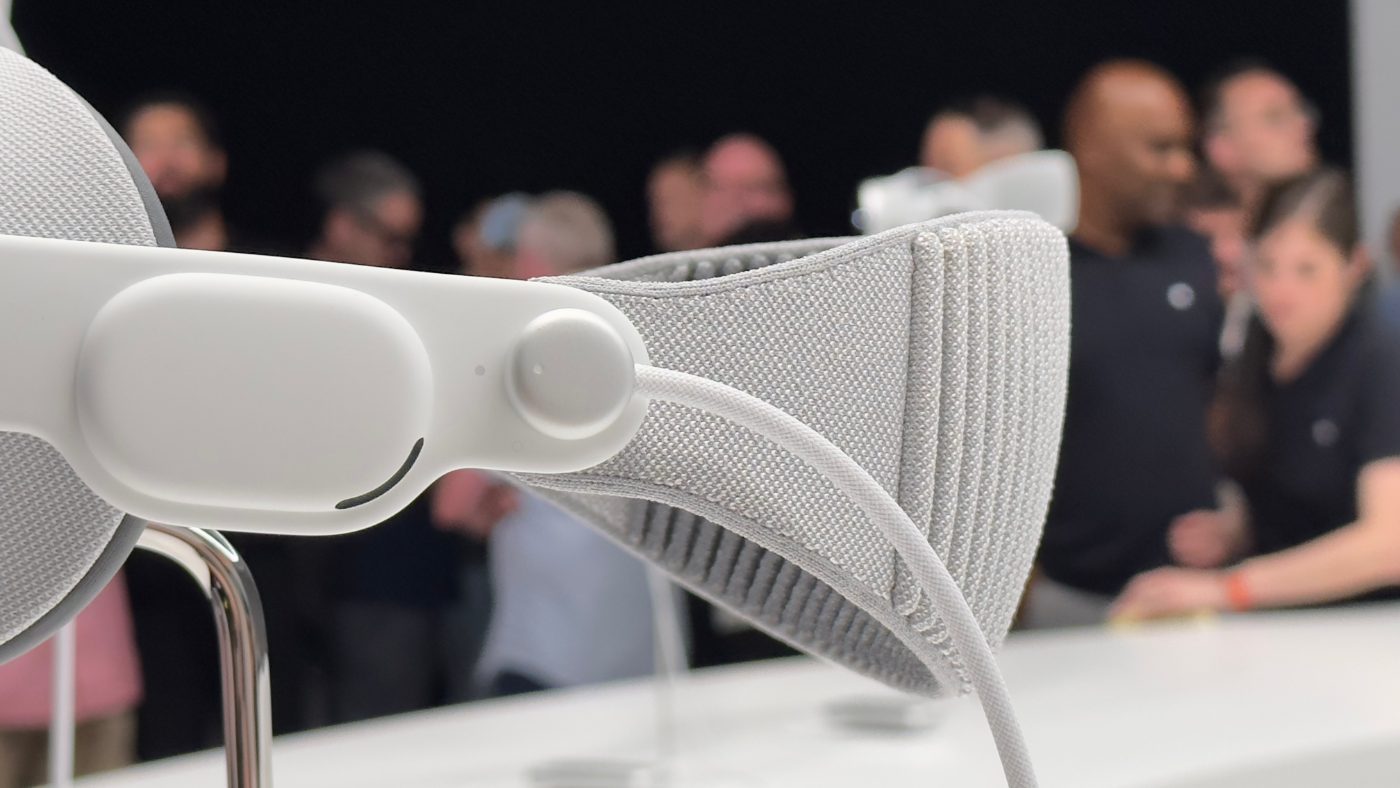

Le début de l’année prochaine devrait être bien chargé pour Apple

Apple devrait commencer en fanfare la nouvelle année qui s’annonce, avec le lancement de la commercialisation du Vision Pro. Les étoiles s’alignent pour une disponibilité dans les toutes prochaines semaines. Apple avait promis une commercialisation du Vision Pro pour le début de l’année 2024, et le constructeur devrait tenir parole. Ming-Chi Kuo a livré ses… Poursuivre la lecture Le début de l’année prochaine devrait être bien chargé pour Apple

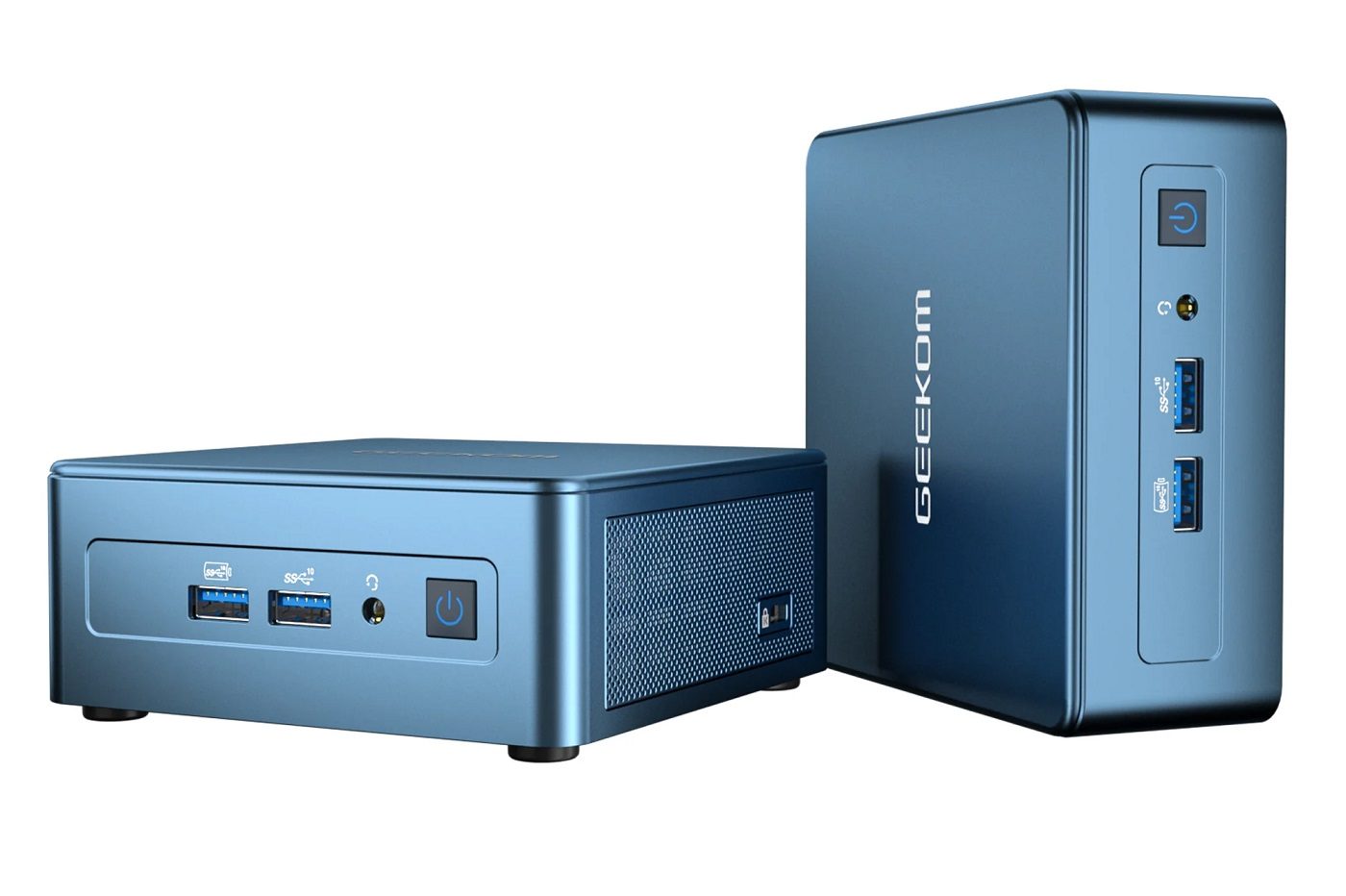

Intel Core i9, 32 Go de RAM, SSD 2 To, ce mini PC Geekom à prix sacrifié est une pure dinguerie

En ce moment, Geekbuying propose le mini PC Geekom IT 13 à prix sacrifié. Ce modèle haut de gamme sera en mesure de combler tous les besoins de la majorité des utilisateurs. Avec l’offre en cours, vous pouvez réaliser jusqu’à 120 euros d’économies grâce à un code promo. Opter pour un mini PC plutôt qu’une… Poursuivre la lecture Intel Core i9, 32 Go de RAM, SSD 2 To, ce mini PC Geekom à prix sacrifié est une pure dinguerie

OpenAI s’engage remdier la vulnrabilit de fuite de donnes dans ChatGPT, Tandis que DeepMind et des universits mettent en lumire une faille exposant des donnes d’entranement

OpenAI a rcemment pris des mesures pour attnuer une vulnrabilit de fuite de donnes dans ChatGPT, qui permettait aux attaquants d’exfiltrer des donnes via l’injection d’image markdown. Bien que la correction ne soit pas parfaite, elle reprsente un pas dans la bonne direction. L’attnuation consiste en un appel ct client ChatGPT une API de validation… Poursuivre la lecture OpenAI s’engage remdier la vulnrabilit de fuite de donnes dans ChatGPT, Tandis que DeepMind et des universits mettent en lumire une faille exposant des donnes d’entranement

Android Auto cessera bientôt de fonctionner sur les vieux smartphones Android

Plusieurs lignes de code découvertes dans la dernière mouture d’Android Auto laissent penser que Google se prépare à cesser de prendre en charge les versions d’Android les plus anciennes. Devrez-vous bientôt acheter un nouveau smartphone pour espérer pouvoir continuer d’utiliser Android Auto dans votre véhicule ? C’est en tout cas ce que rapportent nos confrères de… Poursuivre la lecture Android Auto cessera bientôt de fonctionner sur les vieux smartphones Android

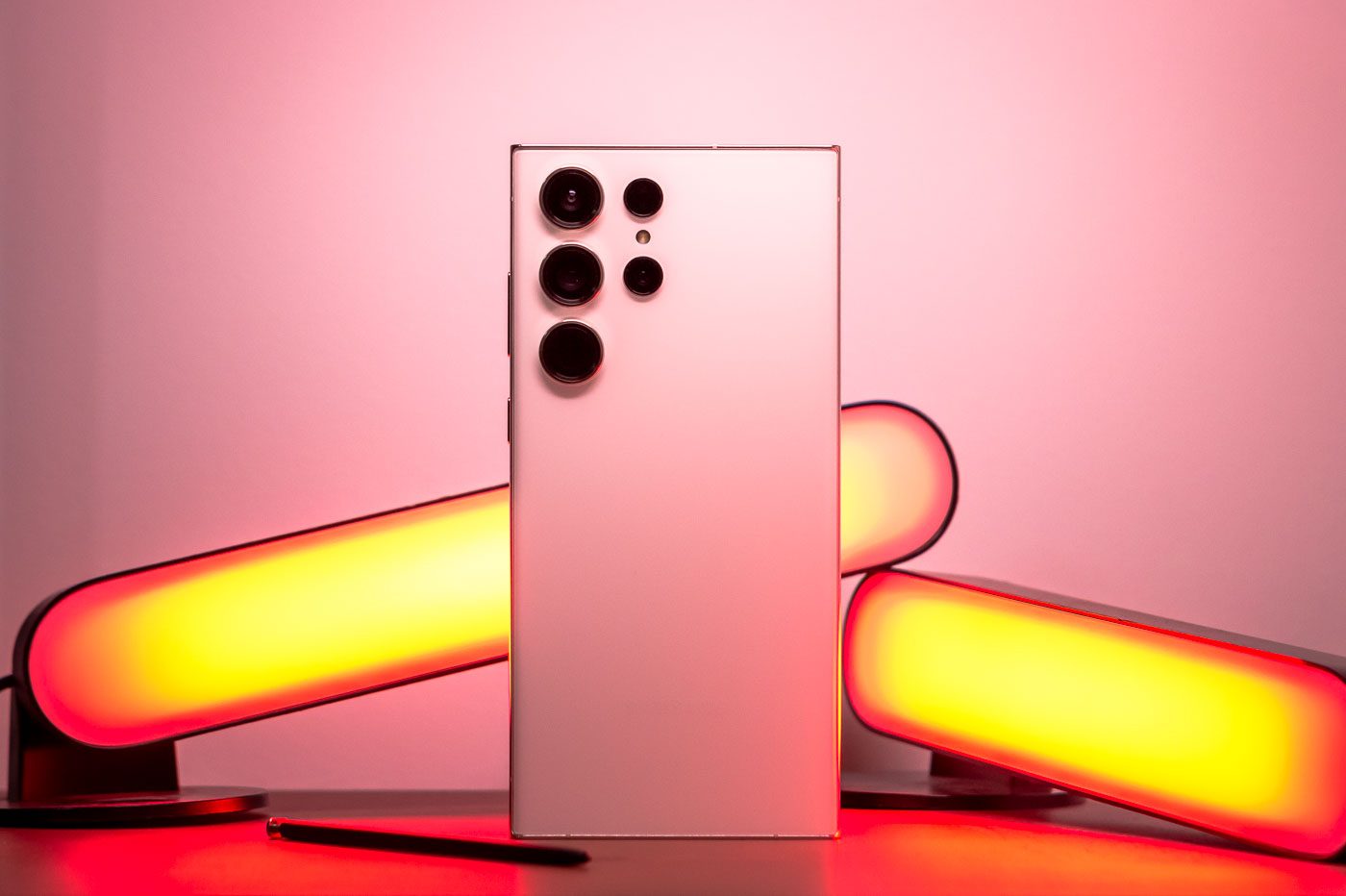

Le Samsung Galaxy S24 ressemblerait bien à un Galaxy S23 avec une moustache

Le premier rendu officiel ayant fuité dans la nature confirmerait bien la chose suivante : il va falloir s’accrocher pour distinguer le Galaxy S24 de son prédécesseur. Petit tour d’horizon des menues nouveautés au menu. En matière de fuites de smartphones, plus la date approche, plus les informations se retrouvent dans la nature sont susceptibles de… Poursuivre la lecture Le Samsung Galaxy S24 ressemblerait bien à un Galaxy S23 avec une moustache

Sur Amazon, ce PC portable Lenovo voit son prix chuter de façon spectaculaire, par erreur ? (-45%)

Votre budget pour l’acquisition d’un PC portable ne dépasse pas les 400 euros ? Vous cherchez un ordinateur pour un usage basique, capable de répondre à l’ensemble de vos besoins ? Vous pourriez facilement craquer pour ce modèle Lenovo actuellement proposé à prix tout bonnement incroyable sur le site d’Amazon. Mis à part les Chromebook, généralement proposés… Poursuivre la lecture Sur Amazon, ce PC portable Lenovo voit son prix chuter de façon spectaculaire, par erreur ? (-45%)

exemples rels de 2023, dcouvrez comment les pirates utilisent l’IA gnrative pour contourner la scurit et tromper les employs

L’anne dernire a t marque par des avances rvolutionnaires dans le domaine de l’intelligence artificielle gnrative, ou IA gnrative. Peu de temps aprs leur lancement, ces plateformes ont gagn en popularit, ChatGPT atteignant son premier million d’utilisateurs en seulement cinq jours. La mauvaise nouvelle, en particulier pour ceux qui travaillent dans le domaine de la… Poursuivre la lecture exemples rels de 2023, dcouvrez comment les pirates utilisent l’IA gnrative pour contourner la scurit et tromper les employs

Orange contre Starlink, Acer contre le réchauffement climatique, Qualcomm contre Apple

Bonjour à tous, voici la matinale de 01net ! Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. Le satellite du jour Orange a lancé son offre d’accès internet par satellite, concurrent de Starlink. Il était temps qu’un rival français tente sa chance face au leader américain ! Mais que valent réellement ces deux… Poursuivre la lecture Orange contre Starlink, Acer contre le réchauffement climatique, Qualcomm contre Apple

PIGEON, une IA dveloppe par trois tudiants diplms de Stanford, capable de golocaliser avec prcision des photos, Ce qui inquite les spcialistes de la protection de la vie prive

Trois tudiants diplms de Stanford ont dvelopp un projet appel Predicting Image Geolocations (PIGEON), une intelligence artificielle (IA) capable de golocaliser avec prcision des photos, mme celles qui n’ont jamais t vues par le programme auparavant. Initialement conu pour identifier des lieux sur Google Street View, PIGEON peut maintenant deviner l’emplacement d’une image Google Street… Poursuivre la lecture PIGEON, une IA dveloppe par trois tudiants diplms de Stanford, capable de golocaliser avec prcision des photos, Ce qui inquite les spcialistes de la protection de la vie prive

des milliers d’anciens jeux pour iPhone refont surface

Un véritable cadeau de Noël, un peu en avance, pour les historiens du jeu vidéo : c’est le « Teraleak », une archive TestFlight — le système de bêta-test des développeurs iOS — synonyme de coffre aux trésors. Contrairement aux consoles, les jeux mobiles ne sont pas livrés sur un support physique : pas de K7, pas de CD… Poursuivre la lecture des milliers d’anciens jeux pour iPhone refont surface

le géant s’en sort avec des petites concessions et un petit chèque

Google s’est engagé à verser 700 millions de dollars pour mettre fin à une action en justice, dans laquelle il était à nouveau accusé de tuer la concurrence de son Play Store. Selon ce recours collectif réunissant une cinquantaine d’États américains et des millions de consommateurs, Google contraindrait les développeurs et les utilisateurs à passer… Poursuivre la lecture le géant s’en sort avec des petites concessions et un petit chèque

Une promo hargneuse de l’antivirus Bitdefender décourage tous les hackers (-50 %)

Cet antivirus est disponible sur Android, iOS, Windows et Mac. De plus, il est possible de l’utiliser aussi comme protection anti-phishing avec une extension de navigateur dédiée. 19,99 euros la première année : c’est le prix dingue de la suite de cybersécurité Bitdefender Antivirus Plus, en ce moment. Soit 50 % de réduction, car la suite coûte… Poursuivre la lecture Une promo hargneuse de l’antivirus Bitdefender décourage tous les hackers (-50 %)

Devenir écoresponsable lors de la COP28 à Dubaï, l’équation délicate d’Acer

Acer a atteint son pic de pollution historique au cours de l’année 2021. Jamais le fabricant taïwanais n’avait publié un bilan carbone aussi élevé que cette année-là, alors même que la vente d’ordinateurs, son coeur d’activité, continue de ralentir fortement. Pour terminer l’année sur une note plus positive, sortait alors une nouvelle gamme, appelée Vero.… Poursuivre la lecture Devenir écoresponsable lors de la COP28 à Dubaï, l’équation délicate d’Acer

la dernière mise à jour a cassé votre Wi-Fi ? Voici comment régler le problème

La dernière mise à jour cumulative de Windows 11 a généré des problèmes de connexion Wi-Fi chez certains utilisateurs. En attendant que Microsoft soumette un correctif, il est possible de régler, au moins temporairement, le problème. À chaque nouvelle mise à jour de Windows 11 son lot de surprises. Et la dernière en date s’avère… Poursuivre la lecture la dernière mise à jour a cassé votre Wi-Fi ? Voici comment régler le problème

Apple développe en urgence un correctif logiciel pour vendre à nouveau les dernières Apple Watch aux États-Unis

C’est du jamais vu dans l’histoire d’Apple : le constructeur va cesser la commercialisation des dernières Apple Watch aux États-Unis, en raison d’une infraction à un brevet. Les ingénieurs de l’Apple Watch vont avoir un Noël studieux. Devant la menace que représente l’interdiction de vendre les Apple Watch les plus récentes (les Series 9 et Ultra… Poursuivre la lecture Apple développe en urgence un correctif logiciel pour vendre à nouveau les dernières Apple Watch aux États-Unis

7 mois dans un camp de travail pour escrocs en ligne permettent de rvler comment des bandits s’appuient sur des applications informatiques Pour extirper de l’argent des internautes

Les 7 mois passs de force par Lu dans un camp de travail pour escrocs en ligne ont permis de rvler comment des bandits sappuient sur des applications informatiques pour extirper de largent des internautes. Lappt : une promesse de gros retour sur investissement dans le trading de cryptomonnaies prsente au travers dune interface graphique… Poursuivre la lecture 7 mois dans un camp de travail pour escrocs en ligne permettent de rvler comment des bandits s’appuient sur des applications informatiques Pour extirper de l’argent des internautes

Croyez-le ou non, cette offre FOLLE donne accès à Netflix, Disney+, OCS, Canal+, etc… pour moins de 20€/mois

Vous cherchez une offre économe pour profiter des services de streaming vidéo les plus populaires du moment ? Vous pourriez être séduit par ce bon plan que propose Canal+ et qui permet d’y avoir accès pour moins de 20 euros par mois, à quelques conditions. En cette fin d’année, Canal+ propose son abonnement RAT+ à seulement… Poursuivre la lecture Croyez-le ou non, cette offre FOLLE donne accès à Netflix, Disney+, OCS, Canal+, etc… pour moins de 20€/mois

Pour Noël, AliExpress détruit le prix du Google Pixel 7 !

Pour Noël, offrez-vous le Google Pixel 7 grâce à cette offre fabuleuse d’AliExpress qui brade le prix du smartphone. Noël approche à grands pas et vous êtes peut-être encore en train de chercher les cadeaux parfaits pour vous faire plaisir ou gâter vos proches. Et si vous craquiez pour un nouveau smartphone ? En ce moment,… Poursuivre la lecture Pour Noël, AliExpress détruit le prix du Google Pixel 7 !

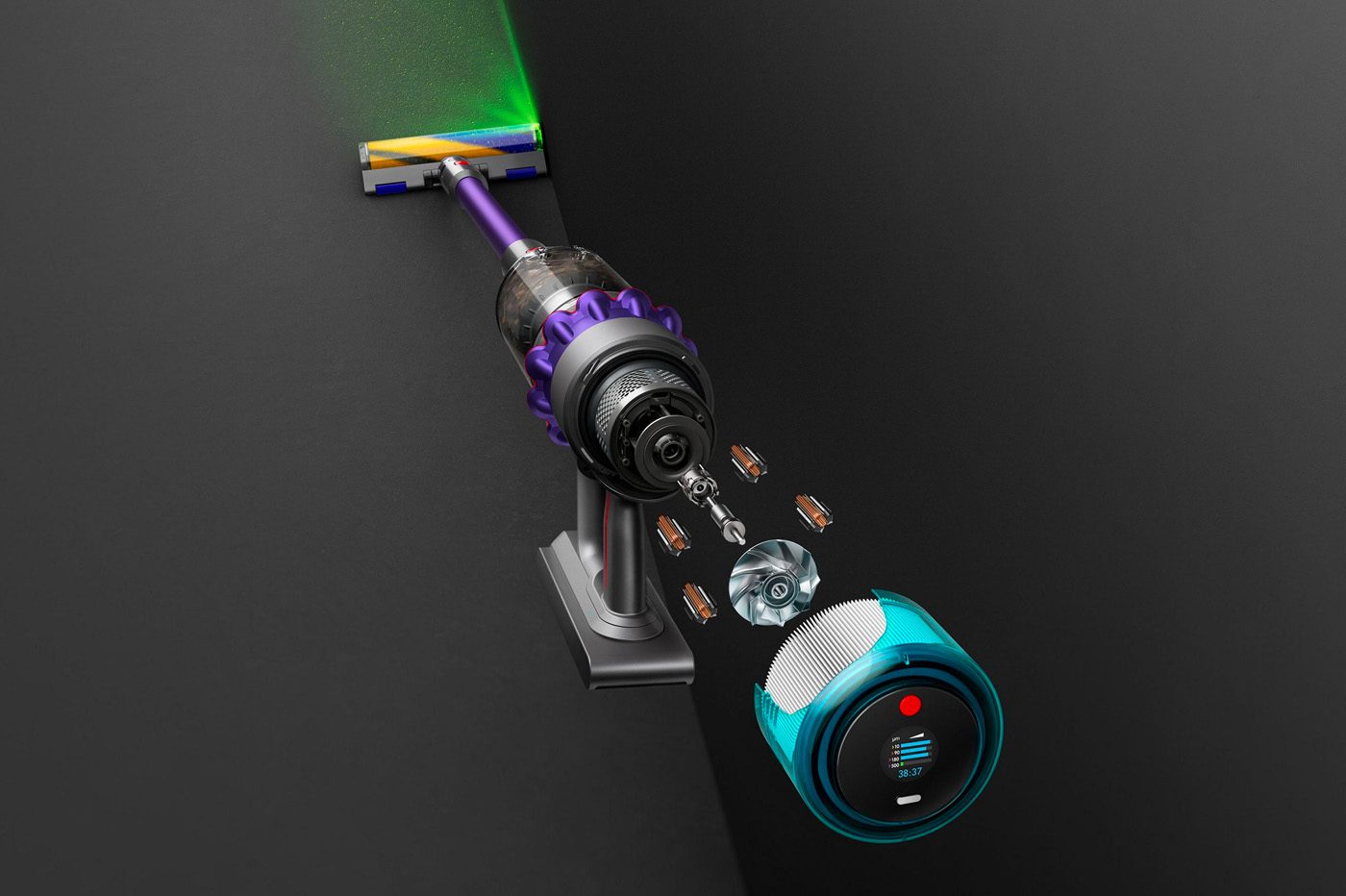

Pour Noël, faites (vous) plaisir avec un aspirateur premium Dyson !

Vous rêvez d’un aspirateur premium Dyson ? La marque britannique dévoile des offres magiques, parfaites pour Noël. Ça y est, c’est Noël. Ou presque ! Si vous êtes à la recherche d’une idée-cadeau (pour vous ou vos proches), Dyson a forcément ce qu’il vous faut sur son site officiel. En quelques années, Dyson s’est imposée dans le… Poursuivre la lecture Pour Noël, faites (vous) plaisir avec un aspirateur premium Dyson !

désinstaller des applications va devenir bien plus simple

La gestion des applications sur appareils Android est parfois rendue compliquée par des petites options manquantes. Un utilisateur a trouvé une nouveauté qui se montrera pratique : la possibilité de désinstaller à distance une application. Les écosystèmes, c’est bien pratique, jusqu’à ce qu’il s’agisse de gérer une machine à gaz où l’on doit sans cesse changer… Poursuivre la lecture désinstaller des applications va devenir bien plus simple

Apple a enfin réussi à contrer le petit boîtier qui faisait planter les iPhone

La mise à jour 17.2 d’iOS protège les iPhone contre une attaque qui permettait jusqu’ici de les faire redémarrer. Apple corrige, mais ne commente pas. Depuis la dernière mise à jour d’iOS, la bien nommée 17.2, les iPhone ne seraient plus vulnérables aux attaques du Flipper Zero. Plus tôt cette année, ce petit boîtier anodin… Poursuivre la lecture Apple a enfin réussi à contrer le petit boîtier qui faisait planter les iPhone

Les tats-Unis et la Chine font la course pour protger leurs secrets des ordinateurs quantiques Qui pourraient rendre obsoltes les mthodes de chiffrement actuelles en l’espace de deux ans

Les responsables en matire de scurit des tats-Unis et de la Chine sont actuellement engags dans une course effrne pour protger leurs secrets contre les avances potentielles des ordinateurs quantiques. Selon les prvisions, ces ordinateurs pourraient rendre obsoltes les mthodes de chiffrement actuelles en l’espace de deux ans seulement. Surnomm « Jour Q », ce moment pourrait… Poursuivre la lecture Les tats-Unis et la Chine font la course pour protger leurs secrets des ordinateurs quantiques Qui pourraient rendre obsoltes les mthodes de chiffrement actuelles en l’espace de deux ans

Apple bloque nouveau en partie l’application iMessage de Beeper, suggrant un long combat venir. Pour son PDG, Ce n’est pas un combat Beeper contre Apple, c’est Apple contre les clients

Beeper est une startup travaillant sur un agrgateur de messagerie multiplateforme parmi lesquels iMessage, le service de messagerie d’Apple. Elle a de nouveau t bloque par l’diteur d’iOS, cette fois-ci dans une moindre mesure : le blocage s’appliquer sur environ 5% des utilisateurs, selon la startup. Galvanis par le combat d’Epic Games contre Apple et… Poursuivre la lecture Apple bloque nouveau en partie l’application iMessage de Beeper, suggrant un long combat venir. Pour son PDG, Ce n’est pas un combat Beeper contre Apple, c’est Apple contre les clients

Oppo tente le coup de force contre Nokia

Oppo tente d’imposer une décision d’une cour chinoise sur le différend qui l’oppose à Nokia. La firme finlandaise a déjà exprimé une fin de non-recevoir. L’année 2023 aura été marquée par le départ de France d’une marque de smartphone chinoise, Oppo, qui était pourtant en pleine ascension. La marque a fermé boutique dans plusieurs pays… Poursuivre la lecture Oppo tente le coup de force contre Nokia

Adobe a peur pour sa manne

Adobe fait l’objet d’une enquête du régulateur américain sur un sujet très sensible pour les clients de l’éditeur logiciel : la résiliation des abonnements. Les pratiques de l’entreprise dans ce domaine pourraient lui coûter cher. Adobe, l’éditeur de Photoshop, Illustrator, Premiere et de nombreux autres logiciels de création graphique, a tout misé sur le modèle économique… Poursuivre la lecture Adobe a peur pour sa manne

Comment essayer Gemini Pro sur Google Bard en France

Gemini Pro n’est pas encore disponible en France, mais un petit tour dans les réglages de votre compte Google peut vous aider à y accéder. Voici la marche à suivre. Si ChatGPT, au fil de ses itérations, est devenu désormais bien accessible, jusqu’à la création d’une application officielle, Bard, l’IA générative de Google reste un… Poursuivre la lecture Comment essayer Gemini Pro sur Google Bard en France

Google prend enfin au sérieux la prise de note sur Android 14

Dans sa version 14, Android, va enfin donner des ailes à l’application de prise de note Keep qui manquait cruellement d’intégration au sein de l’OS mobile de Google. Android 14 travaille sur un nouveau paramètre système pour les applications de prise de notes. Google Keep est évidemment concerné et sera désormais accessible depuis l’écran de… Poursuivre la lecture Google prend enfin au sérieux la prise de note sur Android 14

les cookies tiers appartiendront bientôt au passé

La firme de Mountain View va commencer à tester sa nouvelle protection antipistage. À partir de janvier 2024, Chrome commencera à limiter le suivi intersite chez certains utilisateurs, avant d’étendre cette mesure à tout le monde au second semestre. Il aura fallu près de quatre années à Google pour y arriver. Début 2020, la firme… Poursuivre la lecture les cookies tiers appartiendront bientôt au passé

Des hackers polonais parviennent rparer des trains avec verrous logiciels pour empcher leur maintenance dans des ateliers tiers Par le constructeur qui porte plainte pour raisons de scurit

Newag, un constructeur polonais, a procd linsertion de verrous logiciels dans ses trains acquis par un oprateur rgional de rails de Pologne Lower Silesian Railways avec pour objectif dempcher leur maintenance dans des ateliers de rparation tiers. Suite lchec dune opration de rparation par latelier indpendant SPS, ce dernier a d recourir une quipe de… Poursuivre la lecture Des hackers polonais parviennent rparer des trains avec verrous logiciels pour empcher leur maintenance dans des ateliers tiers Par le constructeur qui porte plainte pour raisons de scurit

Pourquoi vous ne devriez pas jeter vos vieilles cassettes VHS

Les cassettes VHS que vous avez oubliées dans un carton ou que vous gardez précieusement depuis des années valent peut-être une petite fortune. Une copie VHS du film « Retour vers le futur » de 1986 s’est vendue aux enchères pour la modique somme de 75 000 $. Un nouveau record qui prouve encore une fois le pouvoir… Poursuivre la lecture Pourquoi vous ne devriez pas jeter vos vieilles cassettes VHS

Apple vend le boîtier USB-C de recharge des AirPods Pro 2 en solo

Il est désormais possible d’acheter le boîtier des AirPods Pro 2e génération (la version USB-C) en solo, sans les écouteurs. Le boîtier est compatible avec toutes les versions de ces AirPods Pro pour qui les choses sont inutilement compliquées. En septembre dernier, Apple mettait à jour ses AirPods Pro, sans en changer la dénomination : il… Poursuivre la lecture Apple vend le boîtier USB-C de recharge des AirPods Pro 2 en solo

Opera GX lance un bouton panique pour préserver votre vie privée

La déclinaison gamer du navigateur Web Opera lance une nouvelle fonction un peu spéciale. Opera GX intègre désormais un « bouton panique » pour cacher rapidement les contenus inappropriés que vous pourriez consulter sur votre PC. Opera GX, la déclinaison gaming d’Opera pourrait-il devenir le navigateur préféré des amateurs de sites pornographiques ? La dernière mise à jour… Poursuivre la lecture Opera GX lance un bouton panique pour préserver votre vie privée

une grosse amende attendrait Apple en Europe

Apple est loin d’en avoir terminé avec le régulateur européen. La Commission européenne plancherait actuellement sur la possibilité d’infliger une sévère amende au constructeur informatique en raison de ses pratiques anti-concurrentielles dans l’App Store. 10 % du chiffre d’affaires annuel : c’est la somme colossale qui pourrait être réclamée à Apple par la Commission européenne dans le… Poursuivre la lecture une grosse amende attendrait Apple en Europe

38 % des applications Java toujours affectes par Log4Shell La grande majorit des applications vulnrables n’ont peut-tre jamais mis jour la bibliothque Log4j, d’aprs une tude de Veracode

Deux ans aprs la divulgation de la vulnrabilit Log4Shell dans l’utilitaire de journalisation Log4j bas sur Java, environ une application sur quatre dpend de bibliothques obsoltes, ce qui la rend vulnrable l’exploitation. Une tude mene par la socit de scurit Veracode a rvl que la grande majorit des applications vulnrables n’ont peut-tre jamais mis jour… Poursuivre la lecture 38 % des applications Java toujours affectes par Log4Shell La grande majorit des applications vulnrables n’ont peut-tre jamais mis jour la bibliothque Log4j, d’aprs une tude de Veracode

23andMe a modifi ses conditions de service pour empcher les clients de porter plainte Suite un piratage ayant compromis les informations personnelles de prs de 7 millions de personnes

La socit de tests gntiques a rcemment modifi ses conditions d’utilisation dans le but d’empcher ses clients d’intenter des recours collectifs ou de participer des procs devant un jury, suite un piratage ayant compromis les informations personnelles de prs de 7 millions de personnes. Les nouvelles conditions, envoyes par courriel aux clients, stipulent que toute… Poursuivre la lecture 23andMe a modifi ses conditions de service pour empcher les clients de porter plainte Suite un piratage ayant compromis les informations personnelles de prs de 7 millions de personnes

Pourquoi mettre 500€ dans un ordinateur alors que ce mini PC à prix risible fait l’affaire ?

En manque d’idée pour vos cadeaux de Noël ? Pourquoi ne pas offrir un mini PC ? Utile pour le travail, agréable pour le divertissement, on en trouve à des prix vraiment très raisonnables. Justement, le modèle BMAX B4-Plus profite aujourd’hui d’une remise dingue du côté d’AliExpress. Les mini PC offrent de nombreux avantages par rapport aux… Poursuivre la lecture Pourquoi mettre 500€ dans un ordinateur alors que ce mini PC à prix risible fait l’affaire ?

88 % des professionnels de l’IT estiment que leur entreprise est prte se dfendre contre une attaque par mot de passe Mais 52 % dclarent en avoir t victimes durant l’anne coule, selon Axiad

Un nouveau rapport d’Axiad montre que 88 % des professionnels de l’informatique estiment que leur entreprise est prte se dfendre contre une cyberattaque par mot de passe, mais 52 % d’entre eux affirment que leur entreprise a t victime d’une telle attaque au cours de l’anne coule. Base sur plus de 200 rponses de professionnels… Poursuivre la lecture 88 % des professionnels de l’IT estiment que leur entreprise est prte se dfendre contre une attaque par mot de passe Mais 52 % dclarent en avoir t victimes durant l’anne coule, selon Axiad

Les codes QR sont utiliss pour escroquer les gens Les escrocs cachent des liens nuisibles dans les codes QR pour voler vos informations, selon la mise en garde de la FTC

Une rcente alerte publie par la FTC rvle que des acteurs malveillants utilisent des codes QR anciens et discrets pour escroquer les gens en toute connaissance de cause. Le principe est le suivant : vous pouvez recevoir un message contenant un code QR ou essayer d’en scanner un que vous trouvez sur une page particulire,… Poursuivre la lecture Les codes QR sont utiliss pour escroquer les gens Les escrocs cachent des liens nuisibles dans les codes QR pour voler vos informations, selon la mise en garde de la FTC

Apple serait prêt à mettre fin au monopole d’Apple Pay sur iPhone

Apple serait prêt à autoriser l’accès au système NFC de son iPhone sans passer par Apple Pay. Impossible de ne pas y voir une réaction face à l’enquête de la Commission Européenne sur ce même sujet. Petit à petit, Apple s’ouvre, contraint par les offensives de l’UE. Selon l’agence Reuters, Apple serait prêt à laisser… Poursuivre la lecture Apple serait prêt à mettre fin au monopole d’Apple Pay sur iPhone

Ces nouveaux écouteurs de Huawei utilisent une technologie aussi vieille que le son

Huawei dévoile ses premiers écouteurs à oreilles libres, les Huawei FreeClip, spécialisé dans une écoute au sport ou en télétravail. Les écouteurs dédiés à l’activité sportive gagnent de plus en plus de traction. Au départ chasse gardée des constructeurs spécialisés comme Shokz ou dans une certaine mesure Jabra, ils intéressent désormais un géant bien connu… Poursuivre la lecture Ces nouveaux écouteurs de Huawei utilisent une technologie aussi vieille que le son

les organisateurs expliquent la mort du plus grand salon du jeu vidéo

Un temps le plus grand évènement du jeu vidéo, l’E3 est officiellement mort, annoncent ses organisateurs. Le Covid a certes joué dans cette décision, mais l’industrie du jeu vidéo a aussi beaucoup évolué. « Je n’ai jamais pu faire l’E3. » Voici ce que se dit sans doute une partie des joueurs du monde entier (pas nécessairement… Poursuivre la lecture les organisateurs expliquent la mort du plus grand salon du jeu vidéo

ce gadget qui retrouve vos objets perdus est à prix inédit sur Amazon (-24%)

L’AirTag d’Apple profite en ce moment d’une promotion sur Amazon. Si vous voulez vous équiper ou offrir ce petit objet pratique, c’est le moment idéal pour l’acheter à moindre coût. A l’approche de Noël, Amazon continue de nous gâter avec des offres toujours plus belles les unes que les autres. Aujourd’hui, il propose par exemple… Poursuivre la lecture ce gadget qui retrouve vos objets perdus est à prix inédit sur Amazon (-24%)

Des centaines de smartphones Android et iOS affectés par des failles de leur modem 5G

Des chercheurs ont découvert des failles de sécurité dans l’implémentation du firmware des modems 5G de grands fabricants de puces comme MediaTek et Qualcomm. Les puces touchées équipent pas moins de 714 smartphones de 24 marques. Un problème de taille révélée par une équipe de chercheurs du groupe de recherche ASSET (Automated Systems SEcuriTy) de… Poursuivre la lecture Des centaines de smartphones Android et iOS affectés par des failles de leur modem 5G

Bitdefender fracasse la concurrence avec un antivirus au prix sabordé (-50 %)

Le nombre d’attaques de virus a grimpé en flèche tout au long de l’année 2023. Ne pas se protéger, c’est se tirer une balle dans le pied, que ce soit pour les professionnels ou les particuliers. Bitdefender propose son antivirus de base à 19,99 euros la première année seulement, au lieu de 39,99 euros par… Poursuivre la lecture Bitdefender fracasse la concurrence avec un antivirus au prix sabordé (-50 %)

une première image et une date de lancement possible

Free, dont on attend depuis des mois la nouvelle Freebox V9, tease enfin officiellement son arrivée sur X avec un message à déchiffrer. C’est ce qu’on appelle un teasing sur le temps long. En mars 2023, Free avait commencé à publier un premier teasing laissant entendre qu’une Freebox V9 allait bientôt arriver. Pour rappel, la… Poursuivre la lecture une première image et une date de lancement possible

Netflix supprime son offre Essentiel et fait encore grimper le prix de l’abonnement

C’en est fini de l’offre Essentiel qui permettait de profiter de Netflix sans pub et à prix bas. Il faudra maintenant payer 13,49 euros au minimum pour un accès sans publicités. C’est terminé pour la formule de Netflix à bas prix. Le service de SVOD le plus utilisé au monde vient d’annoncer la fin de… Poursuivre la lecture Netflix supprime son offre Essentiel et fait encore grimper le prix de l’abonnement

Bose abandonne les Frames, ses lunettes de soleil audio

Bose vient d’annoncer la mort des Frames, ses lunettes de soleil compatibles Bluetooth. Conçues pour diffuser des contenus audio, les lunettes tirent leur révérence, cinq ans après leur création. En 2018, Bose a lancé une paire de lunettes de soleil connectées, les Frames. Compatibles Bluetooth, les lunettes permettent d’écouter de la musique ou de répondre… Poursuivre la lecture Bose abandonne les Frames, ses lunettes de soleil audio

Amazon explose le prix de l’excellent PC portable Asus Vivobook S17 💥

Si vous êtes à la recherche d’un PC portable avec écran 17 pouces, vous pourriez facilement craquer pour ce bon plan que propose aujourd’hui Amazon. Dans le cadre d’un vente flash, le e-commerçant affiche le modèle Asus Vivobook S17 à un prix tout bonnement imbattable. Très belle offre à saisir en ce moment du côté… Poursuivre la lecture Amazon explose le prix de l’excellent PC portable Asus Vivobook S17 💥

Emmanuel Macron veut faire émerger une filière de microcomposants pour l’IA

Deux ans après avoir lancé son grand plan d’investissement France 2030, Emmanuel Macron fait un bilan d’étape et présente une nouvelle feuille de route pour les prochaines années, avec de nouveaux secteurs qui bénéficieront d’investissements. Le Président compte accélérer dans les puces utilisées pour l’IA, tout en faisant émerger une filière du cargo spatial. « L’accélération,… Poursuivre la lecture Emmanuel Macron veut faire émerger une filière de microcomposants pour l’IA

Ce logiciel français accélère la vitesse des vieux Mac, à un prix déjanté (-60 %)

Sur Trustpilot, la note moyenne de Washing Machine est de 4,8/5 : c’est excellent. Avec le logiciel, vous pouvez aussi faire de la place sur votre mémoire de stockage. Washing Machine est proposé au prix de 19,99 euros, soit -60 % comparé au tarif de base de 49,99 euros. Vous pourrez donc économiser 30 euros en profitant… Poursuivre la lecture Ce logiciel français accélère la vitesse des vieux Mac, à un prix déjanté (-60 %)

à quoi sert le projet iMRSIV ?

Des chercheurs américains viennent de lever le voile sur le projet iMRSIV. Grâce à une paire de lunettes de réalité virtuelle conçues pour les souris, les scientifiques cherchent à mieux comprendre le fonctionnement du cerveau dans certaines situations. Des chercheurs de l’Université Northwestern aux États-Unis ont développé une paire de lunettes de réalité virtuelle destinée… Poursuivre la lecture à quoi sert le projet iMRSIV ?

quel est le meilleur abonnement ?

Les Français aiment la France, et ils le font savoir. En 2023, ils ont été 62% à vouloir partir en vacances cet été… et 6 sur 10 ont préféré rester en France selon les derniers chiffres d’un sondage réalisé par liligo.com pour le Parisien et RTL. Si le train sera évidemment plébiscité par ces millions… Poursuivre la lecture quel est le meilleur abonnement ?

Les Sony Xperia pourraient bientôt disparaître

Sony pourrait décider de mettre fin à sa ligne Xperia pour créer une nouvelle gamme de smartphone, à l’occasion d’un changement de design majeur. Sony a beau être un géant de la Tech et du jeu-vidéo, sa division smartphone peine à s’imposer depuis quelques années. Et ce malgré des innovations technologiques comme l’écran 4K, un… Poursuivre la lecture Les Sony Xperia pourraient bientôt disparaître

Faudra-t-il prendre rendez-vous pour acheter le Vision Pro d’Apple ?

Le Vision Pro va bénéficier d’un dispositif de vente spécial dans les Apple Store. À produit unique, dispositif exceptionnel. L’arrivée du Vision Pro semble imminente pour Apple qui aurait programmé, selon Mark Gurman, le journaliste de Bloomberg, les sessions de formation à la vente du casque de réalité mixte. La date de commercialisation du produit… Poursuivre la lecture Faudra-t-il prendre rendez-vous pour acheter le Vision Pro d’Apple ?

Un autre cadre pivot d’Apple quitte l’entreprise

Les départs se suivent et se ressemblent chez Apple : en moins d’une semaine, on a en effet appris que deux cadres peu connus du grand public, mais très importants en interne, allaient quitter le constructeur informatique. L’équipe d’Apple en charge de la conception matérielle va subir une réorganisation en profondeur, en raison du départ programmé… Poursuivre la lecture Un autre cadre pivot d’Apple quitte l’entreprise

La National Crime Agency britannique se dit due du dploiement du chiffrement de bout en bout par dfaut sur Facebook Messenger par Meta, Car cela entrave les efforts de protection des enfants

Protger les enfants contre la pdophilie en ligne ncessite-t-il daffaiblir le chiffrement des applications de messagerie afin que les forces de lordre puissent mener leurs investigations ? La question divise. Elle reprend un coup de neuf suite lannonce de Meta de lentame du dploiement du chiffrement de bout en bout sur Facebook Messenger et la… Poursuivre la lecture La National Crime Agency britannique se dit due du dploiement du chiffrement de bout en bout par dfaut sur Facebook Messenger par Meta, Car cela entrave les efforts de protection des enfants

Tous les appareils Windows et Linux seraient vulnrables la nouvelle attaque du micrologiciel LogoFAIL Les UEFI responsables du dmarrage de ces appareils peuvent tre compromises

La plupart des appareils Windows et Linux sont actuellement vulnrables une nouvelle attaque de micrologiciel appele LogoFAIL. Cette attaque cible les interfaces de micrologiciels extensibles unifies (UEFI) responsables du dmarrage des appareils modernes fonctionnant sous Windows ou Linux. LogoFAIL exploite des vulnrabilits prsentes depuis des annes dans les analyseurs d’images UEFI, permettant d’excuter du code… Poursuivre la lecture Tous les appareils Windows et Linux seraient vulnrables la nouvelle attaque du micrologiciel LogoFAIL Les UEFI responsables du dmarrage de ces appareils peuvent tre compromises

La publicité fleurira sur Amazon Prime Video au printemps

La déferlante publicitaire est prévue pour le 10 avril sur Prime Video en France ! Amazon veut rentabiliser sa plateforme de streaming, et plutôt que d’augmenter les prix de l’abonnement Prime, l’entreprise mise sur la réclame. Prime Video sera truffé de publicité à partir du 10 avril en France, selon une indiscrétion de NPA Conseil. Amazon… Poursuivre la lecture La publicité fleurira sur Amazon Prime Video au printemps

40 % des espaces Google Drive contiennent des donnes sensibles qui pourraient exposer une organisation un risque de violation de donnes ou de cyberattaque Selon une tude de Metomic

Une nouvelle tude de Metomic rvle que 40 % des Google Drive contiennent des donnes sensibles susceptibles d’exposer une organisation un risque de violation de donnes ou d’attaque de cyberscurit. L’tude a analys environ 6,5 millions de fichiers Google Drive et montre galement que 34,2 % de tous les fichiers analyss ont t partags avec… Poursuivre la lecture 40 % des espaces Google Drive contiennent des donnes sensibles qui pourraient exposer une organisation un risque de violation de donnes ou de cyberattaque Selon une tude de Metomic

HP sait que personne n’aime ses imprimantes

Il n’y a pas grand monde en ce bas monde qui défendrait les imprimantes. Et HP le sait mieux que d’autres : le constructeur a lancé une offensive marketing dans une partie de l’Europe avec comme slogan : « Conçu pour être moins détesté ». Un message à double tranchant au vu des pratiques de l’entreprise. HP veut se… Poursuivre la lecture HP sait que personne n’aime ses imprimantes

la faille au démarrage, des discussions sécurisées dans Messenger et on teste Gemini

Bonjour à tous, voici la matinale de 01net ! Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. La mauvaise nouvelle du jour Les voitures électriques pourraient coûter plus cher l’année prochaine. Un amendement du Sénat dans le projet de loi de finances 2024 prévoit en effet que le malus au poids frapperait… Poursuivre la lecture la faille au démarrage, des discussions sécurisées dans Messenger et on teste Gemini

Seuls 19 % des dirigeants de l’industrie ont confiance dans leurs mcanismes de cyberdfense, selon une tude de Trustwave

Une nouvelle tude de Trustwave sur le paysage des menaces dans l’industrie manufacturire rvle que seulement 19 % des dirigeants de l’industrie manufacturire ont confiance dans leurs mcanismes de cyberdfense. L’tude documente le flux d’attaque utilis par les groupes de menace, exposant leurs tactiques, techniques et procdures. Des logiciels malveillants transmis par courrier lectronique l’exploitation… Poursuivre la lecture Seuls 19 % des dirigeants de l’industrie ont confiance dans leurs mcanismes de cyberdfense, selon une tude de Trustwave

Meta commence enfin dployer le chiffrement de bout en bout par dfaut pour Messenger Rendant ainsi les messages personnels uniquement accessibles l’expditeur et aux destinataires prvus

Aprs prs de cinq ans de travail, qui ont t marqus par divers dfis rglementaires, Meta est enfin passe l’tape suivante de son dploiement du chiffrement de bout en bout (E2EE) comme option par dfaut dans Messenger. Selon Meta, cette mise jour a ncessit une refonte complte de l’application, avec un renforcement de la protection… Poursuivre la lecture Meta commence enfin dployer le chiffrement de bout en bout par dfaut pour Messenger Rendant ainsi les messages personnels uniquement accessibles l’expditeur et aux destinataires prvus

Seuls 19 % des dirigeants de l’industrie manufacturire ont confiance dans leurs mcanismes de cyberdfense, selon une tude de Trustwave

Une nouvelle tude de Trustwave sur le paysage des menaces dans l’industrie manufacturire rvle que seulement 19 % des dirigeants de l’industrie manufacturire ont confiance dans leurs mcanismes de cyberdfense. L’tude documente le flux d’attaque utilis par les groupes de menace, exposant leurs tactiques, techniques et procdures. Des logiciels malveillants transmis par courrier lectronique l’exploitation… Poursuivre la lecture Seuls 19 % des dirigeants de l’industrie manufacturire ont confiance dans leurs mcanismes de cyberdfense, selon une tude de Trustwave

les attaques conduisent les entreprises augmenter leurs prix, et les cots augmentent en moyenne de 17 % aprs une attaque, selon une tude de Veeam

Les attaques de ransomware influencent l’inflation des prix, selon une nouvelle tude britannique de Censuswide, commande par Veeam Software. Les rsultats montrent que els grandes entreprises doivent augmenter leurs cots de 17 % en moyenne la suite d’une attaque Selon le rapport Veeam Data Protection Trends Report 2023, 76 % des entreprises britanniques ont t… Poursuivre la lecture les attaques conduisent les entreprises augmenter leurs prix, et les cots augmentent en moyenne de 17 % aprs une attaque, selon une tude de Veeam

une autonomie enfin à la hauteur ?

Très attendu par les fans de la marque, l’iPhone SE 4 aura la lourde tâche de succéder au smartphone le plus abordable d’Apple. On en sait aujourd’hui un peu plus sur sa batterie et son autonomie potentielle. Bien que sa sortie ne soit pas attendue pour tout de suite, l’iPhone SE 4 fait régulièrement l’objet… Poursuivre la lecture une autonomie enfin à la hauteur ?

Voici les pages Wikipédia les plus consultées en 2023

C’est l’heure du bilan pour la fondation Wikimédia qui vient de publier les 25 pages Wikipédia les plus consultées en 2023. Un classement qui ne concerne « que » les pages vues en langue anglaise et qui consacre ChatGPT comme l’article le plus consulté de l’année qui vient de s’écouler, avec plus de 49 millions de vues.… Poursuivre la lecture Voici les pages Wikipédia les plus consultées en 2023

de nouvelles photos le présentent aux côtés du S23 Ultra

À quelques semaines de sa présentation, le Samsung Galaxy S24 Ultra semble déjà être entre les mains de certaines personnes indiscrètes qui présentent le smartphone aux côtés du Galaxy S23 Ultra. Si vous savez à quoi ressemble le Galaxy S23 Ultra, vous ne devriez pas être trop surpris du design du S24 Ultra qui a… Poursuivre la lecture de nouvelles photos le présentent aux côtés du S23 Ultra

des iPhone vintage, des notifications espionnes et une console PC incontournable

Bonjour à tous, voici la matinale de 01net ! Retrouvez toute l’actu à connaitre pour démarrer la journée du bon pied. L’IA du jour Buzzword décidément très à la mode, l’IA générative s’est démultipliée hier avec plusieurs annonces dont celle de Google pour Gemini ! Gemini, c’est le nouveau modèle qui va propulser Bard, le bot du… Poursuivre la lecture des iPhone vintage, des notifications espionnes et une console PC incontournable

comment envoyer des photos et des vidéos dans leur qualité d’origine

La messagerie instantanée vient d’inaugurer une nouvelle option permettant de partager des photos et des vidéos sans aucune compression, dans leur qualité originale. Voici comment procéder. Après avoir introduit cet été une option permettant d’envoyer des photos et des vidéos en haute qualité. Si cette nouveauté permet d’envoyer des photos et vidéos dans une qualité… Poursuivre la lecture comment envoyer des photos et des vidéos dans leur qualité d’origine

Les notifications sont des mouchards qui vous espionnent

Les notifications ne sont pas aussi innocentes qu’elles paraissent. Ces alertes pour tout et rien peuvent également être exploitées par des officines de renseignement pour surveiller les utilisateurs d’iPhone et de smartphones Android… Les notifications provenant des applications transitent par les serveurs d’Apple ou de Google avant d’apparaitre sur l’écran de votre smartphone. Cela génère… Poursuivre la lecture Les notifications sont des mouchards qui vous espionnent

6,9 millions d’utilisateurs de 23andMe ont vu leurs donnes personnelles drobes par des pirates Qui ont accd aux comptes grce des informations de connexion utilises sur d’autres sites web

Environ 6,9 millions d’utilisateurs de la socit de tests gntiques 23andMe ont vu leurs informations personnelles drobes par des pirates informatiques lors d’une rcente violation de donnes, a confirm un porte-parole de la socit le lundi 4 dcembre. Un porte-parole de 23andMe a dclar qu’environ 5,5 millions d’utilisateurs ont vu leurs donnes consultes partir de… Poursuivre la lecture 6,9 millions d’utilisateurs de 23andMe ont vu leurs donnes personnelles drobes par des pirates Qui ont accd aux comptes grce des informations de connexion utilises sur d’autres sites web

Ces trois smartphones Galaxy passent à Android 14 (One UI 6)

Un smartphone haut de gamme, deux milieux de gamme et une tablette commencent à recevoir la mise à jour vers Android 14. Le déploiement d’Android 14 sur les smartphones Galaxy suit son cours. Samsung s’impose une fois encore comme un champion du suivi logiciel, mettant à jour des smartphones milieu de gamme sur One UI… Poursuivre la lecture Ces trois smartphones Galaxy passent à Android 14 (One UI 6)

Ces 18 applications Android vous espionnent et risquent de vous extorquer de l’argent

Une vague d’applications Android malveillantes vient de submerger le Play Store. Ces applications cherchent à extorquer de l’argent aux internautes dans le besoin. Les chercheurs en cybersécurité d’ESET ont constaté une recrudescence des applications de prêt malveillantes sur le Play Store. Ce type d’applications, baptisé SpyLoan par les experts, vise les internautes qui ont rapidement… Poursuivre la lecture Ces 18 applications Android vous espionnent et risquent de vous extorquer de l’argent

le Qi2 compatible avec les iPhone 13 et 14

Les accessoires Qi2 risquent de se retrouver sous bien des sapins à Noël. Apple va en effet activer le support du nouveau standard de recharge sans fil dans de précédentes gammes d’iPhone ! Vous risquez bien d’entendre beaucoup parler du Qi2 dans les prochaines semaines ! Le standard, qui succède au Qi, double la vitesse de recharge… Poursuivre la lecture le Qi2 compatible avec les iPhone 13 et 14

Obtenez Microsoft Office 2021 et Windows 11 Pro à vie à partir de seulement 10 €

Pour les promos de Noël, Godeal24 vous permet d’obtenir une clé de licence authentique Microsoft Office ou Windows à prix cassés. C’est une excellente occasion pour faire un max d’économies sur ces logiciels indispensables. Si vous recherchez les meilleures applications Microsoft telles que Word, Excel et PowerPoint, vous y avez probablement déjà renoncé en voyant… Poursuivre la lecture Obtenez Microsoft Office 2021 et Windows 11 Pro à vie à partir de seulement 10 €

Les jetons de l’API Hugging Face exposs offrent un accs complet au lama 2 de Meta, selon Lasso Security

Des chercheurs en scurit de Lasso Security ont dcouvert plus de 1 500 jetons d’API appartenant des gants de la technologie tels que Meta, Microsoft, Google et VMware exposs sur la plateforme open source Hugging Face. Cette exposition mettait potentiellement 723 organisations risque, dont Meta, EleutherAI et BigScience Workshop. Les chercheurs ont not que la… Poursuivre la lecture Les jetons de l’API Hugging Face exposs offrent un accs complet au lama 2 de Meta, selon Lasso Security

retour réussi pour l’ancien géant du smartphone ?

Le HTC U23 Pro est un produit de milieu de gamme qui se positionne sur le segment très disputé des smartphones à moins de 600 euros. On y retrouve par exemple le Samsung Galaxy A54 5G, le Google Pixel 7a, le Honor 90 ou encore le Motorola Edge 40 Neo. Autant de références avec lesquelles… Poursuivre la lecture retour réussi pour l’ancien géant du smartphone ?

Les pratiques des constructeurs automobiles en matire de confidentialit des donnes sont inacceptables , dclare un snateur amricain

Le snateur amricain Edward Markey a critiqu vivement les pratiques de confidentialit des donnes des constructeurs automobiles, les qualifiant d’ inacceptables . Il a crit 14 grandes entreprises du secteur, leur posant une srie de questions pointues sur leurs politiques de confidentialit des donnes. La Fondation Mozilla avait dj soulign en septembre les problmes lis… Poursuivre la lecture Les pratiques des constructeurs automobiles en matire de confidentialit des donnes sont inacceptables , dclare un snateur amricain

Strava ajoute enfin la fonction indispensable qui lui faisait défaut

Le réseau social Strava sera désormais doté d’une messagerie permettant aux utilisateurs de discuter entre eux. C’était sans doute la principale fonction manquante d’une plateforme qui a fini par devenir le réseau social de référence des sportifs. Sur Strava, il est possible de partager ses activités physiques, de commenter celle des copains, de trouver des… Poursuivre la lecture Strava ajoute enfin la fonction indispensable qui lui faisait défaut

le Parlement europen rejette la numrisation de masse des messages privs dans l’un des projets de loi les plus controverss, ce qui marque une volution positive pour les droits de l’homme

Le 22 novembre, le Parlement europen a officiellement adopt sa position sur le projet de « rglement tablissant des rgles pour prvenir et combattre les abus sexuels concernant les enfants » (CSAR). Les sept groupes politiques europens ayant fortement soutenu cette position, il s’agit d’une volution positive pour les droits de l’homme dans l’un des projets de… Poursuivre la lecture le Parlement europen rejette la numrisation de masse des messages privs dans l’un des projets de loi les plus controverss, ce qui marque une volution positive pour les droits de l’homme

la police européenne démantèle un gang responsable d’une vague d’attaques

Un nouveau gang spécialisé dans les ransomwares a été arrêté. Lors d’une opération coup de poing en Ukraine, le chef d’un groupe de cybercriminels, et quatre de ses acolytes, ont été interpellés par les forces de police européennes. Avec l’aide de plusieurs pays, Europol, l’agence de l’Union européenne qui assiste les États membres dans la… Poursuivre la lecture la police européenne démantèle un gang responsable d’une vague d’attaques

L’EFF propose d’aborder les prjudices en ligne avec des politiques « Privacy-First » Une loi sur la confidentialit des donnes, promouvant la vie prive, la libert d’expression et la scurit

L’Electronic Frontier Foundation a publi un nouveau livre blanc intitul Privacy First : A Better Way to Address Online Harms , qui propose une alternative aux « projets de loi souvent mal conus, rdigs par des rgulateurs tatiques, fdraux et internationaux pour s’attaquer un large ventail de sujets numriques allant de la scurit des enfants l’intelligence… Poursuivre la lecture L’EFF propose d’aborder les prjudices en ligne avec des politiques « Privacy-First » Une loi sur la confidentialit des donnes, promouvant la vie prive, la libert d’expression et la scurit

Cette extension Chrome est le meilleur moyen pour contourner l’anti-bloqueur de pubs de YouTube

Depuis quelques semaines, Google a serré la vis pour contrer l’utilisation des bloqueurs de pub sur sa plate-forme. Mais les utilisateurs qui cherchent une alternative crédible aux traditionnels bloqueurs de pub pourraient trouver leur salut dans une nouvelle extension Chrome. Il y a quelques semaines, Google déclarait officiellement la guerre à l’utilisation des bloqueurs de… Poursuivre la lecture Cette extension Chrome est le meilleur moyen pour contourner l’anti-bloqueur de pubs de YouTube

un bracelet connecté loin d’être parfait, mais au rapport qualité-prix imbattable

À moins de 50 euros, le Smart Band 8 est l’un des bracelets d’activité les moins cher du marché. S’il a des défauts indéniables, il propose malgré tout des fonctionnalités utiles au quotidien. C’est l’un des produits emblématiques de Xiaomi. Historiquement très abordable, il a souvent représenté une alternative pour les utilisateurs ne désirant pas… Poursuivre la lecture un bracelet connecté loin d’être parfait, mais au rapport qualité-prix imbattable

grosse batterie ou vitesse de charge, pourquoi choisir (quand on peut se payer les deux) ?

C’est le débat qui peine à être tranché parmi les spécialistes de la voiture électrique, qu’ils soient constructeurs ou conducteurs. Vaut-il mieux opter pour une grosse batterie ou pour une forte capacité de recharge lorsqu’on doit avaler les kilomètres ? À cette question, certains très rares et exclusifs constructeurs ont décidé de ne pas répondre en… Poursuivre la lecture grosse batterie ou vitesse de charge, pourquoi choisir (quand on peut se payer les deux) ?

Okta, une entreprise de gestion des identits et des accs, confirme le vol de toutes les donnes de ses clients par des pirates Et ravive le dbat sur le risque de s’appuyer sur des socits cloud

Okta, Inc. est une socit amricaine de gestion des identits et des accs, base San Francisco. Elle fournit des logiciels dans le nuage qui aident les entreprises grer et scuriser l’authentification des utilisateurs dans les applications et les dveloppeurs intgrer des contrles d’identit dans les applications, les services web des sites et les appareils. Lentreprise… Poursuivre la lecture Okta, une entreprise de gestion des identits et des accs, confirme le vol de toutes les donnes de ses clients par des pirates Et ravive le dbat sur le risque de s’appuyer sur des socits cloud

Une analyse suggre que les bots malveillants reprsentent 73 % de l’ensemble du trafic Internet actuel, Et les cybercriminels utilisent l’IA gnrative pour rendre les bots plus sophistiqus

Une nouvelle tude rapporte que les bots malveillants et les fermes de fraude humaine taient responsables de milliards d’attaques au cours du premier semestre 2023 et du troisime trimestre. Ces attaques reprsentaient 73 % de l’ensemble du trafic mesur sur les sites Web et les applications. En d’autres termes, prs des trois quarts du trafic… Poursuivre la lecture Une analyse suggre que les bots malveillants reprsentent 73 % de l’ensemble du trafic Internet actuel, Et les cybercriminels utilisent l’IA gnrative pour rendre les bots plus sophistiqus

Firefox pour Android va gagner plus de 400 extensions, voici les plus populaires

Firefox pour Android s’apprête à accueillir plus de 400 nouvelles extensions à partie du 14 décembre prochain. Une excellente nouvelle pour les utilisateurs de l’application mobile. Mozilla passe la seconde sur Android en ouvrant les vannes des extensions. S’il en existe déjà, la bibliothèque est pour l’instant limitée. Cela devrait changer dès le mois de… Poursuivre la lecture Firefox pour Android va gagner plus de 400 extensions, voici les plus populaires