Le Tech Show Paris aura lieu les 16 et 17 novembre 2022. Il s’agit d’un vnement qui runit les leadeurs et dcideurs de la Tech en France, autour de confrences animes par des experts de lindustrie. Cloud, DevOps, cyberscurit, Big data, IA, etc. Toutes ces technologies simbriquent et se compltent. C’est pourquoi le Tech Show… Poursuivre la lecture Le Tech Show Paris aura lieu les 16 et 17 novembre 2022, les inscriptions sont gratuites pour l’vnement ddi aux professionnels de la Tech en France

Catégorie : Sécurité

Sécurité

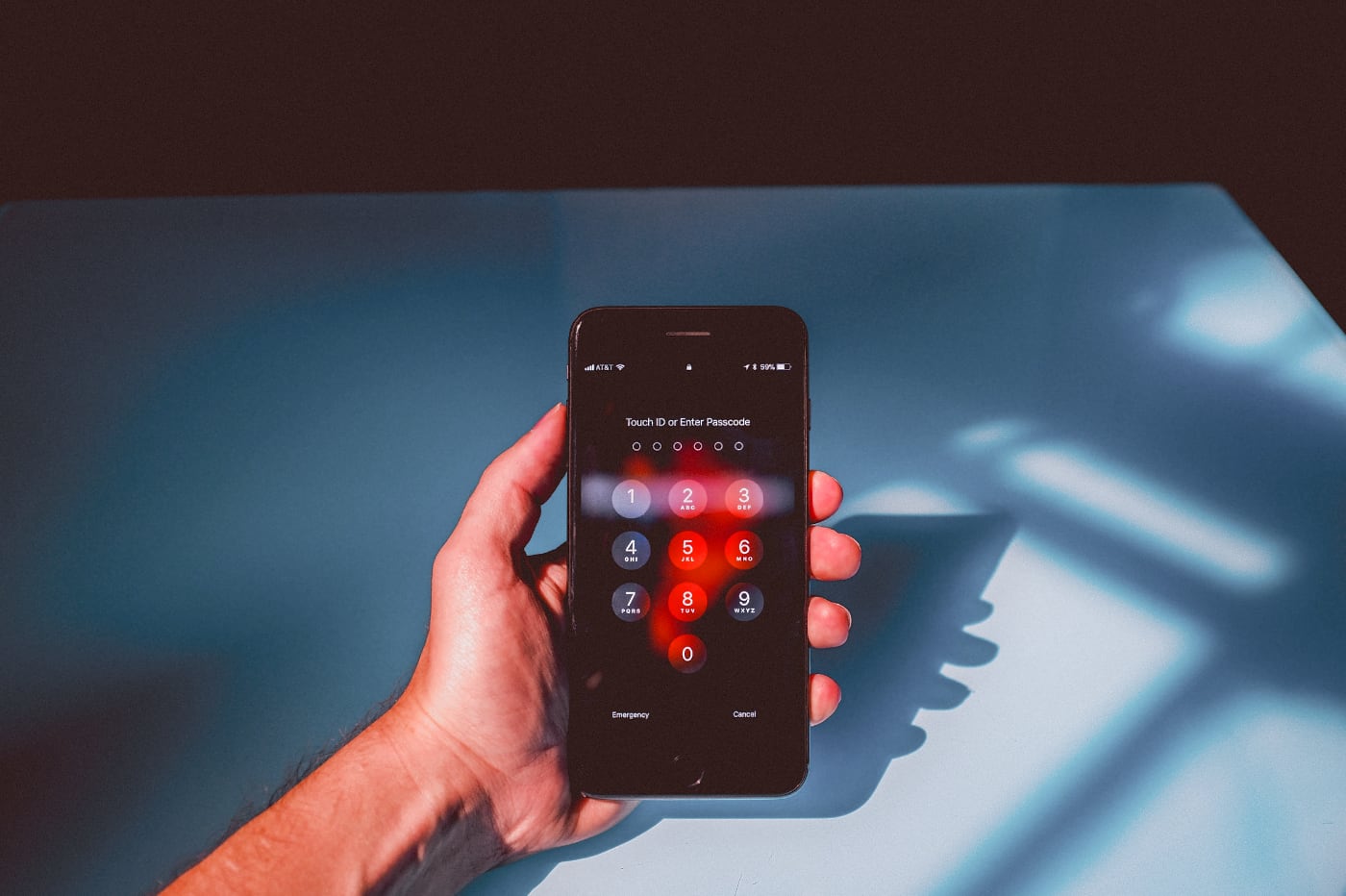

Scanner les tlphones pour dtecter les preuves de maltraitance d’enfants conduit une pense de la solution logicielle magique Et des politiques malsaines, selon un professeur

Des lois au Royaume-Uni et en Europe ont t proposes qui donneraient aux autorits le pouvoir de saper le chiffrement fort de bout en bout au prtexte de la poursuite de la justice. Si elles taient adoptes, ces rgles autoriseraient, selon un expert britannique en scurit informatique, la lecture et l’analyse des communications prcdemment prives… Poursuivre la lecture Scanner les tlphones pour dtecter les preuves de maltraitance d’enfants conduit une pense de la solution logicielle magique Et des politiques malsaines, selon un professeur

53 % des entreprises vitent les logiciels open source par crainte d’une augmentation des cyberattaques En l’absence de solutions pour corriger les vulnrabilits et les failles de scurit

Le logiciel open source est une option allchante, mais malgr cela, il semble que la plupart des entreprises estiment que le jeu n’en vaut pas la chandelle. VMware a rcemment publi un rapport qui montre que les logiciels libres semblent prsenter des problmes de scurit importants qui font que les entreprises hsitent les utiliser, car… Poursuivre la lecture 53 % des entreprises vitent les logiciels open source par crainte d’une augmentation des cyberattaques En l’absence de solutions pour corriger les vulnrabilits et les failles de scurit

Un groupe de pirates informatiques iraniens publie des fichiers confidentiels d’une centrale nuclaire, En reprsailles la rpression des manifestants par la Rpublique islamique

Un groupe de pirates informatiques iraniens connu sous le nom de Black Reward a dclar vendredi avoir pirat l’organisation iranienne de l’nergie atomique. Le groupe a dclar dans un communiqu sur Twitter que cette action tait un acte de soutien aux manifestants en Iran. Cinquante gigaoctets de donnes auraient t drobs l’agence et Black Reward… Poursuivre la lecture Un groupe de pirates informatiques iraniens publie des fichiers confidentiels d’une centrale nuclaire, En reprsailles la rpression des manifestants par la Rpublique islamique

votre emplacement est exposé aux pirates

Des pirates peuvent calculer la position d’une victime en envoyant un message et en mesurant le temps nécessaire pour recevoir un accusé de réception. Cette vulnérabilité concerne les applications de messagerie instantanée sécurisée WhatsApp, Signal et Threema. Mauvaise nouvelle pour les utilisateurs de WhatsApp et de Signal : des chercheurs en sécurité ont découvert une vulnérabilité… Poursuivre la lecture votre emplacement est exposé aux pirates

59 % des employs utilisent encore leur identifiant et leur mot de passe pour s’authentifier 61 % estiment qu’une mthode d’authentification multifacteurs doit dsormais tre adopte

Suite aux rcentes cyberattaques par hameonnage et en prambule au mois de la sensibilisation la cyberscurit, Yubico, spcialiste des cls de scurit pour lauthentification matrielle, partage les conclusions de son tude consacre ltat mondial de lauthentification des entreprises en 2022. Pour le compte de Yubico, le cabinet Censuswide a ainsi interrog plus de 16 000 employs… Poursuivre la lecture 59 % des employs utilisent encore leur identifiant et leur mot de passe pour s’authentifier 61 % estiment qu’une mthode d’authentification multifacteurs doit dsormais tre adopte

Apple vend dsormais une serrure de porte d’entre qui peut tre dverrouille en tapant sur un iPhone ou une Apple Watch, Elle fonctionne avec la cl Apple Home

Apple vend dsormais une serrure de porte d’entre qui peut tre dverrouille en tapant sur un iPhone ou une Apple Watch. Le gant de la technologie s’est associ Level pour crer une serrure de porte qui utilise la cl domestique Apple. Il vous suffit d’appuyer votre iPhone ou votre Apple Watch pour la verrouiller ou… Poursuivre la lecture Apple vend dsormais une serrure de porte d’entre qui peut tre dverrouille en tapant sur un iPhone ou une Apple Watch, Elle fonctionne avec la cl Apple Home

96 % des vulnrabilits connues des logiciels libres peuvent facilement tre vites mais sont ignors Alors que les attaques de la chane d’approvisionnement logicielle ne cesse d’augmenter

La consommation de logiciels libres n’ayant jamais t aussi importante, les attaques visant la chane d’approvisionnement en logiciels ont galement augment, tant en frquence qu’en complexit. Un nouveau rapport rvle une augmentation de 633 % d’une anne sur l’autre des attaques malveillantes visant l’open source dans les rfrentiels publics — ce qui quivaut une augmentation… Poursuivre la lecture 96 % des vulnrabilits connues des logiciels libres peuvent facilement tre vites mais sont ignors Alors que les attaques de la chane d’approvisionnement logicielle ne cesse d’augmenter

Désinstallez ces 16 applications Android, elles ruinent l’autonomie de votre smartphone

Le Play Store a une nouvelle fois été infiltré par un malware. Repéré dans le code de 16 applications Android, ce virus draine l’autonomie de la batterie des smartphones. Les chercheurs en sécurité informatique de McAfee ont découvert un nouveau malware sur le Play Store. Le logiciel malveillant est parvenu à contourner les défenses de… Poursuivre la lecture Désinstallez ces 16 applications Android, elles ruinent l’autonomie de votre smartphone

Deux sessions de prsentation gratuites sur la scurit du cloud AWS le 29 novembre prochain, organises par Global Knowledge

Dans un monde technologique voluant trs rapidement, il est important pour les professionnels et ceux de l’IT en particulier de suivre le rythme en actualisant rgulirement leurs comptences par le moyen de formations appropries. Se positionnant comme l’un des plus grands groupes de formation dans le monde (ddi IT et mthodes), Global Knowledge offre plus… Poursuivre la lecture Deux sessions de prsentation gratuites sur la scurit du cloud AWS le 29 novembre prochain, organises par Global Knowledge

« Les visiteurs du Qatar pour la Coupe du monde pourraient être obligés d'installer des logiciels espions sur leurs smartphones, des yeux pour les autorités », préviennent des chercheurs en sécurité

« Les visiteurs du Qatar pour la Coupe du monde pourraient être obligés d’installer des logiciels espions sur leurs smartphones, des yeux pour les autorités », Préviennent des chercheurs en sécurité Ehteraz et Hayya : ce sont les noms desdites applications. Toute personne se rendant au Qatar pendant la Coupe du monde de football pourrait… Poursuivre la lecture « Les visiteurs du Qatar pour la Coupe du monde pourraient être obligés d'installer des logiciels espions sur leurs smartphones, des yeux pour les autorités », préviennent des chercheurs en sécurité

Les dpenses mondiales en matire de scurit et de gestion des risques devraient augmenter de 11,3 % en 2023 Influences par l’augmentation du travail hybride, et le passage au zero trust

Selon Gartner, Inc., trois facteurs influencent la croissance des dpenses de scurit : l’augmentation du travail distance et du travail hybride, la transition des rseaux privs virtuels (VPN) vers l’accs rseau sans confiance (ZTNA) et le passage des modles de livraison bass sur le cloud. « La pandmie a acclr le travail hybride et le passage… Poursuivre la lecture Les dpenses mondiales en matire de scurit et de gestion des risques devraient augmenter de 11,3 % en 2023 Influences par l’augmentation du travail hybride, et le passage au zero trust

combien coûte un compte TikTok, LinkedIn ou Facebook sur le Dark Web ?

Une nouvelle étude révèle le prix des comptes piratés de réseaux sociaux que l’on peut acheter aujourd’hui sur le dark web. Des tarifs dérisoires pour avoir accès à des données aussi sensibles. Les cartes bancaires sont loin d’être les seuls produits vendus en ligne par les cybercriminels. En effet, pour moins de 15 dollars, il… Poursuivre la lecture combien coûte un compte TikTok, LinkedIn ou Facebook sur le Dark Web ?

WhatsApp plus scuris qu’iMessage ? Oui, selon Marc Zuckerberg qui ravive le dbat sur la question de savoir quel est le service de messagerie qui assure le plus la scurit De ses utilisateurs

Whatsapp ou iMessage : lequel des services de messagerie assure le plus la scurit de ses utilisateurs ? Lequel est le plus susceptible de conforter quant la primaut de laspect vie prive des tiers qui ont fait son choix ? Marc Zuckerberg est davis que WhatsApp est plus scuris quiMessage. Cest un avis qui ne… Poursuivre la lecture WhatsApp plus scuris qu’iMessage ? Oui, selon Marc Zuckerberg qui ravive le dbat sur la question de savoir quel est le service de messagerie qui assure le plus la scurit De ses utilisateurs

L’angle mort de la sécurité du Cloud

Je gardais sous le coude depuis quelques temps un potentiel article à propos du site cloudfail.net, remarquable référentiel de rapports d’incidents concernant les principales plateformes de Cloud computing. Ce site consolide en effet les rapports d’incidents déclarés sur ces plateformes, les taggue, et les classe par catégorie. Je devrais peut-être parler de ce site au… Poursuivre la lecture L’angle mort de la sécurité du Cloud

Cyber-défense : un mot sur le rapport Bockel

La blogosphère de la sécurité informatique ne parle plus que de lui ces derniers jours. Le rapport Bockel, en cette période estivale bien connue pour ses creux médiatiques, a fait grand bruit. Ses propositions sont nombreuses, et globalement, si l’on peut repérer ça et là quelques accidents de parcours et maladresses, je pense que ce… Poursuivre la lecture Cyber-défense : un mot sur le rapport Bockel

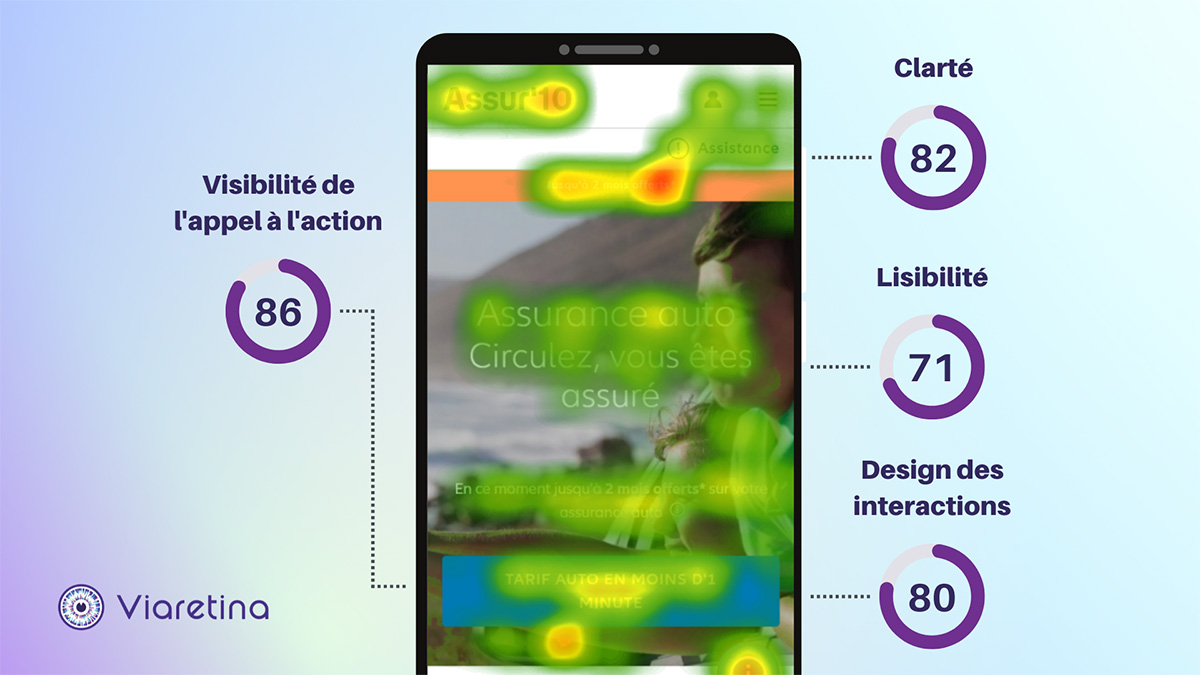

Viaretina remet de l’objectivité dans l’analyse de l’expérience visuelle

Votre site web et vos courriers électroniques sont-ils efficaces… d’un point de vue visuel ? Le message que vous souhaitez faire passer est-il immédiatement repéré ? C’est à ces questions que souhaite répondre la start-up Viaretina. Analyser l’efficacité d’une landing page ou d’un e-mail n’est pas nouveau, mais cette analyse reste encore trop souvent réalisée selon des… Poursuivre la lecture Viaretina remet de l’objectivité dans l’analyse de l’expérience visuelle

Microsoft avoue avoir négligé la sécurité de millions de PC sous Windows pendant des années

Le système de protection de Windows censé bloquer les pilotes obsolètes et potentiellement malveillants ne fonctionnait pas laissant des millions de machines ouvertes aux malwares. Windows est-il aussi sécurisé que Microsoft veut le faire croire ? La question peut désormais se poser. D’après Ars Technica, Microsoft aurait admis certains manquements en matière de sécurité dans son… Poursuivre la lecture Microsoft avoue avoir négligé la sécurité de millions de PC sous Windows pendant des années

un OS open source pour le matriel embarqu ax sur la scurit, avec seL4 comme micro-noyau et implment presque entirement en Rust

Google a prsent KataOS, un systme d’exploitation ax sur les appareils embarqus excutant des charges de travail d’apprentissage automatique. KataOS est soucieux de la scurit, utilise exclusivement le langage de programmation Rust et est construit sur le micro-noyau seL4 comme base. KataOS est destin tre utilis avec le nombre toujours croissant d’appareils connects, avec un… Poursuivre la lecture un OS open source pour le matriel embarqu ax sur la scurit, avec seL4 comme micro-noyau et implment presque entirement en Rust

Pourquoi il ne faut vraiment pas utiliser de VPN avec votre iPhone

Des chercheurs en sécurité ont découvert qu’iOS 16 est toujours victime d’un problème qui rend partiellement inopérant les VPN sur les iPhone. En effet, l’OS mobile d’Apple ne réinitialise pas les connexions à l’activation d’un VPN, laissant ainsi s’échapper des informations hors du tunnel sécurisé. Malgré les efforts d’Apple, rien n’y fait, les VPN ne… Poursuivre la lecture Pourquoi il ne faut vraiment pas utiliser de VPN avec votre iPhone

Google lance Passkeys pour Android pour encourager les usagers ne plus utiliser de mot de passe, afin de rduire la frquence des usurpations d’identit

50 % des incidents de scurit sont dus au vol de mots de passe ou d’informations d’identification cls des utilisateurs. Les acteurs de la menace connaissent toutes les ficelles du mtier et il existe un norme problme ce sujet. Et c’est peut-tre l’une des principales raisons pour lesquelles les gants de la technologie comme Google… Poursuivre la lecture Google lance Passkeys pour Android pour encourager les usagers ne plus utiliser de mot de passe, afin de rduire la frquence des usurpations d’identit

Le cryptojacking coûte aux victimes plus de 50 fois ce que gagne l’attaquant, selon une analyse de Sysdig

Selon un nouveau rapport de Sysdig, société spécialisée dans la sécurité unifiée des conteneurs et du cloud, il en coûte 430 000 $ de factures de cloud pour qu’un attaquant génère 8 100 $ de revenus en crypto-monnaie. Cela représente un coût de 53 dollars pour la victime pour chaque dollar gagné par le cryptojacker.… Poursuivre la lecture Le cryptojacking coûte aux victimes plus de 50 fois ce que gagne l’attaquant, selon une analyse de Sysdig

34 % des utilisateurs de technologies ayant eu accs une formation en matire de cyberscurit affirment avoir tout de mme t victimes d’au moins un type de cybercriminalit Selon CybSafe

Une nouvelle tude mene auprs de 3 000 personnes rvle que, bien que 58 % des utilisateurs de technologies ayant eu accs une formation ou un enseignement en matire de cyberscurit affirment tre plus mme de reconnatre les messages de phishing et les attaques connexes, 34 % d’entre eux ont tout de mme t victimes… Poursuivre la lecture 34 % des utilisateurs de technologies ayant eu accs une formation en matire de cyberscurit affirment avoir tout de mme t victimes d’au moins un type de cybercriminalit Selon CybSafe

81 % des entreprises ont connu un incident de scurit li au cloud au cours des 12 derniers mois Dont 45 % ont subi au moins quatre incidents, selon Venafi

Les conclusions de Venafi, spcialiste de la gestion des identits machine, rvlent que le problme sous-jacent ces incidents de scurit est une augmentation spectaculaire de la scurit et de la complexit oprationnelle lie aux dploiements du cloud. Les organisations participant l’tude hbergent actuellement 41 % de leurs applications dans le cloud, mais elles s’attendent ce… Poursuivre la lecture 81 % des entreprises ont connu un incident de scurit li au cloud au cours des 12 derniers mois Dont 45 % ont subi au moins quatre incidents, selon Venafi

Les cybercriminels sont devenus plus habiles contourner les dfenses, grce de nouveaux vecteurs d’attaque DDoS et des mthodologies efficaces Selon le dernier rapport de NETSCOUT

Ce rapport se fonde sur des renseignements relatifs des attaques survenues dans plus de 190 pays, 550 industries et 50 000 numros de systmes autonomes (ASN). Il rvle que plus de six millions d’attaques DDoS ont eu lieu au cours du premier semestre 2022, les attaques par inondation bases sur le protocole TCP (SYN, ACK,… Poursuivre la lecture Les cybercriminels sont devenus plus habiles contourner les dfenses, grce de nouveaux vecteurs d’attaque DDoS et des mthodologies efficaces Selon le dernier rapport de NETSCOUT

Les entreprises sont confrontes une urgence en matire de protection des donnes, car les stratgies de sauvegarde ne sont pas la hauteur Selon une tude de Veeam Software

Prs de huit dcideurs et professionnels de l’informatique sur dix (79 %) dclarent qu’il existe des carts entre la dpendance l’gard des donnes, la frquence des sauvegardes, les accords de niveau de service et la capacit reprendre une activit productive. Les rsultats du rapport sur les tendances en matire de protection des donnes de Veeam… Poursuivre la lecture Les entreprises sont confrontes une urgence en matire de protection des donnes, car les stratgies de sauvegarde ne sont pas la hauteur Selon une tude de Veeam Software

Google lance Passkeys for Android pour encourager les usagers ne plus utiliser de mot de passe, afin de rduire la frquence des usurpations d’identit

50 % des incidents de scurit sont dus au vol de mots de passe ou d’informations d’identification cls des utilisateurs. Les acteurs de la menace connaissent toutes les ficelles du mtier et il existe un norme problme ce sujet. Et c’est peut-tre l’une des principales raisons pour lesquelles les gants de la technologie comme Google… Poursuivre la lecture Google lance Passkeys for Android pour encourager les usagers ne plus utiliser de mot de passe, afin de rduire la frquence des usurpations d’identit

67 % des entreprises touches par un ransomware ont t contraintes de payer la ranon Bien que 93 % affirment disposer d’outils de rcupration entirement ou partiellement automatiss, selon Druva

Bien que les chefs d’entreprise pensent tre parfaitement prpars faire face aux ransomwares, les rsultats rels suggrent le contraire, selon un nouveau rapport. Druva a charg IDC de mener une recherche indpendante sur l’tat de prparation, les dfis et les menaces lis aux ransomwares afin de dcouvrir comment les approches des ransomwares voluent et si… Poursuivre la lecture 67 % des entreprises touches par un ransomware ont t contraintes de payer la ranon Bien que 93 % affirment disposer d’outils de rcupration entirement ou partiellement automatiss, selon Druva

Les VPN sont la nouvelle porte d’entre du cyberpiratage Une simple exploitation permet aux pirates de lancer des attaques de ransomwares, de phishing et DDoS, d’aprs ZScaler

Les rseaux privs virtuels (VPN) sont la nouvelle tendance des cybercriminels. Les cybercriminels utilisent de plus en plus les VPN pour accder aux donnes des grandes comme des petites entreprises. Tout rcemment, des informations ont t publies sur les correctifs de scurit de Cisco, qui ont rvl certaines des plus grandes vulnrabilits. Il s’agit notamment… Poursuivre la lecture Les VPN sont la nouvelle porte d’entre du cyberpiratage Une simple exploitation permet aux pirates de lancer des attaques de ransomwares, de phishing et DDoS, d’aprs ZScaler

Prs de 19 % des courriels de phishing contournent Microsoft Defender, contre 10 % en 2020 Soit une augmentation de 74 % des courriels de phishing atteignant les botes de rception

Pour de nombreuses organisations, Microsoft 365 est devenu leur service de messagerie par dfaut. Mais pour les attaquants, cela le rend attrayant comme point de compromission. Une nouvelle tude du spcialiste de la scurit du cloud et de la messagerie Avanan montre que le taux de phishing manqu pour Microsoft Defender est de 18,8 %.… Poursuivre la lecture Prs de 19 % des courriels de phishing contournent Microsoft Defender, contre 10 % en 2020 Soit une augmentation de 74 % des courriels de phishing atteignant les botes de rception

92 % des organisations dclarent que leurs outils de rsilience des donnes sont efficaces Mais 67 % de celles touches par un ransomware ont t contraintes de payer la ranon, selon Druva

Bien que les chefs d’entreprise pensent tre parfaitement prpars faire face aux ransomwares, les rsultats rels suggrent le contraire, selon un nouveau rapport. Druva a charg IDC de mener une recherche indpendante sur l’tat de prparation, les dfis et les menaces lis aux ransomwares afin de dcouvrir comment les approches des ransomwares voluent et si… Poursuivre la lecture 92 % des organisations dclarent que leurs outils de rsilience des donnes sont efficaces Mais 67 % de celles touches par un ransomware ont t contraintes de payer la ranon, selon Druva

Toyota a accidentellement expos une cl secrte publiquement sur GitHub pendant cinq ans, provoquant une fuite de donnes Et donnant notamment accs aux donnes de plus de 290 000 clients

Le 7 octobre 2022, Toyota, le constructeur automobile bas au Japon, a rvl qu’il avait accidentellement expos un identifiant permettant d’accder aux donnes des clients dans un dpt GitHub public pendant prs de 5 ans. Le code a t rendu public de dcembre 2017 septembre 2022. Bien que Toyota affirme avoir invalid la cl, toute… Poursuivre la lecture Toyota a accidentellement expos une cl secrte publiquement sur GitHub pendant cinq ans, provoquant une fuite de donnes Et donnant notamment accs aux donnes de plus de 290 000 clients

Google signe le début de la fin des mots de passe sur Chrome et Android

Google propose aux développeurs de commencer à tester une procédure d’authentification sans mot de passe avec les passkeys. Cette technologie est disponible dans les versions bêta du navigateur Chrome et des Google Play Services. Comme Apple, Google mise sur les passkeys (clés de mots de passe) pour remplacer les mots de passe. Et vient de… Poursuivre la lecture Google signe le début de la fin des mots de passe sur Chrome et Android

le risque lev de fuite de donnes li leur nettoyage

Qu’advient-il des dispositifs de stockage de donnes situs dans certaines des plus grandes entreprises technologiques du monde ? Un nouveau rapport explique pourquoi ces entreprises se dbarrassent des dispositifs de stockage en les dtruisant physiquement. Selon le Financial Times, certains des plus grands centres de donnes du monde, comme Amazon et Microsoft, finissent par se… Poursuivre la lecture le risque lev de fuite de donnes li leur nettoyage

Google veut faire disparaitre les mots de passe grâce aux passkeys

Google propose aux développeurs de commencer à tester une procédure d’authentification sans mot de passe avec les passkeys. Cette technologie est disponible dans les versions bêta du navigateur Chrome et des Google Play Services. Comme Apple, Google mise sur les passkeys (clés de mots de passe) pour remplacer les mots de passe. L’éditeur vient d’annoncer… Poursuivre la lecture Google veut faire disparaitre les mots de passe grâce aux passkeys

72,5 % des organisations ont t confrontes une attaque de ransomware en 2021, et ce chiffre a augment de 24 % cette anne Malgr une augmentation des investissements dans la cyberscurit

90 % des entreprises qui ont particip l’dition de cette anne de l’enqute de SpyCloud ont dclar avoir t confrontes des perturbations dues des attaques par ransomware. Ce qui rend cette augmentation de 24 % d’autant plus inquitante, c’est qu’elle s’est produite malgr une augmentation des investissements dans la cyberscurit parmi toutes les entreprises qui… Poursuivre la lecture 72,5 % des organisations ont t confrontes une attaque de ransomware en 2021, et ce chiffre a augment de 24 % cette anne Malgr une augmentation des investissements dans la cyberscurit

Une tude met en garde contre l’utilisation des camras thermiques et de l’IA pour pirater les mots de passe travers ces camras les voleurs de mots de passe pourraient tre sur vos traces

Un mot de passe peut ne pas suffire protger un appareil contre les pirates informatiques. Une nouvelle tude a rvl comment les criminels peuvent utiliser des camras thermiques pour retracer le mot de passe qu’une personne a tap sur un smartphone, un clavier d’ordinateur ou mme un distributeur automatique de billets. Des chercheurs de l’universit… Poursuivre la lecture Une tude met en garde contre l’utilisation des camras thermiques et de l’IA pour pirater les mots de passe travers ces camras les voleurs de mots de passe pourraient tre sur vos traces

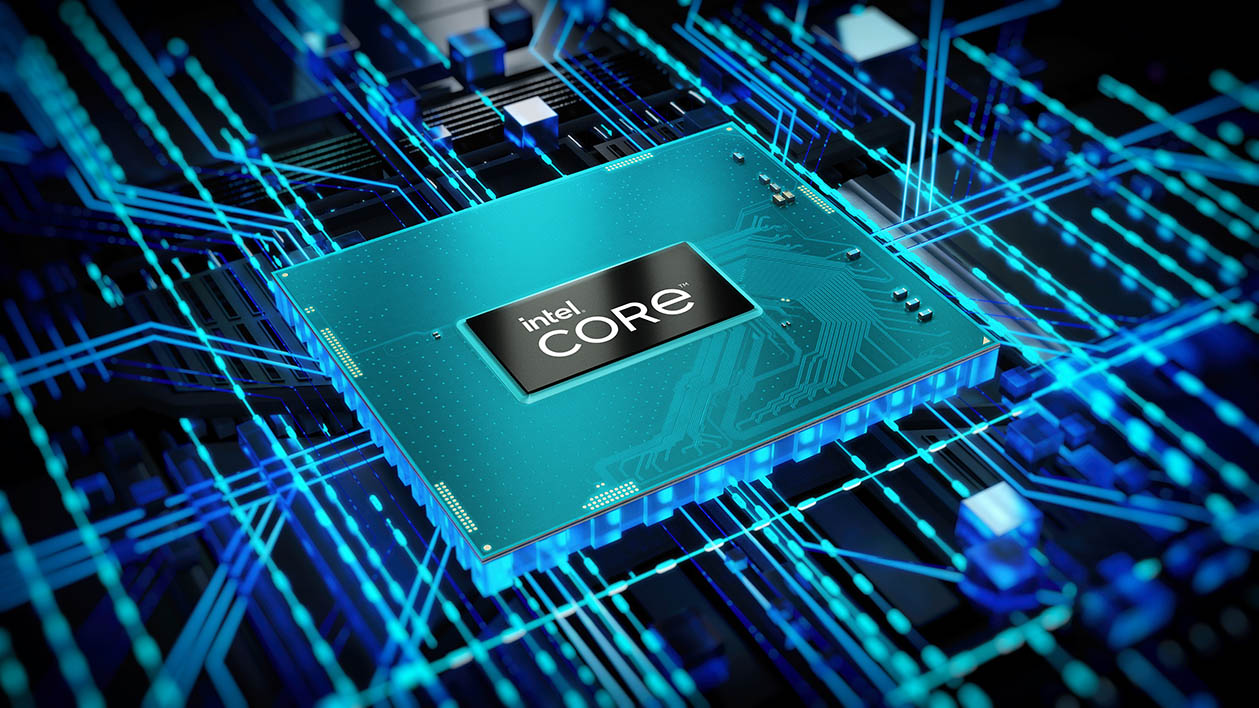

quelles sont les conséquences ?

Le code source du logiciel UEFI utilisé par les processeurs Core de douzième génération a été publié sur GitHub, sans le consentement d’Intel. Il pourrait être exploité par des hackers, s’ils parviennent à trouver des failles de sécurité. Intel vient de confirmer à nos confrères de Tom’s Hardware la fuite du code source du logiciel… Poursuivre la lecture quelles sont les conséquences ?

Joe Biden pave la voie du « Privacy Shield 2.0 » avec un dcret excutif pour codifier l’organisation du transfert de donnes US-UE Mais un dfenseur de la vie prive en souligne dj les limites

Plus de six mois aprs un accord de principe entre l’UE et les tats-Unis, le prsident amricain Joe Biden a sign le dcret excutif tant attendu qui vise respecter les arrts passs de la Cour europenne de justice (CJUE). Avec de dcret, Joe Biden voudrait surmonter les limitations des transferts de donnes entre l’UE et… Poursuivre la lecture Joe Biden pave la voie du « Privacy Shield 2.0 » avec un dcret excutif pour codifier l’organisation du transfert de donnes US-UE Mais un dfenseur de la vie prive en souligne dj les limites

90 % des entreprises ont t touches par un ransomware d’une manire ou d’une autre ces 12 derniers mois Contre 72,5 % l’anne prcdente, malgr plus d’investissements dans la cyberscurit

L’tude de SpyCloud montre que les efforts en matire de scurit s’intensifient, le nombre d’organisations qui ont mis en place ou prvoient de mettre en place une authentification multifactorielle a bondi de 71 %, passant de 56 % l’anne prcdente 96 %. La surveillance des informations d’identification compromises des employs a galement augment, passant de… Poursuivre la lecture 90 % des entreprises ont t touches par un ransomware d’une manire ou d’une autre ces 12 derniers mois Contre 72,5 % l’anne prcdente, malgr plus d’investissements dans la cyberscurit

515 nouvelles applications marquent la monte de l’anonymat au premier semestre 2022, indiquant que les consommateurs attachent dsormais plus d’importance leur vie prive D’aprs Sensor Tower

Les plupart des utilisateurs commencent accorder de l’importance leur anonymat pour protger leur vie prive. Cette tendance se traduit par une augmentation surprenante du nombre d’applications qui font de l’anonymat une caractristique cl. Le rcent rapport App Intelligence publi par Sensor Tower montre que le nombre de nouvelles applications anonymes est en hausse depuis un… Poursuivre la lecture 515 nouvelles applications marquent la monte de l’anonymat au premier semestre 2022, indiquant que les consommateurs attachent dsormais plus d’importance leur vie prive D’aprs Sensor Tower

Microsoft Defender continue de bien fonctionner, mais est lgrement entach par des difficults techniques Avast, AVG et Avira sont galement classs parmi les meilleurs, selon AV-Comparatives

Une tude rcente sur l’efficacit des logiciels anti-malware mene par AV-Comparatives rvle que si Microsoft Defender continue bien fonctionner, il a lgrement perdu son avantage. Les logiciels antivirus sont passs du statut de « bon connatre » celui de ncessit absolue en ces temps marqus par la cybercriminalit. Avec les attaques de phishing, le piratage par force… Poursuivre la lecture Microsoft Defender continue de bien fonctionner, mais est lgrement entach par des difficults techniques Avast, AVG et Avira sont galement classs parmi les meilleurs, selon AV-Comparatives

Les cybercriminels utilisent des brouilleurs pour perturber les camras de scurit WiFi, Un avertissement est lanc tous ceux qui utilisent des camras de scurit sans fil comme Ring

Une femme de Detroit a dclar que sa camra Ring, utilisantla connexionans fil ou WiFi n’a pas captur le moment o sa voiture a t vole devant sa maison, et un expert local a dclar que c’est parce que les cybercriminels sont de plus en plus la pointe de la technologie. Toutefois, cette situation vient… Poursuivre la lecture Les cybercriminels utilisent des brouilleurs pour perturber les camras de scurit WiFi, Un avertissement est lanc tous ceux qui utilisent des camras de scurit sans fil comme Ring

Google Chrome est apparemment truff de problmes de scurit, au moins 303 vulnrabilits auraient dj t dcouvertes dans le navigateur Web de Google en 2022

Atlas VPN a publi cette semaine un nouveau rapport qui attribue le titre de navigateur Web le plus bogu en 2022 Google Chrome. Le rapport rvle que Chrome est le navigateur ayant connu le plus vulnrable en 2022, avec 303 vulnrabilits ce jour. En outre, Chrome serait le champion de tous les temps avec 3… Poursuivre la lecture Google Chrome est apparemment truff de problmes de scurit, au moins 303 vulnrabilits auraient dj t dcouvertes dans le navigateur Web de Google en 2022

La majorit des serveurs PostgreSQL sur Internet ne seraient pas scuriss, selon Jonathan Mortensen, Alors qu’il est souvent considr comme un systme plus fiable et plus robuste que MySQL

Lorsque vous devez dplacer des informations sur un rseau de manire scurise, une connexion non crypte est inacceptable. Pour rendre tout type de donnes illisibles, utilisez le chiffrement. De lavis de Jonathan Mortensen, tout au plus 15 % des quelque 820 000 serveurs PostgreSQL qui coutent sur Internet ont besoin de chiffrement. En fait, seuls… Poursuivre la lecture La majorit des serveurs PostgreSQL sur Internet ne seraient pas scuriss, selon Jonathan Mortensen, Alors qu’il est souvent considr comme un systme plus fiable et plus robuste que MySQL

plus de 400 applications malveillantes peuvent voler votre mot de passe Facebook

Les chercheurs en sécurité de Meta ont recensé plus de 400 applications qui demandent une connexion Facebook afin de voler les identifiants et les mots de passe des utilisateurs. Meta, la maison mère de Facebook, vient de publier un rapport qui fait froid dans le dos. Les équipes chargées de détecter des menaces potentielles ont… Poursuivre la lecture plus de 400 applications malveillantes peuvent voler votre mot de passe Facebook

les applications gratuites partagent 7 fois plus de donnes, et les plateformes de mdias sociaux sont en tte

Un groupe d’experts travaillant pour Incogni a rcemment analys le Google Play Store, ce qui a rvl des faits intressants sur le nombre d’applications qui partagent les donnes des utilisateurs, ainsi que sur la quantit de donnes qu’elles recueillent et partagent. Il s’avre que bien plus de la moiti des applications du Google Play Store,… Poursuivre la lecture les applications gratuites partagent 7 fois plus de donnes, et les plateformes de mdias sociaux sont en tte

76 % des entreprises ont subi un incident de scurit li aux API au cours de l’anne coule 74 % des professionnels de la cyberscurit ne savent pas quelles API renvoient des donnes sensibles

Plus des trois quarts (76 %) des personnes interroges dans le cadre d’une nouvelle enqute ont subi un incident de scurit li aux API au cours des 12 derniers mois, principalement d des API dormantes/zombies, des vulnrabilits d’autorisation et des pare-feu d’applications Web. L’tude de Noname Security montre galement que 74 % des professionnels de… Poursuivre la lecture 76 % des entreprises ont subi un incident de scurit li aux API au cours de l’anne coule 74 % des professionnels de la cyberscurit ne savent pas quelles API renvoient des donnes sensibles

Pourquoi Facebook est l’application la plus dangereuse de votre smartphone

Facebook est une application dangereuse pour la vie privée des utilisateurs, révèle une étude. En plus de collecter une montagne de données personnelles sur ses membres, le réseau social est l’une des cibles préférées des hackers. Les experts en sécurité informatique de TechShielder viennent de publier une étude consacrée aux données collectées par les applications… Poursuivre la lecture Pourquoi Facebook est l’application la plus dangereuse de votre smartphone

La moiti des Franais connaissent le mot de passe des rseaux sociaux de leur ex-partenaire 34% souponnent leur ex-partenaire d’avoir utilis leurs mots de passe des mauvaises fins, selon Avast

Avast, spcialiste des solutions de scurit et de confidentialit en ligne, a dvoil une tude* centre sur laspect digital que revt une rupture. Ltude rvle en effet que les couples ont gnralement lhabitude de partager les mots de passe de leurs appareils et divers comptes en ligne, ainsi que laccs aux lieux que chacun frquente.… Poursuivre la lecture La moiti des Franais connaissent le mot de passe des rseaux sociaux de leur ex-partenaire 34% souponnent leur ex-partenaire d’avoir utilis leurs mots de passe des mauvaises fins, selon Avast

Changez rapidement vos mots de passe, votre « ex » les connaît peut-être…

Dans une nouvelle étude, la société Avast alerte sur un problème de sécurité auquel on ne pense pas forcément : le fait que votre ex-partenaire connait peut-être un ou plusieurs de vos mots de passe. Selon la société éditrice du célèbre antivirus, près de 50 % des Français auraient avoué connaitre le mot de passe des réseaux… Poursuivre la lecture Changez rapidement vos mots de passe, votre « ex » les connaît peut-être…

Microsoft met en garde contre une quipe nord-corenne de cybercriminels se faisant passer pour des recruteurs de LinkedIn Pour distribuer des versions vroles de progiciels open source

Microsoft a affirm qu’une quipe nord-corenne se faisait passer pour des recruteurs de LinkedIn pour distribuer des versions vroles de progiciels open source. Le groupe parrain par l’tat existe depuis 2009 et aurait t l’origine de l’attaque de 2014 contre Sony Pictures en reprsailles la comdie controverse de Seth Rogen, The Interview. Surnomms « ZINC », les… Poursuivre la lecture Microsoft met en garde contre une quipe nord-corenne de cybercriminels se faisant passer pour des recruteurs de LinkedIn Pour distribuer des versions vroles de progiciels open source

Les entreprises amricaines sont confrontes chaque anne trois cyberattaques russies Alors que 32 % d’entre elles ne disposent toujours pas d’une plateforme de gestion des secrets informatiques

Si la plupart des entreprises amricaines s’accordent dire que les attaques vont se multiplier, 32 % d’entre elles ne disposent toujours pas d’une plateforme de gestion des secrets informatiques, tels que les cls API, les mots de passe des bases de donnes et les informations d’identification privilgies, ce qui reprsente un risque important pour la… Poursuivre la lecture Les entreprises amricaines sont confrontes chaque anne trois cyberattaques russies Alors que 32 % d’entre elles ne disposent toujours pas d’une plateforme de gestion des secrets informatiques

43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants Pour contourner des procdures de connexion compliques, d’aprs 1Password

Un nouveau rapport de 1Password rvle que 43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants, le transfert de tches d’autres personnes, voire l’abandon pur et simple de certaines tches pour contourner des procdures de connexion compliques. Selon 41 % des personnes interroges, le fait de devoir… Poursuivre la lecture 43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants Pour contourner des procdures de connexion compliques, d’aprs 1Password

ce logo de Windows peut contenir un dangereux malware

Les pirates du groupe Witchetty utilisent la stéganographie pour cacher leur programme malveillant, comme l’ont découvert les chercheurs en sécurité de la société Symantec Enterprise. Une simple image peut-elle être dangereuse pour votre ordinateur ? Oui, répondent les chercheurs en sécurité de Symantec, une entreprise connue pour l’antivirus Norton et dont la partie entreprise appartient désormais… Poursuivre la lecture ce logo de Windows peut contenir un dangereux malware

1Password rvle que 43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants Pour contourner des procdures de connexion compliques

Un nouveau rapport de 1Password rvle que 43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants, le transfert de tches d’autres personnes, voire l’abandon pur et simple de certaines tches pour contourner des procdures de connexion compliques. Selon 41 % des personnes interroges, le fait de devoir… Poursuivre la lecture 1Password rvle que 43 % des employs admettent avoir des comportements en ligne risqus, tels que le partage des identifiants Pour contourner des procdures de connexion compliques

90 % des responsables de la scurit informatique dclarent que leurs organisations ne parviennent pas faire face aux risques de cyberscurit Selon une tude de Foundry

Cette perception est due plusieurs facteurs, notamment le fait de convaincre tout ou partie de l’organisation de la gravit du risque (27 %) et le fait de croire que l’organisation n’investit pas suffisamment de ressources pour faire face aux risques (26 %). Plus d’un tiers (34 %) des dcideurs en matire de scurit tudient les… Poursuivre la lecture 90 % des responsables de la scurit informatique dclarent que leurs organisations ne parviennent pas faire face aux risques de cyberscurit Selon une tude de Foundry

Cloudflare veut remplacer les CAPTCHA par Turnstile qui se passe des images de passages pitons, des cases cocher et de Google, Turnstile serait plus respectueux de la vie prive que les CAPTCHA

Cloudflare a annonc mercredi un nouveau projet ambitieux appel Turnstile, qui vise supprimer les CAPTCHA utiliss sur le Web pour vrifier que les gens sont bien ceux qu’ils prtendent tre. Au lieu d’inspecter le navigateur de l’utilisateur la recherche d’un cookie Google, ou de demander aux visiteurs de choisir une image montrant un objet particulier,… Poursuivre la lecture Cloudflare veut remplacer les CAPTCHA par Turnstile qui se passe des images de passages pitons, des cases cocher et de Google, Turnstile serait plus respectueux de la vie prive que les CAPTCHA

Les organisations perdent des milliers d’heures en temps et en productivit grer un arrir massif de vulnrabilits Qu’elles n’ont ni le temps ni les ressources pour traiter efficacement

Le rapport State of Vulnerability Management in DevSecOps de la plateforme de gestion des vulnrabilits Rezilion et du Ponemon Institute montre que 47 % des responsables de la scurit dclarent avoir un arrir d’applications identifies comme vulnrables. Plus de la moiti d’entre eux (66 %) dclarent que leur carnet de commandes contient plus de 100… Poursuivre la lecture Les organisations perdent des milliers d’heures en temps et en productivit grer un arrir massif de vulnrabilits Qu’elles n’ont ni le temps ni les ressources pour traiter efficacement

Quels sont les langages de programmation que vous dtestez le plus en 2022 ? Pourquoi ? Partagez vos avis

Chers membres du club, Vous avez t nombreux vous exprimer sur notre prcdent sondage relatif aux langages de programmation que vous dtestez le plus, cela aussi bien dans le cadre de vos activits professionnelles que personnelles. Trois annes se sont coules entre temps et nous estimons qu’il serait intressant de voir comment la situation a… Poursuivre la lecture Quels sont les langages de programmation que vous dtestez le plus en 2022 ? Pourquoi ? Partagez vos avis

95% des DSSI/RSSI dclarent avoir subi des attaques par ransomware au cours de l’anne coule 56% reconnaissent que la crise des ransomwares s’est aggrave au cours des trois derniers mois

Ces dernires annes, les entreprises se sont retrouves assaillies de toute part face laugmentation significative des attaques par ransomwares. En effet, les ransomwares ont pris une telle place dans le paysage cyber que les quipes de scurit du monde entier doivent constamment redoubler deffort afin dadapter leurs pratiques et leurs processus face cet environnement cyber… Poursuivre la lecture 95% des DSSI/RSSI dclarent avoir subi des attaques par ransomware au cours de l’anne coule 56% reconnaissent que la crise des ransomwares s’est aggrave au cours des trois derniers mois

80 % des entreprises ont connu au moins un incident de scurit grave dans le cloud au cours de l’anne coule Et 41 % affirment que les services natifs du cloud deviennent plus complexes

Un nouveau rapport rvle que 80 % des entreprises ont connu au moins un incident de scurit grave dans le cloud au cours de l’anne coule, et 41 % affirment que les services natifs du cloud deviennent plus complexes, ce qui complique encore leurs efforts en matire de scurit. Sur une note positive, l’tude, ralise… Poursuivre la lecture 80 % des entreprises ont connu au moins un incident de scurit grave dans le cloud au cours de l’anne coule Et 41 % affirment que les services natifs du cloud deviennent plus complexes

72 % des organisations ont au moins un bucket Amazon S3 qui permet un accs public en lecture Et 70 % ont un serveur API Kubernetes qui est accessible au public, selon un rapport d’Orca Security

Le cloud public a t largement adopt par des organisations de toutes tailles, mais un nouveau rapport d’Orca Security rvle des lacunes alarmantes en matire de scurit. Parmi les principales conclusions, 72 % des organisations ont au moins un seau Amazon S3 qui permet un accs public en lecture, et 70 % ont un serveur… Poursuivre la lecture 72 % des organisations ont au moins un bucket Amazon S3 qui permet un accs public en lecture Et 70 % ont un serveur API Kubernetes qui est accessible au public, selon un rapport d’Orca Security

Le correcteur orthographique de Chrome et Edge fait fuiter vos mots de passe

Le vérificateur d’orthographe de Microsoft Edge et le correcteur orthographique amélioré de Chrome envoient les données sensibles que vous saisissez, y compris vos mots de passe, sur les serveurs de Google et Microsoft. L’équipe de chercheurs en sécurité d’Otto-JS a découvert que le Rédacteur Microsoft sur Microsoft Edge et le correcteur orthographique amélioré intégré à… Poursuivre la lecture Le correcteur orthographique de Chrome et Edge fait fuiter vos mots de passe

Les victimes du ransomware LockerGoga peuvent désormais récupérer gratuitement leurs données

La société de cybersécurité Bitdefender propose un programme de déchiffrement gratuit pour le ransomware qui a sévi en 2019 et qui a visé entre autres l’entreprise française Altran Technologies. Les victimes d’un ransomware sont souvent confrontées à la perte de leurs données, qui ont été chiffrées par le programme malveillant et ne peuvent plus être… Poursuivre la lecture Les victimes du ransomware LockerGoga peuvent désormais récupérer gratuitement leurs données

La Russie prvoit des « cyberattaques massives » contre les infrastructures critiques, met en garde l’Ukraine Et les attaques DDoS sont galement susceptibles d’augmenter selon l’avis

Le service de renseignement militaire ukrainien a averti que la Russie planifiait des « cyberattaques massives » visant les infrastructures critiques de l’Ukraine et de ses allis. Daprs la Direction principale du renseignement du ministre ukrainien de la Dfense (HUR MO), cette vague d’attaques « massives » venir visera probablement perturber et mettre hors service les installations et les… Poursuivre la lecture La Russie prvoit des « cyberattaques massives » contre les infrastructures critiques, met en garde l’Ukraine Et les attaques DDoS sont galement susceptibles d’augmenter selon l’avis

des hackers ont exploité la faille d’un outil Ethereum pour voler 160 millions de dollars

Wintermute, un “market maker” ou animateur de marché des cryptomonnaies, a été victime d’un piratage de grande ampleur. Dans un message publié sur Twitter ce 20 septembre 2022, Evgeny Gaevoy, PDG de l’entreprise londonienne, a annoncé la disparition de 160 millions de dollars de crypto-actifs. We’ve been hacked for about $160M in our defi operations. Cefi and… Poursuivre la lecture des hackers ont exploité la faille d’un outil Ethereum pour voler 160 millions de dollars

Pourquoi Google, YouTube et Gmail ont été bloqués par un antivirus

Tous les sites de Google, dont YouTube, Gmail ou le Play Store, se sont retrouvés momentanément inaccessibles dans la journée du 21 septembre. Un antivirus très populaire a apparemment bloqué les services de Google sur les ordinateurs Windows. Ce mercredi 21 septembre 2022, de nombreux internautes ne parvenaient plus à se connecter aux sites web… Poursuivre la lecture Pourquoi Google, YouTube et Gmail ont été bloqués par un antivirus

Méfiez-vous des mails de support de 2K Games, ils peuvent contenir un dangereux malware

Des pirates ont envoyé à des joueurs des messages en se faisant passer pour le support technique de 2K Games. Ces messages contenaient des liens vers le malware RedLine Information Stealer. Faites très attention si vous avez reçu un courrier électronique du support technique de 2K Games. Il s’agit peut-être de l’œuvre de pirates. En… Poursuivre la lecture Méfiez-vous des mails de support de 2K Games, ils peuvent contenir un dangereux malware

premier hack suite à The Merge, la cryptomonnaie est-elle en danger ?

Ethereum est passé avec succès de la Proof of Work (PoW) à la Proof of Stake (PoS). Quelques jours après ce changement d’algorithme de consensus, un piratage a eu lieu sur Ethereum PoW, un fork de la blockchain Ethereum. Il s’agit d’une version du réseau dont l’algorithme de consensus n’a pas changé. Elle fonctionne toujours sur… Poursuivre la lecture premier hack suite à The Merge, la cryptomonnaie est-elle en danger ?

comment 44 plates-formes auraient été compromises par du code malveillant

Une quarantaine de protocoles de l’écosystème crypto ont potentiellement été infectés par un logiciel malveillant. Identifié par un chercheur en sécurité informatique, ce logiciel devait permettre de collecter des informations sensibles sur les utilisateurs. Fin septembre 2022, Maciej Mensfeld, chercheur en sécurité informatique chez Mend, une entreprise spécialisée dans l’analyse de logiciels open source, a… Poursuivre la lecture comment 44 plates-formes auraient été compromises par du code malveillant

près d’un million de dollars en cryptomonnaies ont disparu lors d’un nouveau piratage

Un portefeuille sur la blockchain Ethereum a été siphonné par un pirate. L’attaquant a exploité une faille de sécurité identifiée récemment. Les fonds de nombreux investisseurs sont vraisemblablement en grand danger. Un pirate s’est emparé de 950 000 dollars en Ether (ETH) en siphonnant un wallet numérique, rapportent nos confrères de The Block. L’attaque a… Poursuivre la lecture près d’un million de dollars en cryptomonnaies ont disparu lors d’un nouveau piratage

un jeune hacker de 17 ans un peu trop vantard arrêté

Le pirate d’Uber et de Rockstar a-t-il été déjà arrêté ? La police de Londres indique en tout cas qu’un jeune hacker a été appréhendé ce week-end. Son profil concorde avec celui d’un adolescent déjà impliqué dans les précédents hacks menés par le groupe Lapsus$. C’est peut-être déjà un « game over » pour le hacker de Rockstar… Poursuivre la lecture un jeune hacker de 17 ans un peu trop vantard arrêté

Désinstallez ces 85 applications Android et iOS, elles inondent les smartphones de publicités

Des applications frauduleuses ont été découvertes sur le Play Store et l’App Store. Elles cachent un logiciel malveillant conçu pour envahir les utilisateurs Android et iOS avec des publicités. Les chercheurs en sécurité informatique de Human Security ont découvert un total de 85 applications cachant un malware publicitaire (adware) sur des boutiques officielles. Dans le… Poursuivre la lecture Désinstallez ces 85 applications Android et iOS, elles inondent les smartphones de publicités

96 % des PME externalisent au moins une partie de leurs besoins auprs de fournisseurs de services cyberscurit grs (MSP) ou prvoient de le faire l’avenir Selon Vade

Une nouvelle enqute mene par Vade, spcialiste de la dtection et de la rponse aux menaces, auprs de plus de 500 dcideurs informatiques de petites et moyennes entreprises, montre que 69 % d’entre eux dclarent qu’une violation grave a contourn leur solution actuelle de scurit des e-mails. Il n’est donc pas surprenant que les PME… Poursuivre la lecture 96 % des PME externalisent au moins une partie de leurs besoins auprs de fournisseurs de services cyberscurit grs (MSP) ou prvoient de le faire l’avenir Selon Vade

Un nouveau trimestre solide pour la rgion EMEA pour le march des appareils de scurit Avec une croissance annuelle de 10 % au deuxime trimestre 2022, selon IDC

Selon le Worldwide Quarterly Security Appliance Tracker d’International Data Corporation (IDC), le chiffre d’affaires des fournisseurs sur le march global des appareils de scurit a augment de 5,7 % en glissement annuel au deuxime trimestre 2022 (2T22) pour atteindre plus de 4,9 milliards de dollars, soit une augmentation de 269 millions de dollars par rapport… Poursuivre la lecture Un nouveau trimestre solide pour la rgion EMEA pour le march des appareils de scurit Avec une croissance annuelle de 10 % au deuxime trimestre 2022, selon IDC

96 % des PME externalisent au moins une partie de leurs besoins auprs de fournisseurs de services grs (MSP) ou prvoient de le faire l’avenir Selon Vade

Une nouvelle enqute mene par Vade, spcialiste de la dtection et de la rponse aux menaces, auprs de plus de 500 dcideurs informatiques de petites et moyennes entreprises, montre que 69 % d’entre eux dclarent qu’une violation grave a contourn leur solution actuelle de scurit des e-mails. Il n’est donc pas surprenant que les PME… Poursuivre la lecture 96 % des PME externalisent au moins une partie de leurs besoins auprs de fournisseurs de services grs (MSP) ou prvoient de le faire l’avenir Selon Vade

Plus de 10 % des actifs informatiques des entreprises ne sont pas protgs contre les points d’accs Environ 5 % ne sont pas couverts par les solutions de gestion des correctifs de l’entreprise

L’tude de Sevco Security montre galement que prs de 20 % des serveurs Windows sont dpourvus de protection des points de terminaison, ce qui est bien plus que les clients Windows et les actifs MacOS, qui sont peine plus de 10 %. Cependant, les actifs MacOS sont deux trois fois plus susceptibles de ne pas… Poursuivre la lecture Plus de 10 % des actifs informatiques des entreprises ne sont pas protgs contre les points d’accs Environ 5 % ne sont pas couverts par les solutions de gestion des correctifs de l’entreprise

Des snateurs prsentent une lgislation bipartisane visant renforcer la scurit des logiciels libres, suite une audition organise sur l’incident Log4j

Les snateurs amricains Gary Peters et Rob Portman, prsident et membre principal de la commission de la scurit intrieure et des affaires gouvernementales, ont prsent une lgislation bipartisane visant protger les systmes fdraux et les infrastructures critiques en renforant la scurit des logiciels libres. La lgislation fait suite une audition organise par Peters et Portman… Poursuivre la lecture Des snateurs prsentent une lgislation bipartisane visant renforcer la scurit des logiciels libres, suite une audition organise sur l’incident Log4j

Anonymous affirme avoir pirat des sites Web de l’tat iranien et plus de 300 camras de surveillance, Et Signal propose aux Iraniens d’utiliser des proxies pour chapper la censure

Le groupe d’hacktivistes Anonymous a affirm mercredi tre l’origine de cyberattaques contre plusieurs sites Web affilis au gouvernement iranien dans le contexte des protestations qui ont suivi la mort le 16 septembre de Mahsa Amini, une jeune femme de 22 ans, alors qu’elle tait dtenue par la police. Plusieurs sites Web, dont ceux de la… Poursuivre la lecture Anonymous affirme avoir pirat des sites Web de l’tat iranien et plus de 300 camras de surveillance, Et Signal propose aux Iraniens d’utiliser des proxies pour chapper la censure

Les lacunes en matire de scurit du cloud exposent les actifs critiques de l’entreprise en seulement trois tapes, selon un rapport d’Orca Security

L’tude rvle que les vulnrabilits connues, les actifs de stockage non scuriss et le non-respect des meilleures pratiques conduisent un chemin d’attaque moyen du cloud de seulement trois tapes pour atteindre les joyaux d’une organisation. Orca Security, spcialiste de l’innovation en matire de scurit du cloud, a publi le rapport 2022 State of the Public… Poursuivre la lecture Les lacunes en matire de scurit du cloud exposent les actifs critiques de l’entreprise en seulement trois tapes, selon un rapport d’Orca Security

L’arme amricaine aurait achet un outil de surveillance capable d’pier plus de 90 % du trafic Internet mondial Et qui, dans certains cas, permet d’accder aux donnes des emails des personnes

Un lanceur d’alerte a accus le Pentagone d’avoir achet un outil de surveillance de masse pour collecter les donnes de navigation des Amricains sur le Web. Mercredi, le snateur amricain Ron Wyden a repris les allgations du lanceur d’alerte anonyme prtextant que l’arme et plusieurs services amricains de renseignement ont pay un courtier en donnes… Poursuivre la lecture L’arme amricaine aurait achet un outil de surveillance capable d’pier plus de 90 % du trafic Internet mondial Et qui, dans certains cas, permet d’accder aux donnes des emails des personnes

97 % des entreprises ont mis en place cette anne une forme de formation de sensibilisation la cyberscurit Mais 65 % reconnaissent que leur programme de formation doit tre tendu

Selon une nouvelle enqute mene par ThriveDX auprs de 1 900 professionnels de la scurit, 97 % des entreprises ont mis en place cette anne une forme de formation de sensibilisation la cyberscurit. Cependant, seuls 42 % d’entre eux dclarent impliquer leurs employs dans la dtection de la scurit avec l’utilisation de mesures telles que… Poursuivre la lecture 97 % des entreprises ont mis en place cette anne une forme de formation de sensibilisation la cyberscurit Mais 65 % reconnaissent que leur programme de formation doit tre tendu

Une amende de 35 millions de dollars pour Morgan Stanley aprs la mise aux enchres en ligne des disques durs non effacs, Contenant des donnes d’environ 15 millions de clients

Morgan Stanley Smith Barney, une multinationale amricaine de services financiers spcialise dans le courtage, a accept de payer une amende de 35 millions de dollars pour rgler les accusations selon lesquelles elle n’a pas protg les informations personnelles d’environ 15 millions de clients, a dclar le 20 septembre la Securities and Exchange Commission (SEC) dans… Poursuivre la lecture Une amende de 35 millions de dollars pour Morgan Stanley aprs la mise aux enchres en ligne des disques durs non effacs, Contenant des donnes d’environ 15 millions de clients

50 % des professionnels de l’informatique pensent que l’informatique quantique pourrait exposer leurs donnes des attaques de type « harvest now, decrypt later » Selon une nouvelle tude de Deloitte

Dans les attaques HNDL, les acteurs de la menace rcoltent les donnes d’organisations peu mfiantes, en anticipant que les donnes pourront tre dchiffres plus tard, lorsque l’informatique quantique sera suffisamment mature pour rendre obsoltes certains algorithmes cryptographiques existants. « Il est encourageant de constater que tant d’organisations sensibilises l’informatique quantique sont galement conscientes des implications de… Poursuivre la lecture 50 % des professionnels de l’informatique pensent que l’informatique quantique pourrait exposer leurs donnes des attaques de type « harvest now, decrypt later » Selon une nouvelle tude de Deloitte

44 % pensent que le fait de se dconnecter de leurs applications prfres au travail altre leur humeur

1Password partage les dtails sur la faon dont les employs des grandes entreprises technologiques sont impliqus dans des pratiques dangereuses, dans une nouvelle tude. Les habitudes que ces travailleurs ont russi prendre avec le temps peuvent avoir des consquences dltres, et mettre risque leurs socits mres. L’organisation de gestion des mots de passe a rcemment… Poursuivre la lecture 44 % pensent que le fait de se dconnecter de leurs applications prfres au travail altre leur humeur

Les escroqueries lies aux offres de crypto-monnaies ont tripl en 2022, YouTube est en tte de liste des plateformes utilises pour promouvoir les arnaques Suivi de prs par Twich, selon Group-IB

Un nouveau rapport fait la lumire sur le nombre croissant d’escroqueries lies aux crypto-monnaies en 2022. Toute l’ide semble tre lie au fait d’attirer des victimes innocentes et de les dpouiller de leur argent durement gagn. En moyenne, une augmentation frappante de 300 % est constaste, et le rapport a prouv comment les cibles communes… Poursuivre la lecture Les escroqueries lies aux offres de crypto-monnaies ont tripl en 2022, YouTube est en tte de liste des plateformes utilises pour promouvoir les arnaques Suivi de prs par Twich, selon Group-IB

Les correcteurs orthographiques de Chrome et de Edge peuvent entraner une fuite de mots de passe, selon Otto-js

Otto-js, une start-up en scurit web, rvle dans un billet de blog que les fonctions de vrification orthographique amliores de Chrome et Edge exposent les mots de passe de ses utilisateurs. Certains des plus grands sites Web du monde sont exposs l’envoi par Google et Microsoft d’informations personnelles sensibles concernant les utilisateurs, notamment le nom… Poursuivre la lecture Les correcteurs orthographiques de Chrome et de Edge peuvent entraner une fuite de mots de passe, selon Otto-js

L’arme informatique de l’Ukraine a pirat le groupe russe Wagner, selon le ministre ukrainien de la Transformation numrique

Mykhailo Fedorov, vice-Premier ministre et ministre ukrainien de la Transformation numrique, a affirm lundi dans un message sur Telegram que l’arme informatique de l’Ukraine avait compromis le site Web du groupe russe Wagner et obtenu des donnes personnelles sur ses membres. Fedorov a dclar dans son message que les donnes obtenues dans le cadre du… Poursuivre la lecture L’arme informatique de l’Ukraine a pirat le groupe russe Wagner, selon le ministre ukrainien de la Transformation numrique

une srie de webinars gratuits sur le passage l’usine intelligente, organise par Phoenix Contact au mois de novembre

Au mois de novembre, Phoenix Contact, fabricant de solutions d’automatisation industrielle, vous donne rendez-vous en ligne avec une srie de webinars de 30 minutes gratuits sur le passage l’usine intelligente. Le passage l’usine intelligente est aujourd’hui plus qu’une ncessit, mais un impratif, pour les entreprises industrielles. Automatiser et connecter les outils permet en effet d’obtenir… Poursuivre la lecture une srie de webinars gratuits sur le passage l’usine intelligente, organise par Phoenix Contact au mois de novembre

Kiwi Farms a t victime d’une intrusion et on suppose que des mots de passe, des courriels et des adresses IP ont t divulgus, Le forum est toujours inaccessible

Kiwi Farms, le forum Internet le plus connu pour avoir organis des campagnes de harclement contre les personnes trans et non binaires, a annonc dimanche qu’il avait t victime d’une violation de donnes. Le responsable du site a dclar que les pirates non identifis ont accd son compte d’administrateur et peut-tre aux comptes de tous… Poursuivre la lecture Kiwi Farms a t victime d’une intrusion et on suppose que des mots de passe, des courriels et des adresses IP ont t divulgus, Le forum est toujours inaccessible

Kiwi Farms a t victime d’une intrusion et on suppose que des mots de passe, des courriels et des adresses IP ont t divulgus, Le site de harclement est toujours inaccessible

Kiwi Farms, le forum Internet le plus connu pour avoir organis des campagnes de harclement contre les personnes trans et non binaires, a annonc dimanche qu’il avait t victime d’une violation de donnes. Le responsable du site a dclar que les pirates non identifis ont accd son compte d’administrateur et peut-tre aux comptes de tous… Poursuivre la lecture Kiwi Farms a t victime d’une intrusion et on suppose que des mots de passe, des courriels et des adresses IP ont t divulgus, Le site de harclement est toujours inaccessible

Rockstar confirme que la fuite de GTA VI provient d’une « intrusion dans le réseau ». Le studio est « extrêmement déçu » de voir des détails du jeu partagés de la sorte

Take-Two Interactive a confirmé lundi que sa filiale Rockstar Games avait été compromise et que des données confidentielles de Grand Theft Auto 6 avaient été volées. Il semble également qu’au moins une partie du matériel ait été divulguée en ligne via un babillard électronique. « Rockstar Games a récemment subi une intrusion dans le réseau… Poursuivre la lecture Rockstar confirme que la fuite de GTA VI provient d’une « intrusion dans le réseau ». Le studio est « extrêmement déçu » de voir des détails du jeu partagés de la sorte

74 % des entreprises dclarent que plus de la moiti de leurs applications sont dsormais bases sur le SaaS Et 66 % dpensent plus en applications SaaS aujourd’hui qu’il y a un an, selon Axonius

L’tude ralise par Axonius, socit de gestion des actifs de cyberscurit, montre que l’augmentation des applications SaaS a entran une plus grande complexit et un risque accru pour la scurit dans 66 % des entreprises, mais 60 % d’entre elles classent la scurit SaaS au quatrime rang ou un rang infrieur dans leur liste de… Poursuivre la lecture 74 % des entreprises dclarent que plus de la moiti de leurs applications sont dsormais bases sur le SaaS Et 66 % dpensent plus en applications SaaS aujourd’hui qu’il y a un an, selon Axonius

le code source et des vidos de GTA VI ont fuit sur la toile. Le hacker voudrait ngocier avec le studio, et indique tre en possession du code source de GTA V

Les vidos de gameplay ont t divulgus aprs qu’un pirate informatique aurait viol le serveur Slack de Rockstar Game et le wiki Confluence. Les vidos ont t divulgus pour la premire fois sur GTAForums ce weekend, o un acteur malveillant nomm « teapotuberhacker » a partag un lien vers une archive RAR contenant 90 vidos voles. Les… Poursuivre la lecture le code source et des vidos de GTA VI ont fuit sur la toile. Le hacker voudrait ngocier avec le studio, et indique tre en possession du code source de GTA V

LastPass, le gestionnaire de mots de passe, confirme que les pirates ont eu un accs interne son systme, pendant quatre jours

Le 22 aot, nous avons rvl que le code source de LastPass, le gestionnaire de mots de passe, et des informations techniques propritaires de lentreprise avaient t vols. L’diteur du gestionnaire de mots de passe qui compte 25 millions dutilisateurs et 80 000 entreprises clientes avait annonc que des pirates se sont introduits dans le… Poursuivre la lecture LastPass, le gestionnaire de mots de passe, confirme que les pirates ont eu un accs interne son systme, pendant quatre jours

un hacker accde aux systmes de l’entreprise ainsi qu’aux rapports sur les failles dans ses logiciels, les employs Uber croyaient que c’tait une blague

Uber reconnat avoir t victime d’un incident de cyberscurit ayant permis un hacker d’accder aux systmes internes de l’entreprise, incluant le domaine Windows et son serveur de messagerie Slack. Le pirate informatique prsum, qui prtend tre g de 18 ans, affirme avoir un accs administrateur aux outils de l’entreprise, notamment Amazon Web Services et Google… Poursuivre la lecture un hacker accde aux systmes de l’entreprise ainsi qu’aux rapports sur les failles dans ses logiciels, les employs Uber croyaient que c’tait une blague

Le responsable de la cyberguerre ukrainienne a le sentiment qu’il est en train de gagner, Il a dclar que les cyberattaques russes contre l’Ukraine n’ont pas eu l’effet escompt

Lors d’une interview cette semaine, Yurii Shchyhol, le chef du Derzhspetszviazok, la version ukrainienne de l’Agence amricaine de cyberscurit et de scurit des infrastructures aux tats-Unis, a laiss entendre que l’Ukraine mne parfaitement le jeu dans le cadre de la cyberguerre qui l’oppose la Russie. Shchyhol a dclar que lui et son quipe ont russi… Poursuivre la lecture Le responsable de la cyberguerre ukrainienne a le sentiment qu’il est en train de gagner, Il a dclar que les cyberattaques russes contre l’Ukraine n’ont pas eu l’effet escompt

Des versions trojanises de l’utilitaire PuTTY sont utilises pour propager des backdoors, Par des cybercriminels ayant des liens avec des pirates soutenus par le gouvernement nord-coren

Des chercheurs de Mandiant, entreprise amricaine de cyberscurit et une filiale de Google, indique que des pirates ayant des liens avec le gouvernement nord-coren ont diffus une version trojanise de l’utilitaire de rseau PuTTY dans le but d’ouvrir une porte drobe sur le rseau des organisations qu’ils veulent espionner. En juillet 2022, au cours d’activits… Poursuivre la lecture Des versions trojanises de l’utilitaire PuTTY sont utilises pour propager des backdoors, Par des cybercriminels ayant des liens avec des pirates soutenus par le gouvernement nord-coren

Prs d’un professionnel de l’industrie sur deux a rduit son utilisation de l’open source pour des craintes lies la scurit Log4j tant le principal moteur

Selon une enqute mene par la socit de science des donnes Anaconda, environ 40 % des professionnels de l’industrie affirment que leurs organisations ont rduit leur utilisation de logiciels open source en raison de problmes de scurit. L’dition 2022 du State of Data Science report de la socit a sollicit l’avis en avril et mai… Poursuivre la lecture Prs d’un professionnel de l’industrie sur deux a rduit son utilisation de l’open source pour des craintes lies la scurit Log4j tant le principal moteur